| エンタープライズ:特集 | 2003/08/22 18:22:00 更新 |

N+I NETWORK Guide 2002年9月号より転載

高速/多機能化が進むファイアウォール (1/2)

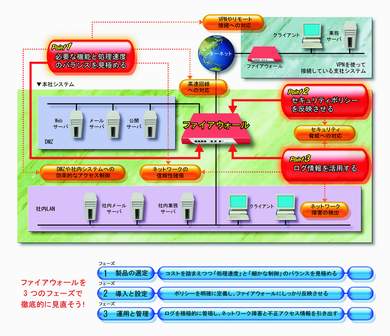

ネットワークセキュリティに欠かせないファイアウォール。だが、ファイアウォールの機能はその登場時から大きく変わり、もはや単なるセキュリティ機器にはとどまらない。まずは、現在のファイアウォールの姿を確認し、その重要性を認識しよう。

| PART1 ファイアウォール最新事情――セキュリティだけでなくネットワーク機器としてのファイアウォール |

ファイアウォールは、当初アクセスルールに基づいて通信を制御するためのセキュリティ機器であった。だが、インターネットの高速化と多様化、セキュリティ脅威やトラフィックの増大に伴って、ファイアウォールに求められるさまざまな機能は急激に多様化している。

VPN(Virtual Private Network)に代表されるこれらの機能は、本来ファイアウォールとは別に、独自に開発され、製品化されてきた。だが、WANとLANのゲートウェイに位置するファイアウォールと連携・統合することで、「セキュアゲートウェイ」として2つの異なるセキュリティ機能を一括管理できる利点が生まれた。

一方、ファイアウォール本来の仕事であるセキュリティの確保においても、変化が表れてきている。ネットワークが普及した現在、セキュリティ脅威も多様化している。それに対抗するためには、パケットのデータグラム部分(コンテンツ)の検査による「細かな」セキュリティ制御機能が必要となる。同時に、ネットワークの高速化に対応するため、より「高速な」処理が必要となる。ファイアウォールは、パフォーマンスとセキュリティという相反する条件を同時に満たしていかなければならない。これは、ファイアウォールが持つ大命題ともいっても過言ではない。

| ファイアウォールに求められるセキュリティ/ネットワーク機能とその対応 |

ファイアウォールは、そこを通過するパケットをチェックし、設定された条件に照らしてこれらを制御する。その方式は、パケットフィルタリング方式とアプリケーションゲートウェイ方式に大別される。前者が「処理の速さ」、後者が「細かな制御」を特徴としており、双方の欠点を補うべくさまざまな技術が開発され、製品としてファイアウォールは進化してきた。

ファイアウォールがパケットをチェックする際にも、この両方式の特徴が表れている。パケットフィルタリング方式では、許可されたアクセスでどのような中身(コンテンツ)がやり取りされているのかのチェックについてはあまり考慮されていない。たとえば、メールの添付ファイルの中身やURLに指定した文字列の内容などをチェックする場合は、それぞれアンチウイルス製品や侵入検知システム(IDS)にゆだねられている。これらのセキュリティソリューションがファイアウォールと連携することで、ゲートウェイ上でウイルスが社内に侵入するのを防いだり、またIDSが検知した場合にファイアウォールでパケットを遮断したりすることが可能になっている。

一方、アプリケーションゲートウェイ方式では、このようなコンテンツまでチェックすることができる。しかし実際はアンチウイルスなどの細かなチェックは別製品が推奨される場合もある。どちらの場合でも、何をチェックすべきなのかを設定するために、最新のセキュリティ情報の入手と細かなメンテナンスが不可欠になる。

●ネットワーク高速化への対応ネットワーク環境を高速にしても、ファイアウォールの通信処理スピードがボトルネックとなり、本来の接続帯域が十分に生かせない場合がある。この問題の解決方法としては、ファイアウォールの処理そのものを速くするアプローチと、複数のファイアウォールで負荷を分散するアプローチの2種類がある。

ギガビットイーサネットにも対応したファイアウォール製品も多く販売されている。これらの製品の多くは処理スピードの劇的高速化に伴うOSの設定やチューンアップの手間を排除するため、専用のOSを備えたアプライアンス製品として提供される場合が多い。

負荷分散機能は、これまでファイアウォールとは別のソフトウェアとして提供される場合が多かったが、近年では負荷分散機能を初めから搭載しているファイアウォール製品も出荷され始めている。

●サービスの信頼性への対応広帯域で安価なインターネット接続環境は、本社−拠点間の接続に利用していた専用線接続からの切り替えといったような流れを加速させている。このような場合に利用されるのがVPNである。VPNを利用したIPsec(Security Architecture for Internet Protocol)のプロトコルも標準化され、VPN機能を搭載した異なるファイアウォール間での接続実績も多くなっている。

このような必要性の高い通信に対して安定した帯域のサービスを保証するために、QoS(Quality of Service)機能を搭載するファイアウォールもある。これまでルータなどに搭載されていた機能だが、ファイアウォールにこういった帯域制御技術を統合した製品も市販されている。

またネットワークの堅実なコネクティビティを考えた場合、ファイアウォールの冗長化も必要な技術である。2台のうちの一方のファイアウォールがダウンした場合、他方のファイアウォールで制御処理が引き継がれることによりネットワーク全体への影響を回避することができる。

●VPNやモバイル環境への対応このようなVPNを利用することで、社内システムはモバイルユーザーに対して通信の安全性を確保できる。しかし、システム管理者の目の届かないうちにユーザーのクライアントコンピュータが不正にアクセスされ、トロイの木馬(Trojan Horse)などに感染して踏み台の被害にあうことも考えられる。さらに、そこから社内のネットワークにも影響が出る可能性がある。このような事態を防ぐため、業務で社内にアクセスするモバイルユーザーには、クライアント用のパーソナルファイアウォールを導入することが必要になる。

このほかにも、社内と社外のゲートウェイだけでなく、各サーバに導入するファイアウォールもある。これにより、内部からの不正アクセスに対応することも可能になる。

[岡田卓也, 五十嵐史夫,N+I NETWORK Guide]