軍需産業を狙うサイバースパイの活動詳細、スイス当局が手口を公開

攻撃側は特段に高度な手口を使ったわけではなく、ただ周到な準備を行ったうえで、多大な忍耐力をもって侵入し、組織内で感染を広げていた。

スイスの軍事航空宇宙企業RUAGのネットワークが何者かに不正侵入されるサイバースパイ事件が発覚し、スイス政府のCERTが攻撃の手口について詳しく分析した報告書をまとめた。米セキュリティ機関SANS Internet Storm Centerも、攻撃の実態を知って組織のセキュリティ対策に役立てるため、一読するよう勧めている。

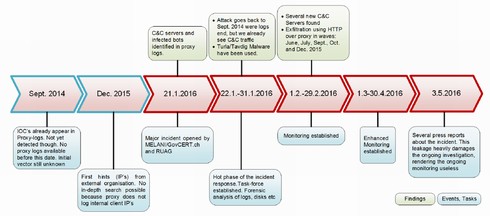

RUAGに対する不正アクセスは2016年1月に発覚し、詳しく調べたところ、少なくとも2014年9月ごろからネットワークに侵入されていたことが分かった。

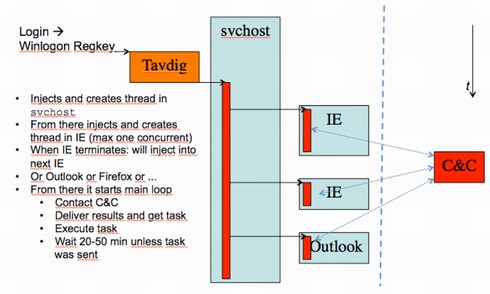

使われたのは数年前から出回っているマルウェアの「Turla」で、rootkit機能は持たないものの、難読化技術を使って検出されないまま潜伏していた。

攻撃側は特段に高度な手口を使ったわけではない。ただ、周到な準備を行ったうえで、「多大な忍耐力をもって侵入し、水平移動していた」という。まず狙いを定めた相手のみを標的として攻撃を仕掛け、ネットワークへの侵入に成功すると、他のデバイスへと水平移動して感染を広げ、高い権限を獲得していった。

主な標的の1つはActive Directoryだった。「これで他のデバイスを制御する機会が得られ、パーミッションやグループメンバーシップを使って興味深いデータにアクセスできる」(報告書)

感染デバイスの制御や情報の持ち出しは、80番ポートを使ったHTTP経由で行われた。マルウェアからHTTPリクエストを送ってデータを外部の制御用サーバに転送させ、その制御用サーバから感染デバイスに新しいタスクを割り当てていたという。

侵入したネットワークの内部では名前付きパイプを使って感染デバイス同士で通信を行い、階層化されたP2Pネットワークを形成して、検出を難しくしていた。

「被害の程度を推定することは難しい。だがプロキシログのパターンを解析すると、活動がほとんどなかった期間と、活動が活発で大量のデータが流出していた期間が存在していた」と報告書は解説する。

報告書では、こうした攻撃を阻止、あるいは検出するためのエンド端末レベルやネットワークレベル、アクティブディレクトリのセキュリティ対策についてもそれぞれ紹介。「こうした対策の多くはそれほどコストがかかるものではなく、それなりの労力を費やせば実装できる」と指摘している。

関連記事

年金機構の情報漏えい、事故対応のミスで被害拡大と報告

年金機構の情報漏えい、事故対応のミスで被害拡大と報告

調査報告ではセキュリティ担当者が標的型メール攻撃の可能性を感じながらも、組織的なインシデント対応が不十分だったことが被害拡大につながったと指摘している。 SAP製品の古い脆弱性を突く攻撃横行、日本企業に被害

SAP製品の古い脆弱性を突く攻撃横行、日本企業に被害

SAPは2010年に脆弱性を修正しているが、ユーザー側の設定ミスやカスタムアプリケーションが原因で、この問題が悪用され続けているという。 ソニー攻撃の集団、世界でスパイや破壊活動 日本でもマルウェア発見

ソニー攻撃の集団、世界でスパイや破壊活動 日本でもマルウェア発見

2014年末にソニー・ピクチャーズエンタテインメント(SPE)を攻撃した集団は、世界各国の民間企業や軍、政府機関などを標的として、スパイ活動や破壊活動を繰り返しているという。 「APT」攻撃に備えるガイドが公開、検知ポイントも解説

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

JPCERT/CCが高度なサイバー攻撃の脅威に企業が対応するガイドを公表した。従来は重要インフラ企業などに提供していたが、周知の必要性が高まったことで公表に踏み切った。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.