| パケット盗聴に対する対策 |

パケットの盗聴を発見するのは簡単ではない。スニッファで盗聴していたとしても,通常の通信との大きな違いがないからだ。発見する手段もないわけではないが,盗聴する側もそれを見つからないよう隠ぺいしている可能性もある。

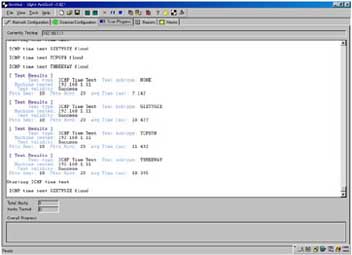

ネットワークのパケットを分析し,正常な状態と比較することでスニッファが仕掛けられているかを調べるツールとして,L0phtの「AntiSniff」というツールなどもある。しかし,これも絶対的なものではなく,またすでにそれに対して「AntiAntiSniff」というスニッファも出ている。「AntiSniff」はWindows9xでも動作するので,使用してみるのもいいだろう。

写真5■ネットワークのパケットを分析し,正常な状態と比較することでスニッファが仕掛けられているかを調べられる「AntiSniff」 |

有線でのネットワークを構築している場合,使用しているハブがスイッチングハブでなければ,ハブをスイッチングハブに変更するという手もある。スイッチングハブはリピータハブと違い,目的のコンピュータのみに必要な情報を流すため,パケットの盗聴を防ぐことができる。しかし,サーバにスニッファを仕掛けられていては意味がないし,最近ではスイッチングハブでも盗聴できる危険性があるため,導入したからといって安全とは言い切れない。またこれは,会社などであれば個人でどうこうできる問題でもなくなってしまう。

無線LANに関しては自分が管理しているのであれば,外部からのアクセスはWEPおよびMACアドレスフィルタリングで確実に遮断しておく必要がある。内部での盗聴に関しては,今回試したリピータハブと同様,パケットの盗聴が可能だ。

個人で行える簡単な対策は,やはり暗号化することだろう。PGPでメールを暗号化するで述べたように,メールであれば重要な内容のものをPGPで暗号化すればよい。またパスワードに関しても,POPではなくパスワードを暗号化できる「APOP」を使用するといったように,のぞかれてもそのままでは理解できない状況にしておけば,万が一盗聴されていたとしても,暗号化されたデータしか分からない。

盗聴や盗撮など,現社会でもいたるところで行われている覗き見行為は,人の「見たい,知りたい」という欲望の象徴にも思える。ネットワークでもまた「人のメールを覗きたい。」と思う人間がいるのも事実だ。ネットワークを利用するのであれば,個人でできる最低限の対策は立てておく必要があるだろう。

[TTS,ITmedia]

| 4/4 |