| エンタープライズ:特集 | 2003/03/28 17:09:00 更新 |

rootkitによるハッキングとその防御

第4回 rootkitを利用した侵入 (1/5)

kernel rootkitの解説に移る前に、今回はクラッカーがシステムに侵入し、rootkitをインストールするまでの流れを見ながら、一般的なクラッカーがどのようにしてシステムに侵入し、なぜrootkitを用いるのかについて考えてみよう。

これまでは、簡単なrootkitの中身や検知方法の一部について解説してきたが、今回はクラッカーがシステムに侵入し、rootkitをインストールするまでの流れを見ながら、技術レベルはそれほど高くない一般的なクラッカーが、どのようにしてシステムへ侵入し、なぜrootkitを用いるのかについての理解を深めてみよう。

いずれかの方法でコンピュータへの侵入に成功したクラッカーは、そのコンピュータ上で何をしたいと考えるのだろうか。いくつかの例をあげれば

- コンピュータ上のパケットやファイルの覗き見、ファイルの改ざん

- 他のコンピュータへの侵入や攻撃(DDoS、wormなど)の踏み台

- IRCに関連するツール類のインストール(Botやリレーサーバなど)、FTPサーバなどを利用したwarezサーバ(違法コピーファイルの交換)の構築

といったものになるだろう。

なお、今回は攻撃手順をお分かりいただくために、ツールを実際に利用して検証している。しかし言うまでもなく、自分の管理しているネットワーク以外に攻撃を試みることは法律に違反することになる。侵入からrootkitのインストールまでの流れ

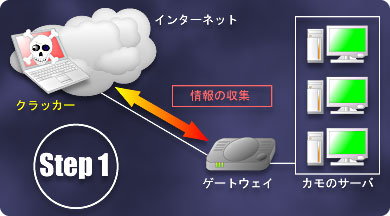

(1)ターゲットコンピュータの選択クラッカーはまずはじめに、目的とするコンピュータをスキャニングし、侵入できる可能性があるもののみを抽出する(図1)。脆弱性のあるサービスを、対策をとらずに放置している場合、こういったスキャンで抽出されてしまう。後述するようにこの時点でアタックまで行う場合もある。

図1■クラッカーはまずはじめに、目的とするコンピュータをスキャニングし、侵入できる可能性があるもののみを抽出する

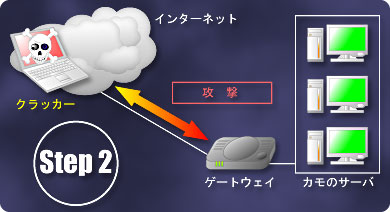

(2)侵入する

抽出されたコンピュータに対し、既知のセキュリティホールを利用して侵入を試みる(図2)。

図2■基地のセキュリティホールを利用した侵入

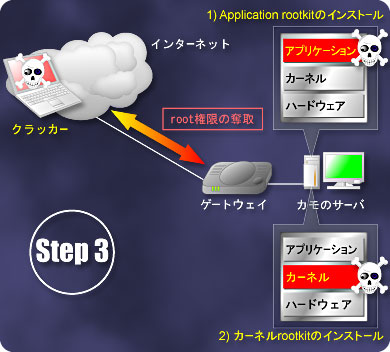

(3)rootkitのインストール

侵入に成功した場合、Application rootkitもしくはkernel rootkitをインストール

する(図3)。

図3■rootkitのインストールを行う

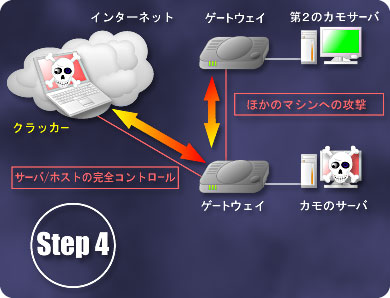

(4)侵入先を起点にし、さらにアタックを行う

rootkitをインストールした後に、バックドアでのリモート操作などでこれを踏み台とし、ほかのコンピュータへの攻撃などを行う(図4)。

図4■侵入に成功したマシンから、さらにほかのマシンへ攻撃を行う

[TTS,ITmedia]