| エンタープライズ:ニュース | 2003/04/18 21:43:00 更新 |

マイクロソフト、RSA Conferenceで「Palladium/NGSCB」について解説

マイクロソフトは「RSA Conference 2003」のセッションで、「Next-Generation Secure Computing Base」の概要について説明した。

RSA Conference 2003最終日の4月17日、開発者向けセッションで、米マイクロソフトのソフトウェアアーキテクトのブライアン・ラマンチャ氏が、同社がWindowsに将来組み込んでいく予定のセキュリティ技術「Next-Generation Secure Computing Base(NGSCB)」のアーキテクチャと機能を解説した。NGSCBは「Palladium」というコードネームで呼ばれていたものだが、1月に名称を変更していた。

ラマンチャ氏によればNGSCBは、Windowsに新しくセキュリティ指向の能力を加えるもので、新しいハードウェアによって可能になる。マイクロソフトがNGSCBで目指すのは、PCが信頼できる完全な状態であるようにすることだ。

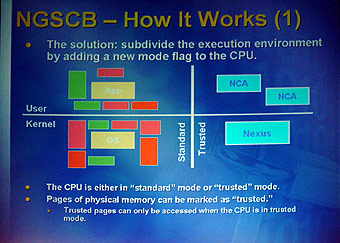

NGSCB環境は、4つの象限に分けて説明された。まずCPUは「Standard」と「Trusted」2つの動作モードを持つ。それぞれのモードで動くソフトウェアは、さらにカーネルとユーザーアプリケーションに分けられる。Windowsカーネルや通常のユーザーアプリケーションはStandardモードで動作し、Trustedモードでは「Nexus」と呼ぶセキュアカーネルと、NCA(Nexus Computing Agents)と呼ぶエージェントが動作する。

Trustedモードでは物理メモリは「信頼された」というマークを付けて取り扱われ、このメモリ空間にはTrustedモードでのみアクセスできる。CPUはStandardモードからリブートすることなしにTrustedモードに切り替わって動作できる。Nexusは100Kバイトほどの小さなカーネルで、ハードウェア資産を抽象化しプログラマブルな環境を提供する。Nexus自身はメインOSによってロードされる。

NGSCBのためには、CPU、MMU、Southbridgeの拡張が必要で、さらにマザーボード上にSecurity Support Component(SSC)と呼ぶチップが新しく必要になる。入出力に関してもセキュアな環境を確保するため、キーボードやマウスを繋ぐ「Trusted USBハブ」や「Trusted GPU」が必要としている。

SSCはマザーボードに取り付けられる小さく安価なデバイスで、RSA 2048+ PKCS#1 V2.1、AES-128、SHA-1、HMACといった暗号アルゴリズムをサポートし、チップ内部で生成した、少なくとも1つのAESキーと1つの128ビットRSAキーのペアを保持できる。SSCはNexusに対して暗号サービスを提供するハードウェアとして動作する。

基本的にはNGSCBでは、従来のOS、ドライバ、アプリケーションはそのままStandardモードで動作する。セキュアなアプリケーションを走らせるにはNCAが必要だが、マイクロソフトはいくつかのスタンドアローンエージェントやシステムサービスエージェントをリリースする予定。

マイクロソフトではNGSCBについてさらに詳しい情報を、5月に開催する「WinHEC 2003」で明らかにするとしている。

関連記事関連リンク

[佐々木千之,ITmedia]