| エンタープライズ:ニュース | 2003/09/11 21:32:00 更新 |

MSBlast“Reloaded”を避けるために今できること

9月11日に公開されたWindowsの新しいセキュリティホールは、MSBlast級の被害を再度招きかねないほど深刻なものだ。8月の経験を生かし、ワームの再流行を防ぐためにできることを簡単にまとめてみた。

9月11日に明らかになったWindowsの新たなセキュリティホールは、Windows NT 4.0(ServerおよびWorkstation)からWindows Server 2003にいたる広範なプラットフォームに存在し、しかも悪用されると、リモートから任意のコードを実行されてしまうおそれがある。影響範囲の広さからいっても深刻さからいっても、最大級の警戒が必要といえるだろう(別記事参照)。

既に報じているとおり、このセキュリティホール(MS03-039、KB824146)は、7月に公になった別のセキュリティホール(MS03-026、KB823980)同様、WindowsのDCOM RPCインタフェースに存在する。そして、MS03-026がMSBlastやNachiなど、この8月に登場してユーザーに甚大な影響を与えたワームが巣食う原因になったのと同じように、MS03-039が新種のワームの足がかりとなる可能性がある(別記事参照)。

インターネット セキュリティ システムズのX-Forceでは、このセキュリティホールが悪用され、「MS Blast、Nachiと同じように、ワームによる問題が発生することを強く懸念している」という。またラック コンピュータセキュリティ研究所の新井悠氏は、「今回の問題は、Blaster/Welchia(MSBlast/Nachi)“Reloaded”の引き金となってしまう可能性が高いと考えている」と、問題の深刻さを指摘している。

幸いなことに、マイクロソフトやセキュリティ関連企業によると、今のところはまだ、このセキュリティホールを悪用するコードは公になっていないという。しかしそれも時間の問題かもしれない。そこで、8月のあの大騒ぎを繰り返さないために何をすべきか、専門家の意見を踏まえながら簡単にまとめてみた。

- パッチを適用する

ともかく、まずはWindows Update、もしくはファイルを直接ダウンロードしてMS03-039の問題を修正するためのパッチを適用する。

- 「インターネット接続ファイアウォール」を有効にする

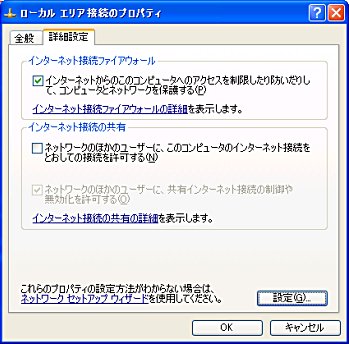

Windows XP/Windows Server 2003の場合に限られるが、「ネットワーク接続」のプロパティのうち「詳細設定」タブに表示される「インターネット接続ファイアウォール」にチェックを入れ、有効にする。

- ウイルス対策ソフトウェア、もしくはパーソナルファイアウォールソフトウェアを導入し、最新の状態にアップデートしておく

ここまでの対策は、マイクロソフトがまとめた「パソコンを守る」というWebページにもまとめられている。もし、何らかの理由でどうしてもパッチを適用できない場合には、ファイアウォール機能およびウイルス対策ソフトウェアを用いて水際での防御を図るほかに

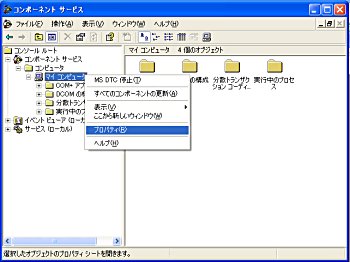

- DCOMを無効にする

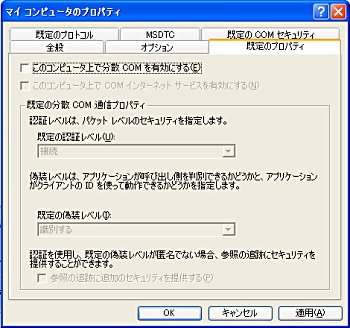

という方法もある。この場合、「ファイル名を指定して実行」から「Dcomcnfg.exe」を入力して実行する。そこでコンピュータ名を右クリックして表示される「プロパティ」から「既定のプロパティ」タブをクリックする。

そこに表示されている「このコンピュータ上で分散 COM を有効にする」のチェックをはずせばよい。

詳細はマイクロソフトのサポート情報に掲載されている。ただしDCOMを無効にすると、Active Directoryなど既存のアプリケーションに影響が生じる場合もある。またWindows 2000の場合は、Service Pack 3以上を適用しておく必要がある。

また、Windows NT 4.0/2000では、「COM インターネット サービス(CIS)」を、Windows Server 2003では「RPC over HTTP」をそれぞれ無効にする作業も必要だ。この方法もマイクロソフトのサポート情報にまとめられている。

8月の経験を教訓に

ここまでの対策を施せば、少なくとも自分が利用しているPCが悪用されるリスクは大幅に減らすことができる。だが、会社など組織としてWindows PCを利用している場合は、それ以上の対策および体制作りが必要になる。

- ファイアウォールの設定を見直す

DMZなどに配置しているであろうファイアウォール(あるいはルータのポートフィルタリング)の設定を見直し、不要なポートは閉じる。なおマイクロソフトによると、MS03-039によって危険性が指摘されているポートは「TCP/UDP 135、UDP/137、UDP/138、TCP/139、TCP/UDP 445、TCP/593」となっている。

- パッチがまだ適用されていないPCを洗い出し、警告する

MSBlastがまん延した原因の1つに、パッチを当てていないPCが組織内に持ち込まれ、そこが感染源となって他のPCにも感染を広めていったことが挙げられる。8月の教訓を踏まえると、ファイアウォールに守られたLANであろうと、パッチの適用は必須といえそうだ。また、きちんと管理されないままになっている「放置サーバ」「放置ワークステーション」に残るセキュリティホールが悪用されるケースも十分考えられる。管理者としては、管理下にあるPCでは漏れなくパッチが適用されているかどうか確認し、ホールが残ったままのマシンについては是正措置を促す必要がある。

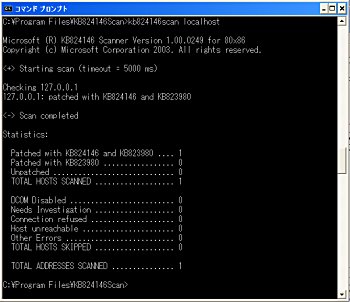

マイクロソフトが公開した「KB 824146 Scanning Tool」を用いると、MS03-026およびMS03-039のパッチを適用していないPCを検出することができる。コマンドラインで動作するツールで、使い方(英文)も公開されている。

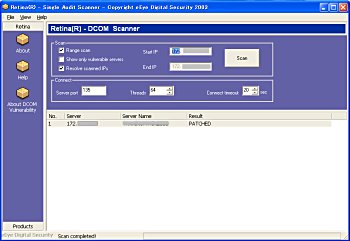

またMS03-026の問題が公開された際にRPC DCOMの脆弱性チェックツールを公開した米eEye Digital Securityでは、このツールをバージョンアップし、MS03-039のセキュリティホールについてもチェックできるようにしている。前バージョン同様、名前などの情報を登録すれば、無償で利用可能だ。

- 社内に持ち込まれるPCをチェックする

社員が、あるいは取引先などが社内LANに持ち込むノートPCについては、まずパッチが適用されているか、ワームなどに感染していないかどうかを確認する。そして、チェックをクリアしたものだけに接続を許可する体制を整える。仮にそうした厳密な運用が困難だとしても、せめて「少なくとも組織内に持ち込まれているコンピュータがどの程度あるのかを把握しなければならないだろう」(ラックの新井氏)。

- 緊急対応体制を整え、確認しておく

MSBlast級のワームが発生する場合に備え、オフラインの経路も含め情報告知・連絡体制を整備しておく。過去には、ワームに便乗した「デマウイルス」やチェーンメールが出回ったりしたこともある。エンドユーザーに対する正規の情報提供経路を示し、いざというときに速やかに告知、対処できる体制を作り上げておくことが重要だ。こうした体制は逆に、「何かおかしいことが起きているようだ」といった情報をユーザーから吸い上げる役にも立つだろう。

また今後の動向によっては、ウイルス対策企業やその他のセキュリティ企業が、緊急対処のためのツールを準備、配布することも考えられる。悪用コードやワームの動向に気を配るのはもちろんだが、こうしたツールに関する情報にも注意を払っておくといいだろう。

関連記事関連リンク

[高橋睦美,ITmedia]