「野良端末の撲滅に取り組んでいます」という企業の“根本的な誤解”:「テクノロジーがない」は言い訳にならない

「当社は“野良端末”の撲滅に取り組んでいます」――こう胸を張る企業の中には「やったつもりになっている」だけのケースがある。サイバー攻撃の起点になる野良端末の対処にありがちな“根本的な誤解”を解き明かすと、有効な対策が見えてくる。

ランサムウェアをはじめとしたサイバー攻撃から企業を守るためには、侵入の起点になる“野良端末”を撲滅する必要がある。野良「端末」以外にも可視化、把握、管理できていないサーバ、アプリケーション、OS、ネットワーク機器など非管理状態のIT資産は多い。野良端末や非管理状態のIT資産は「シャドーX」と呼ばれ、これを根絶することが重要だ。しかし、効果的なシャドーX対策を実施できている企業は少ない。

野良端末や非管理状態のIT資産を指すシャドーXの対策が難しい原因は何か。それを解消するための方法はあるのか――この課題を解決するセキュリティ対策の一つが「サイバーハイジーン」という考え方だ。サイバーハイジーンを実現するにはどうすればいいのだろうか。

なぜシャドーXがなくならない? 運用における“根本的な誤解”

「サイバー攻撃で狙われるのは、未知のゼロデイ脆弱(ぜいじゃく)性ではなく、既知の脆弱性が残っていたりバージョン管理がおろそかになったりしているシャドーXです」と語るのは、エンドポイント管理に詳しいタニウムの楢原盛史氏(チーフ・IT・アーキテクト)だ。

タニウムが毎年行っている大企業、官公庁、自治体のIT担当者らを対象にした調査によると、組織が保有する端末の約20%が非管理状態だという。またOSやアプリケーションの管理はできていると答えているものの、実際にはそのうちの約40%はパッチ未適用のものが存在する。非管理端末(野良端末)や脆弱性、つまりシャドーXが一つでも放置されているとサイバー攻撃を受けるリスクが跳ね上がるので、この結果は憂慮すべき事態だ。

脆弱なシャドーXから侵入したサイバー攻撃者は、上位の管理権限を奪いながら社内ネットワークを探索し、最終的に「Active Directory」などの認証ディレクトリを乗っ取る。アンチウイルスソフトやEDR(Endpoint Detection and Response)製品を導入していても、管理権限を奪取した攻撃者はこれらを無効化にできる上に操作ログなどの証拠を隠滅できる。そうなると、狙われた企業はなすすべもなくランサムウェア攻撃の被害に遭うだろう。

サイバー攻撃にかかる時間が飛躍的に短くなっている点も無視できない。楢原氏は「野良端末への侵入を許してからActive Directoryが乗っ取られて特権IDが奪われるまで1時間を切るケースがあります」と話す。サイバー攻撃に遭う前提で事後対策を強化する動きもあるが、初期検知から封じ込めまで短時間で行えるという確証を持てるだろうか。事前にシャドーXをつぶし、侵入させないIT環境をつくることがとても重要だ。

もちろん、シャドーXの可視化と撲滅を目指している企業もある。こうした企業は一通りのセキュリティ対策を講じるベースが整っているが、シャドーXの撲滅に向けた対策を“根本的に誤解”して「やったつもりになっている」パターンも見受けられると楢原氏は指摘する。

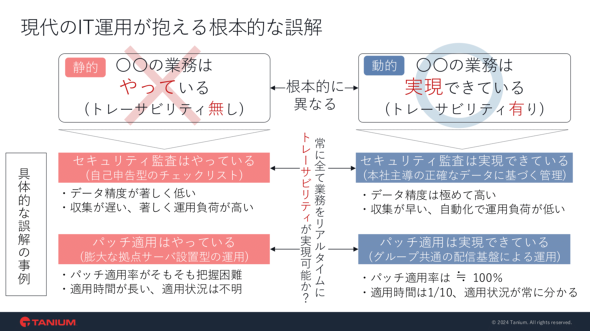

「『やったつもりになっている企業』は、シャドーXの対処に『トレーサビリティー』が伴っていません。つまり、データや情報が現場から管理者や経営層に届くまでの流れが不完全、不正確、タイムラグがある、追跡が困難といった状態にあるのです。対処の判断や指示である下りの流れも断片的で、長期化しています。セキュリティ監査をしていると言いつつ、自己申告型のチェックリストなので客観性や正確性に欠ける上に、データの精度が低かったりデータの収集が遅かったりするせいで運用時間や工数、負荷が著しく大きいことが多々あります。パッチ適用についても適用率を把握していない、完了するまでに時間がかかるといった問題を抱えています。このような『静的な運用』を続けている限り、AIのような先端技術を導入したところで事態は好転しないでしょう。効果を上げる運用を実現するには静的な運用ではなく、リアルタイム性を伴うトレーサビリティーを徹底的に意識した『動的な運用』を目指す必要があります」

「テクノロジーがない」は言い訳にならない

「やったつもり」の運用から脱却して動的な運用に移行するのは簡単ではない。楢原氏は、動的な運用が難しい理由について顧客にヒアリングした結果を次のように紹介する。

「動的な運用を困難にしている要因の一つがリソース不足です。多くの企業がギリギリの人員で日々拡大する業務に取り組んでいて、シャドーXの管理にまで手が回らないのが実態です。運用組織やセキュリティツールのサイロ化も課題です。IT資産管理や脆弱性管理、セキュリティ対策のためにITツールを導入していますが、これらが乱立してサイロ化しているので統一したガバナンスを網羅的に効かせられていません。数値目標がないことも問題です。製造ラインなどでは当たり前にKPIを設定しているのに、セキュリティになると設定していないという企業も多く、数値目標に沿って状況を計測、判断できていません。これらの要素が複雑に絡み合っています」

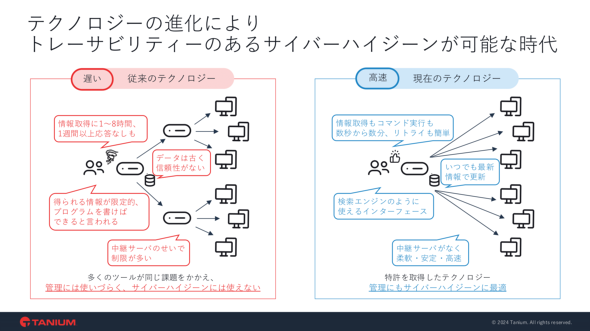

楢原氏は続けて「テクノロジーやアーキテクチャの問題から『動的な運用を実現できない』という声を上げる企業もありますが、現在はテクノロジーも進歩し、リアルタイムでトレーサビリティーを確保できるソリューションが登場しています。もはや『実現できるテクノロジーがない』は逃げ道にはなりません」と指摘する。

これらの課題を解消して動的な運用を実現するにはどうすればいいのか。その鍵を握るのがサイバーハイジーンだ。

防災的な発想で被害を予防する「サイバーハイジーン」

サイバーハイジーンは「サイバーIT衛生管理」とも呼ばれる。動的な運用によってシャドーXを可視化したりIT資産やシステム構成、脆弱性を適切に管理したりしてIT環境の健全性を確保し、サイバー攻撃を予防するという考え方だ。ハードウェアや商用ソフトウェアはもちろん、オープンソースソフトウェアなどを用いて内製したソフトウェアにも適用できる。

「サイバーハイジーンはしばしば『予防接種』や『人間ドック』に例えられます。国内では金融庁の『金融分野におけるサイバーセキュリティに関するガイドライン(案)』や内閣府のサイバーセキュリティ戦略本部による『サイバーセキュリティ 2024』で言及されている他、国外では米国の非営利団体CIS(Center for Internet Security)がサイバーハイジーンの実施でサイバーリスクを85%以上低減できるとして重要な施策に位置付けています。“サイバーハイジーンなくしてセキュリティなし”と言ってもいいでしょう」

サイバー攻撃の影響を抑えるセキュリティの考え方には「サイバーレジリエンス」もある。サイバーレジリエンスは、サイバー攻撃の自動検知や自動防御、リスク影響度の可視化と対処、汚染された環境の修復を担う。サイバーハイジーンは動的なIT資産管理や構成管理によって定常的に“シャドーXゼロ”を実現する他、迅速かつ完全にOSやアプリケーションのパッチを適用してIT部門やセキュリティチームの運用負荷を最小化する役割がある。CVE(Common Vulnerabilities and Exposures)やSBOM(Software Bill of Materials)、企業独自の設定やポリシー、特権IDを駆使して脆弱性の可視化と是正に寄与するのもサイバーハイジーンだ。

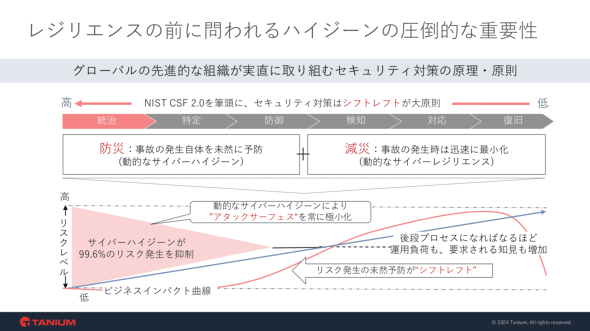

両者は深く関連している。セキュリティ対策の指針になる米国国立標準技術研究所(NIST)が提唱する「サイバーセキュリティフレームワーク 2.0」のコア機能は「統治」「特定」「防御」「検知」「対応」「復旧」の6つから成る。このうち特定、防御がサイバーハイジーンに当たり、検知、対応、復旧はサイバーレジリエンスの領域だ。統治は「何を優先するか」という戦略やポリシーを確立し、監督するもので、他の5つの機能に対して横断的に作用する。

「サイバーハイジーンは事故の発生自体を未然に予防する『防災』的な発想で、サイバーレジリエンスは事故の発生時に迅速に事態を最小化する『減災』的な発想です。小火(ボヤ)が起きてから消火に努めるのも大事ですが、そもそも火種を作らないことの方が大切なのは周知の事実でしょう。しかし、セキュリティの話になると多くの企業が減災を重視してしまいます。予防の重要性は分かってはいるものの対応が難しいし、面倒だとして“臭い物にふた”をしてしまうのです」

セキュリティ対策は復旧などの後工程になるほど対応の工数もコストもかさむ。なるべく少ない手間で有効な対策を講じたいのなら、上流の工程でセキュリティ対策を講じる「シフトレフト」の原則に沿ってサイバーレジリエンスの前にサイバーハイジーンを強化するのが効果的だろう。サイバーハイジーンが不十分な状態でサイバーレジリエンスに取り組んでもその効果は薄く、不完全な対策になる可能性がある。

サイバーハイジーンは“タイパ”も“コスパ”も良い

前述した通り、テクノロジーの進歩によって、リアルタイム性とトレーサビリティーを両立したサイバーハイジーンを常に動的に運用することができるようになっている。では、動的なサイバーハイジーンの運用を実現することでどのようなメリットを得られるのだろうか。

「テクノロジーが進化した今、動的なサイバーハイジーンによってトレーサビリティーを高め、定型/非定型業務を自動化、迅速化しつつシャドーXを許さない網羅性を獲得することで、IT資産の管理状況や操作ログ、データの流れなどを監視し、把握していなかった脆弱性を発見したりインシデントの原因を素早く究明したりできます。自動化によってIT部門やセキュリティチームの担当者がチェックリストや棚卸し業務から解放され、開発などの生産性が高い業務に集中できるようになるでしょう。運用の属人化や人員不足にも寄与します。定常業務で疲弊している担当者の負担が減ることで、チームのタイムパフォーマンス改善にもつながります」

この他、シャドーXの撲滅に向けた運用業務の実態を正確な数値で把握することで、運用コストの削減とROI(投資対効果)の向上も期待できる。楢原氏は「サイバーハイジーンはコストパフォーマンスも高い対策です」と説明する。

サイバーハイジーンの有用性を高く評価するタニウムは、サイバーレジリエンスに取り組む企業と連携するなど企業の垣根を越えてサイバーハイジーンの重要性を訴えている。同社は啓発活動だけではなく、他に類を見ないテクノロジーで企業の動的なサイバーハイジーンの実現を支援する製品も開発。IT資産全般を一元的に可視化、制御、修復するXEM(コンバージド・エンドポイント管理)製品の「Tanium」を提供しており、自動化や迅速化、網羅性を備えた同ツールでトレーサビリティーを確保してサイバーハイジーンの実現につなげたいと楢原氏は強調する。

Taniumは、金融や流通、軍事など高いセキュリティが求められる企業や組織を中心に採用されている。米国の上位企業「Fortune 100」の70%が導入していて、日本でもグローバル展開する製造業の企業をはじめとするトップ企業が利用している。サイバー攻撃の被害に遭うなどのインシデントを経験してサイバーハイジーンの重要性を認識した企業が選ぶことが多いのもポイントだと楢原氏は説明する。

Taniumを使っている企業は、サイバーハイジーンをどのように実現しているのか。事例を交えた詳細については別の機会に解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:Tanium合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2024年10月30日

タニウムの楢原盛史氏(チーフ・IT・アーキテクト)

タニウムの楢原盛史氏(チーフ・IT・アーキテクト)