必要最小限のアラートで脅威を検知できるセキュリティ製品は? 有識者たちと読み解く「MITRE ATT&CK」:経営層を納得させられる「セキュリティ製品選定」の根拠に

セキュリティ製品の導入において「何を根拠に、経営層にこの製品を選ぶべきだと説得すればいいか分からない」というのは、担当者にありがちな悩みだ。しかし最近、MITREがその悩みを解消する評価レポートを公開した。有識者たちと一緒に読み解いていこう。

サイバー攻撃者にとってランサムウェアは今や「もうかるビジネス」となった。多くのランサムウェアグループが登場している他、侵入経路情報を販売するイニシャルアクセスブローカー、それらを使って実際に攻撃するアフィリエイターなどの分業化が進み、大規模なエコシステムが形成されている。

これに対抗するには、攻撃者の戦術を理解して適切な防御策を講じる必要がある。その一助となるのが、米国の研究機関MITREが公開しているセキュリティ製品の性能評価「MITRE ATT&CK Evaluations: Enterprise 2024」だ。

この評価レポートをどのように読み解き、製品選びにどう活用すればいいのか。サイバーリーズンの有賀正和氏(執行役員、セールス・エンジニアリング本部 統括本部長)と日本ハッカー協会の代表理事を務める杉浦隆幸氏が、昨今のランサムウェアの動向を踏まえて語った。

ランサムウェアに対抗するには「戦術の理解」が必要だ

有賀正和氏(以下、有賀氏) ランサムウェア攻撃はますます激化し、被害金額の高額化が進んでいます。ランサムウェアグループ「Cl0p」はグローバル、特に北米で大きな被害を生んでいます。このグループは1件当たりの身代金獲得額が高額かつ攻撃の成功率も高く、ピンポイントで「大物狩り」を仕掛けており、大変な脅威です。

杉浦隆幸氏(以下、杉浦氏) ランサムウェアグループにも変化が見られます。かつて日本にも大きな被害を与えた「LockBit」は、主要メンバーが数人逮捕されたこともあり以前のように大々的にWebサイトで企業を名指しして身代金を要求することは減っています。ただその分、活動が水面下に潜って非公開型のランサムウェアになり、より捕まりにくくなってきています。

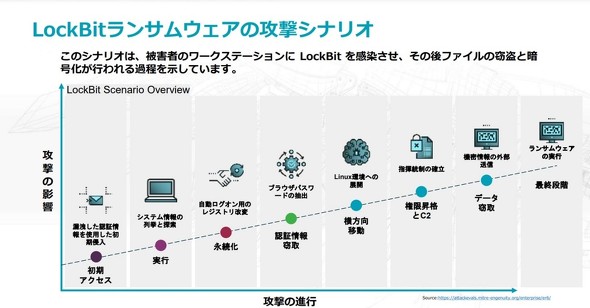

有賀氏 ランサムウェア攻撃には複数のステップがあります。初期侵入後に認証情報を窃取し、内部を探索し、重要な情報を見つけて情報を外部に流出させたり、暗号化したりします。つまり早期に攻撃を検知できれば被害を最小限に抑えられます。そのために大事なのは攻撃者の個々の戦術を知り、攻撃全体を一つのストーリーとして可視化することです。

この全体像を理解する上で参考になるのが、MITRE ATT&CKフレームワークです。MITRE ATT&CKフレームワークは、脅威グループの攻撃手法をTTPs(戦術、技術、手順)という3つのレベルで整理します。さまざまなセキュリティイベントをこのフレームワークにひも付けることで「現在進行中の攻撃がどのフェーズにあるか」「攻撃者が実行しようとしている戦術」を把握できます。

もう一つ紹介したいのが、MITRE ATT&CK Evaluations: Enterprise 2024です。これはMITREの子会社であるMITRE Engenuityが持つレッドチームが高度なテクニックと均一な品質で実行した攻撃に対し、各社のセキュリティ製品がどう対処したかを評価したレポートです。

この評価には3つの特徴があります。1つ目は先ほどのフレームワークに沿った実際の攻撃を使用する「客観性」、2つ目はレッドチームが使用したツールや攻撃手順が明らかにされている「透明性」、3つ目は攻撃者の動きを再現できるレッドチームの「熟練性」です。

新MITRE評価はベンダー泣かせ? 2つの大きなアップデート

有賀氏 過去5回にわたり、MITRE Engenuityはレポートを公開しています。これまでは政府や大企業を狙う標的型攻撃をエミュレートしていたのに対し、今回のMITRE ATT&CK Evaluations: Enterprise 2024はLockBitやCl0pなど幅広いランサムウェア攻撃の手法を再現しているという点で企業にとって関心の高い内容になっています。評価対象のOSには「Linux」や「Windows」の他、「macOS」が新たに追加されました。

杉浦氏 昨今の脅威状況を鑑みると評価がランサムウェア寄りの内容になってきたのは納得です。北朝鮮系の脅威アクターは仮想通貨を窃取するためにmacOSの脆弱(ぜいじゃく)性を悪用するケースが目立つので、macOSを対象に加えたのは時勢を反映していると感じます。先ほどの特徴と併せて信頼できる評価だと思います。

有賀氏 この他、今回の評価では2つ大きなアップデートがありました。1つ目は評価項目に「アラート総数」が追加された点です。膨大なアラートから重要なものを抽出するのは非常に大変な作業で、リソースやコストがかかります。運用の実態を意識した内容だと言えるでしょう。

2つ目は「ノイズステップ」、いわゆる「過検知」です。「『PowerShell』でシャドーコピーを実行した」といった、攻撃には直接ひも付かない操作がアラートとして上がる製品もあります。これは運用の立場からしたらノイズですよね。

杉浦氏 「アラート」は少ない方がいいですね。ログは多いに越したことはないですが、アラートが多いと本当に危険なアラートを見逃す恐れがあります。「ディレクトリの中身が閲覧された」といったアラートも、ほぼ無視していいものです。動きを逐一知らせるのではなく、単一のアラートにまとめてもらえる方が対処する立場としてはありがたいものです。

有賀氏 おっしゃる通り、多数のアラートを上げるより、攻撃を一つのストーリーとしてまとめて単一のアラートにした方が何をすればいいか分かりやすいと思います。

MITRE評価 Cybereasonの結果は?

有賀氏 ここからは当社のEDR(Endpoint Detection and Response)およびNGAV(Next Generation Anti Virus)の評価を幾つかお見せします。MITREのWebサイトで「Enterprise 2024」を選ぶと結果を閲覧でき、幾つかベンダーを選んで比較することも可能です。

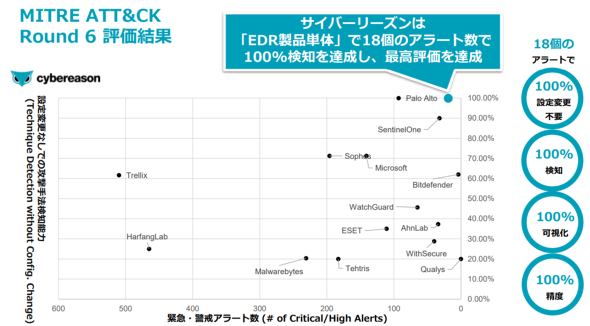

LockBitやCl0p、北朝鮮系の脅威アクターが実際に使った攻撃に対する検知能力を測る「検知」シナリオでは全ての攻撃を検知できました。このシナリオでは単純な検知だけでなく「製品の設定変更」をしない状態での検知率も見られます。当社の製品は設定変更することなく100%の検知を実現しました。ノイズステップや誤検知は0件でした。

検知シナリオの評価には「遅延検出」というサブ項目があります。これは「時間はかかったが検出できた脅威を評価の対象に含めるかどうか」というものです。当社製品は、この項目を含めなくても100%検知を達成していました。正確に言うと1件の見落としがあったのですが、これはMITRE Engenuityのレッドチーム側が攻撃ミスをしたものなので除外しています。

杉浦氏 標的型攻撃がじっくりと時間をかけて攻撃を仕掛けるのに対し、ランサムウェア攻撃は一連のプロセスをスピーディーに実行します。最近のランサムウェア攻撃は速いもので約15分で暗号化まで実行する場合があります。つまり、最終的に検知できたとしても時間がかかり過ぎると手遅れになるわけです。検知スピードは速ければ速いほどいいでしょう。

評価対象製品の中には、クラウドにログをアップロードしてAI技術で脅威判断をする機能を持つものがあります。しかしこうした製品はバッチ処理をするためか、30分から1時間程度の遅延が生じるケースがあるようです。そう考えると、ストリーム処理でリアルタイムに脅威判断ができる製品の方がランサムウェアには有効でしょう。

有賀氏 当社製品はユーザーがどのようなプログラムやプロセスを動かしているかといった情報をリアルタイムにクラウドにアップロードし、ストリーム処理しています。アップロードした情報は、レピュテーション情報と付き合わせたりプロセスの前後関係などを毎秒チェックしたりしています。

この結果を基に、偵察や実行、情報持ち出しといった各攻撃フェーズがストーリーに沿ってユーザー企業の管理者ダッシュボードに表示されます。これを見れば「攻撃がどこまで進行しているのか」が一目瞭然でしょう。被害端末でどのようなツールやスクリプトが動いたのか、どこと通信をしていたかなど、細かい項目をドリルダウンして確認できます。

杉浦氏 なるほど。それであれば脅威判断の遅延は少なく抑えられそうですね。MITRE ATT&CK Evaluations: Enterprise 2024の話に戻ると、アラート数はどのような結果になったのでしょうか。

有賀氏 当社製品のアラート数は18件でした。アラート数が数百件から数千件という他社製品の結果と比較すると、少ないと言えます。

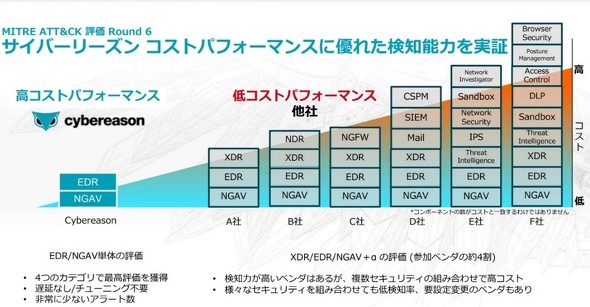

MITRE ATT&CK Evaluations: Enterprise 2024における、設定変更なし状態でのサイバーリーズン製品の検知率。アラート数600件以下に絞った結果(出典:サイバーリーズン提供資料)《クリックで拡大》

MITRE ATT&CK Evaluations: Enterprise 2024における、設定変更なし状態でのサイバーリーズン製品の検知率。アラート数600件以下に絞った結果(出典:サイバーリーズン提供資料)《クリックで拡大》杉浦氏 Cybereason製品の運用は貴社のSOC(Security Operation Center)チームが担うとしても、アラートが必要最小限にまとまって出てくるツールだと分かるのはユーザーにとってメリットですね。なぜここまでアラート数に開きがあるのでしょうか。

有賀氏 今回の評価は、相関関係が十分に取れない複数のソリューションを組み合わせて臨むことが可能でした。Cybereasonは今回、EDRとNGAVの2つで評価を受けたのですが、ファイアウォールやIPS(Intrusion Prevention System)、XDR(eXtended Detection and Response)といったソリューションを組み合わせた結果を示しているベンダーもあります。相関関係が十分に取れない複数のソリューションを組み合わせればアラート件数も比例して多くなると考えられます。

杉浦氏 アラート数の多さは人件費に影響しますよね。管理するソリューションが多いと対処にさらに時間がかかります。今回の評価結果は、コストパフォーマンスの良さを証明したと言えそうですね。

公平性と透明性が高いMITREのレポートは、経営層の説得材料に

杉浦氏 今回の評価結果を見ていると、攻撃手法をよく理解している人の知見が製品開発に入ってこないと、高評価を得るのは難しいのかなと感じました。

有賀氏 開発においては、当然ながら品質にも非常に注意を払っています。セキュリティ製品がユーザー企業のシステムに影響を与えてしまうようでは、マルウェアと変わりませんから。そうしたことが起こらないようにCybereason製品は、ほとんどの機能においてユーザーモードで動作させるアーキテクチャを採用していますが、必要な部分のみに限定してカーネルドライバーで動作させています。

そうはいってもプログラムは人が作るものですから、100%はありません。出荷前に品質を確保するために、さまざまな取り組みをしています。国内にはR&DとDevOpsの部隊があり、普段からコミュニケーションを取って開発を進めていますし、リリース前テストにはしっかり時間をかけています。

「なるべくいい製品を導入したいが、どう評価すべきか分からない」という悩みを持つセキュリティ担当者は多いはずです。セキュリティ製品を評価する軸はさまざまですが、公平性や透明性の観点から今回のレポートをぜひ活用してほしいと思います。

杉浦氏 評価手法は最新のランサムウェア攻撃をエミュレートしたものですから、レポートの結果は実用性に直結したものです。セキュリティ担当者の方が、経営層への上申の際にエビデンスとしてこのレポートを使うのは有用でしょうね。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:サイバーリーズン合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年4月27日

サイバーリーズンの有賀正和氏

サイバーリーズンの有賀正和氏

日本ハッカー協会の杉浦隆幸氏

日本ハッカー協会の杉浦隆幸氏