IDが漏えいしても仕方がない――企業のマズイID管理への特効薬は

IDやクレデンシャル(ログイン資格)といった認証情報を狙うサイバー攻撃が横行している現在、認証回りの強化は必要不可欠だ。だが、サーバやPCといった目に見えるIT資産の保護は意識していても、セキュリティ対策において根源的な情報資産であるIDを保護する観点が欠落していないだろうか。

オンプレミスシステムやクラウドサービスなどのITリソースが増える中、ID情報を効率的に保護するにはどのような施策が必要だろうか。

サイバー攻撃の「入り口」となるID保護の重要性はますます高まる

フィッシング攻撃によって不正に入手したIDとパスワードを使い、正規のユーザーになりすましてシステムに侵入する手口が多発している。その後も攻撃者はシステムに保存されている多くのパスワードを盗み取って侵害範囲を拡大し、認証システムなどのより重要なシステムへの侵入を試み、情報を窃取している。

セキュリティ対策の多くは物理リソースの保護や侵害後のデータ復旧など、対症療法に目が向けられている。まず対策を強化すべきID管理は、従業員に委ねられるケースが多い。

SB C&Sの櫻井利卓氏(ICT事業本部 ネットワーク&セキュリティ推進本部 マーケティング2部)は「侵入に利用されるIDを適切に管理して保護することがセキュリティ対策の基本です。そこがおざなりにされているのは残念なことです」と指摘する。

SB C&Sの豆野雄樹氏(ICT事業本部 技術本部 技術企画室 技術企画課)は「業務プラットフォームには『Microsoft 365』を、クラウドストレージには『Box』を、営業部門では『Salesforce』を利用するといった具合に、複数のクラウドサービスを併用しながら業務を進めることが当たり前となり、管理すべきIDの数は右肩上がりに増加しています。認証情報を窃取される被害が多発している昨今、企業が考えるべきはそれらのIDをどう保護するかです」

クラウド時代にID管理と強固な認証、アクセス制御を実現する「IDaaS」

そのために有効なのがIdentity as a Service(IDaaS)だ。「Active Directory」や他ディレクトリサービスが実現してきたID管理機能をSaaS(Software as a Service)として利用できる。

IDaaSは主に2つの役割を果たす。一つはID管理とガバナンスだ。

IDは情報を保持するサーバやPC、ネットワークなどの資産にアクセスする際に「そのユーザーが誰か」を示して、リソースを適切に利用できるように制御するための根本となる情報だ。従業員が入社して部署に配属になり、異動や昇進し、退職する。このライフサイクルにおいてフェーズごとに必要な権限が適切に割り当てられている必要がある。IDaaSはActive Directoryなどさまざまなソースからユーザー情報を取り込み、属性も含めて一元的に管理する。あらゆる操作権限を持つ特権IDを付与して、操作履歴を保存する「Privileged Access Management」(PAM)機能も備える。

もう一つの役割が、アクセス管理と認証の強化だ。

推測されやすいパスワードだと容易に突破されてしまう。だが「複雑で長いパスワードを設定するように」というルールを設けても、設定した従業員自身がパスワードを覚えられず、結果的に同一のパスワードを使い回しているケースもままある。パスワードが破られると芋づる式に侵害を許す恐れがある。

こうした事態を避けるために、IDaaSにはワンタイムパスワードや生体認証を組み合わせた二要素認証、多要素認証機能がある。一度の認証で必要なシステムやサービス全てにログインできるシングルサインオン(SSO)機能によって、セキュリティと利便性を両立させることも可能だ。

SB C&Sの小野詩織氏(ICT事業本部 技術本部 技術統括部 第2技術部 2課)は「重要資産にアクセスできる権限を持っているユーザーに対しては、パスワードだけでなく強度が高い認証を設定することで、生じ得るリスクを軽減できます」とアドバイスする。

ログインしたユーザーの振る舞いを収集し、通常とは異なる挙動だと判断したら追加の認証を求めたりアプリケーションから強制ログアウトさせたりすることも可能だ。こうすればセキュリティをさらに強化できる。

こうしたIDaaSの機能を利用したID保護は「必要な人だけが、必要なときに、必要なリソースへのアクセスを許可される」という考え方を原則とするゼロトラストセキュリティにおいて重要な意味を持つ。「認証とアクセス管理を通して、適切な人のIDのみにアクセスを許可することでゼロトラストを実現できます」(豆野氏)

ID保護に重要な役割を果たすIDaaSだが、残念ながら国内では浸透しているとは言い難い。IDaaSの普及率は大企業でも2割程度にとどまるという調査※もある。

※Okta Japan「アイデンティティ管理の認知度調査」

https://www.okta.com/jp/press-room/press-releases/okta-identity-survey/

「先進国の中でも、米国ではアイデンティティーの設計や実装を検討する『アイデンティティーアーキテクト』という職種があるなど、ID管理の重要性が認識されています。これに対して日本では、目に見える部分の対策に意識が向きがちで、IDという根源的な情報の保護への意識が希薄な印象です」(櫻井氏)

オンプレミスシステムで業務が完結していた時代とは異なり、さまざまなSaaSを使い分けながら業務を進めるのが当たり前になった今、そのギャップはさらに広がりつつある。

必要な要素を包含し、ID管理を段階的に強化する「Okta」

ID保護の対策について「どこから手を付ければいいのか分からない」「IDaaSだけに多額のコストはかけられない」と悩む企業も多いだろう。こうした企業に救いの手を差し伸べるのが、IDaaSの草分け的存在でもある「Okta」だ。

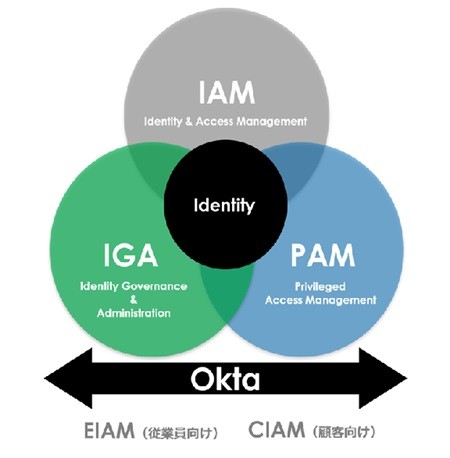

Oktaのプラットフォームは、IDのガバナンスとセキュリティの両面で必要な機能を提供する。具体的には、シングルサインオンや多要素認証を実現する「Identity and Access Management」(IAM)やユーザー情報の一元管理、プロビジョニング、監査機能による「Identity Governance and Administration」(IGA)、そしてPAMだ。この3つの機能を単一のプラットフォームで実現してID資産を保護する。

もちろん、SSOや多要素認証など個別の機能を単体で提供するソリューションもある。だが櫻井氏は「セキュリティとガバナンス対策に必要な要素が統合されたシステムは、シンプルな運用を可能にします」と包括的なソリューションであるメリットを語る。

全ての機能を利用する必要はなく、自社の対策状況に合わせて段階的に利用できることもポイントだ。OktaはID管理や運用に必要な要素が全てそろっているため、まずはIDを統合管理して認証を強化し、SSO環境を整え、本人確認をより厳格化してセキュリティ強度を高めるために多要素認証を導入するといった具合に、段階を追って中長期的な計画にのっとりID管理の成熟度を高められる。

もう一つの特徴は中立性だ。事前に連携済みのSaaSを一覧化して、Oktaとの連携を簡単に設定できるテンプレート「Okta Integration Network」を提供しており、7500を超えるさまざまなSaaSと容易に連携できる。

SaaSやアプリケーションそれぞれで属性情報や仕様が異なるケースは多々あるが、Oktaはプロビジョニング連携によってそれを吸収する。環境に合わせた細かな調整や作り込みに対応でき、スクリプトやコードを使わずに多様な業務を自動化する「Okta Workflows」によって複雑な処理をフロー化して、APIと連携可能だ。

「オンプレミスで稼働するActive Directoryの運用をやめられない企業もあるでしょう。重要なデータへのアクセスにはこれまで通りActive Directoryを使い、SaaSとの連携にはOktaを使うといったハイブリッド運用も可能です」(豆野氏)

Okta製品を取り扱うSB C&Sには「セキュリティソムリエ」と呼ばれる専門家が在籍する。「顧客の課題はどこにあるのか」「何に悩んでいるのか」をヒアリングして、多様なセキュリティソリューションを組み合わせながらID管理に関する課題解決をサポートする。段階的かつ柔軟に導入できるOkta製品の特性を生かしてID保護をより強化するために、これからも包括的に支援する考えだ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:SB C&S株式会社、Okta Japan株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年3月25日

IDの適切な管理や保護がセキュリティ対策やビジネス成長の基本(出典:SB C&S提供資料)

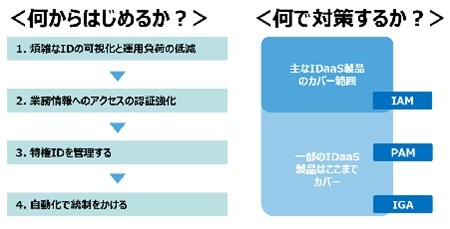

IDの適切な管理や保護がセキュリティ対策やビジネス成長の基本(出典:SB C&S提供資料) IDaaSによる対策の考え方(出典:SB C&S提供資料)

IDaaSによる対策の考え方(出典:SB C&S提供資料) Oktaのプラットフォームは3つの機能でID資産を保護(出典:SB C&S提供資料)

Oktaのプラットフォームは3つの機能でID資産を保護(出典:SB C&S提供資料)