認証機能はサービス開発の負担 安全性と利便性のジレンマを解消

サイバー攻撃が巧妙化、高度化する中、企業にとってID管理など認証セキュリティの強化は急務だ。特に複数のBtoCサービスを展開する企業はサービスごとに異なるログイン機能を提供しているケースが多く、IDやパスワードの使い回しなどのリスクも高まっている。

認証を一元化することで、ユーザーはセキュリティ向上と利便性の両立が期待できる。一方で、企業側、特に開発者にとっては認証機能の実装と維持管理が悩みの種となっている。

「認証機能は重要ですが、サービスの差別化要素になりにくく、売り上げ貢献も見えにくい。にもかかわらず、実装には大きな労力がかかり、開発リソースを圧迫します。この“報われにくさ”が、認証機能の開発における大きなジレンマです」と話すのは、日立ソリューションズのセキュリティスペシャリスト、松本拓也氏(セキュリティソリューション事業部 認証セキュリティソリューション部 第2グループ)だ。

セキュリティも利便性も両立できる認証基盤 なるべく手間なく実装するには?

この背景には認証技術の急速な進化がある。かつてはIDとパスワードのみでログインできる構成が主流だったが、今は生体認証、パスキー、それらを組み合わせる多要素認証(MFA)、リスクベース認証など多様な手法が登場しており、脅威に対応するために開発者は最新の技術トレンドを追い続ける必要がある。ユーザーの期待値も上がっており、SNSアカウントと連携させるソーシャルログインや、パスワードレス認証のように、認証フローのステップ数が少なくパスワード入力の負担がないといったユーザー体験の高さが求められている。

こうした背景を踏まえてOktaが提供しているBtoC向けIDaaSが「Auth0」だ。Auth0は自社開発せずに高機能な認証基盤を実装できるサービスであり、煩雑な認証設計やセキュリティ対策の負担を大幅に軽減できる。

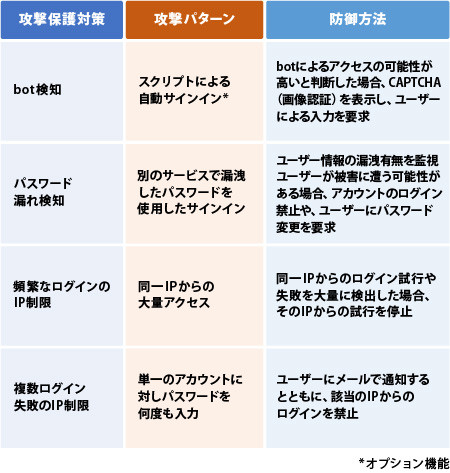

特長の一つは、Oktaが蓄積してきたグローバルなナレッジに基づく自律的な防御機能だ。ログイン画面へのアクセス傾向を分析し、botと判断すると自動でCAPTCHAを表示。また、漏えいしたID/パスワードの組み合わせで不正ログインが試みられたらユーザーにパスワードの再設定を促すなど、フィッシングやリスト型攻撃にも防御態勢をとれる機能を備えている。

開発負担もユーザーの負担も軽減する複数の機能を搭載

Auth0は開発者の負担を大幅に軽減するため、認証プロセスに任意の業務ロジックを組み込める機能を備えている。豊富なテンプレートが用意されており、コードのカスタマイズも可能。指定したIPアドレス外からのアクセスには多要素認証を強制する、メールアドレスのドメインを限定する、サービスの利用可能時間を指定するといった独自の要件も柔軟に実装できる。

また、40種類以上(※)のSDKが用意されており「iOS」「Android」「Windows」のネイティブアプリケーションにも対応し、環境に合わせたSDKを組み込むだけで連携が完了する。価値はそれだけにとどまらない。認証基盤とアプリケーションの連携には業界標準の認証プロトコルの理解が必要で手間がかかるが、Auth0のSDKならそうした複雑な仕組みを意識せずに簡単に実装できる。

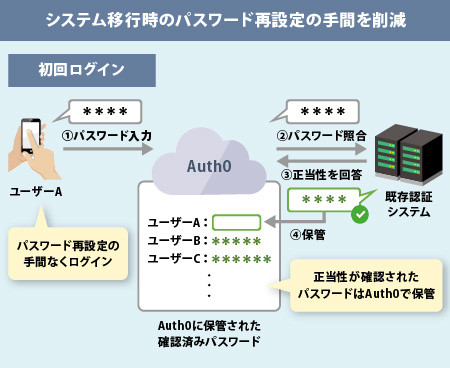

既存システムからの移行もスムーズだ。認証システムの移行時はパスワードを移行できないケースが多いため、ユーザーは移行完了後にパスワードを再設定する必要がある。しかしAuth0であればこの手間を省ける。ユーザーの初回ログイン時、Auth0はユーザーが入力したパスワードの正当性を既存の認証システムへ確認し、問題がなければAuth0側にもパスワードを自動で登録できる。これにより、ユーザーに手間をかけさせずに認証システムの移行が可能だ。

※2025年8月時点

BtoCサービスにはセキュリティも利便性も欠かせない時代

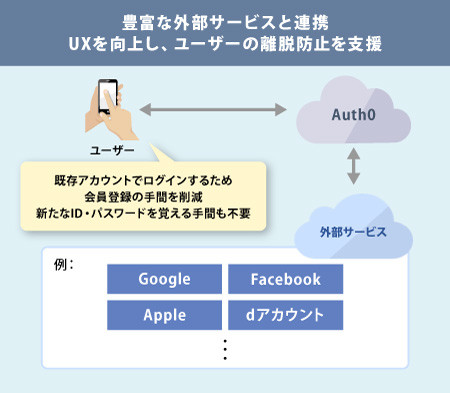

Auth0はGoogleやFacebook、Apple、日本で利用率の高い「dアカウント」などのソーシャルログインにも簡単に対応できる。認証自体はサービスの差別化要素にはなりにくいが、快適な認証体験はユーザー獲得や離脱防止といったメリットがある。

「セキュリティの要となる認証は、実装の手間などを考慮すると自社で一から開発するのではなくIDaaSのようなサービスを活用して効率的に基盤を整えるのが現実的でしょう。開発者がサービス開発に専念して競争力のあるBtoCサービスを生み出すために、豊富な実績を持つAuth0の活用をご検討ください」(松本氏)

*Google は Google LLC の商標です

*Windowsは、マイクロソフトのグループ企業の、米国およびその他の国における商標または登録商標です

*本記事中の会社名、商品名は各社の商標、または登録商標です

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年9月5日

Auth0の自律的な防御機能の例(提供:日立ソリューションズ)

Auth0の自律的な防御機能の例(提供:日立ソリューションズ) ユーザーのログイン負担を軽減したシステム移行(提供:日立ソリューションズ)

ユーザーのログイン負担を軽減したシステム移行(提供:日立ソリューションズ) ユーザーは幅広いサービスでソーシャルログインが可能(提供:日立ソリューションズ)

ユーザーは幅広いサービスでソーシャルログインが可能(提供:日立ソリューションズ)