単なるプログラムではないランサムウェア 専門家が語る「人が主導する」攻撃への対抗手段とは:対策済みの大企業でさえ被害に

大企業でもランサムウェア被害が拡大する理由は、攻撃の実態が、人の判断で状況に応じて戦術を変える“オペレーション”に進化したからだ。単純なプログラムによる攻撃ではない以上、従来の対策では侵入の完全阻止が困難となるため、侵入を前提とした対策を考えなければならない。では、どのように対処すればよいのか。

ランサムウェア対策の不可欠な考え方の一つに、インシデント後の復旧に主眼を置く「ダメージコントロール」がある。本稿ではダメージコントロールの重要性とその新しい対策となる「RDR」(Ransomware Detection and Recovery)について、ホワイトハッカーを擁する日立ソリューションズと、世界トップクラスのランサムウェア有識者を抱えるランサムウェア対策ベンダーHalcyon社の言葉から解き明かす。

“手厚いセキュリティ対策を実施しているはずの大企業”でなぜ被害が発生するのか

ホワイトハッカーとして活動し、2024年11月には「Cybersecurity Woman of Japan 2024 Awards」※で「Cybersecurity Woman Hacker of Japan 2024」を受賞した日立ソリューションズの青山桃子氏は、近年のランサムウェア被害動向について「企業だけではなく一般生活にも影響が及んでいる点が大きな特徴です」と指摘する。ランサムウェア攻撃によるメーカーの生産停止で商品が店頭から消え、物流企業のシステムダウンでオンラインストアの業務が滞るなど、その影響は社会全体に広がっている。

※ 国際団体United Cybersecurity Alliance主催。サイバーセキュリティの分野で活躍する女性を称賛・支援することを目的として設立された。

大企業は、これまで多層防御の考え方に基づいてEDR(Endpoint Detection and Response)やバックアップといったランサムウェア対策を講じてきた。青山氏はホワイトハッカーの視点から、「これらの対策が限界を迎えつつあります」と警鐘を鳴らす。

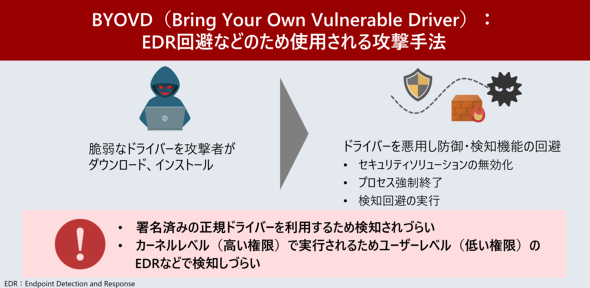

EDRは企業における主要なセキュリティ対策の一つとして普及した。だが攻撃者は防御側の対策を熟知しており、EDRを無力化する手口を開発している。その代表例が「Bring Your Own Vulnerable Driver」(BYOVD)という攻撃だ。脆弱(ぜいじゃく)性を含む正規のドライバを外部からインストールすることで脆弱性を作り出し、EDR検知を回避しつつOSの管理者権限を奪取。内側からEDRの無力化を試みる。

EDRだけでなくバックアップも攻撃対象になる。バックアップはランサムウェアの被害を受けても復旧できるようにする手段として有効だ。そのため攻撃者はターゲット企業に侵入後、データの暗号化より先にバックアップの無力化を狙う。バックアップが機能しなければ、事業継続の最後のとりでが失われてしまう。

重要な対策の観点「ダメージコントロール」

これまでランサムウェア対策として考えられてきた手段さえ攻撃者はかいくぐる。侵入を前提とした対策が必要な背景には、ランサムウェア攻撃の実態がある。「ランサムウェア攻撃はプログラムではなく、人がやっていることです」と、Halcyon Japanの露木正樹氏は指摘する。ランサムウェア攻撃の背後には、標的の環境に応じて戦術を変える知性を持った攻撃者が存在するのだ。

青山氏は、「こうした状況を踏まえると、侵入されることを前提に、被害を受けた後にどう復旧して対処するかというダメージコントロールを意識したサイバーレジリエンスのアプローチが不可欠です」と強調する。

ダメージコントロールは、インシデント発生後の事業停止期間を短くしてダメージを軽減するための復旧設計だ。検知や封じ込め(リスクコントロール)とは分けて用意すべきもので、その強化にはある程度の投資が求められる。鍵となるのは、経営陣の理解と判断だ。

経営層にはコストを踏まえた説明が欠かせない。「外部のサービスなどを利用して、ダウンタイムによる損失や復旧費用を平時から具体的な数値で可視化し、復旧計画と判断基準を合意しておく必要があります」(青山氏)

ダメージコントロールを実現する新しい対策「RDR」

経営陣の理解を前提に、侵入後のダメージコントロールを強化する考え方として、Halcyon社はRDR(Ransomware Detection and Recovery)を提唱する。RDRは、従来のEDRを補完し、ランサムウェア被害からの復旧に特化した概念だ。同社はRDRを「Halcyon」(ハルシオン)というランサムウェア対策プラットフォームとして具現化した。

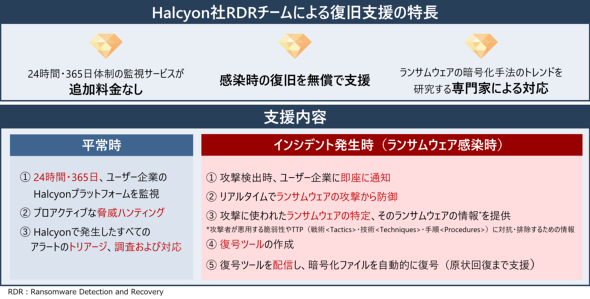

Halcyonは、「復旧テクノロジー」と「復旧支援体制」の両輪をRDRのプラットフォームとして用意している。

復旧テクノロジーでは、暗号化開始のリアルタイム検知から暗号化に使う共通鍵の捕捉、そして暗号化済みデータ自体の復号まで担う。復旧支援体制は、ランサムウェア研究に特化した専門家チームが24時間365日でアラートを監視・精査し、真に危険な兆候のみをユーザー企業に通知。暗号化の被害に遭った場合は、ユーザー企業の環境が復旧するまで伴走する。「相手が人である以上、こちらもテクノロジーだけでなく人の知見も合わせて対抗します」(露木氏)

ダメージコントロールの効果を最大化するための「リスクコントロール」の重要性

ダメージコントロールの効果を最大化するには、リスクコントロールによって攻撃者が入り込む余地を減らすことが重要だ。侵入を完全に防ぐのは難しくても「入り口を狭める」ことで攻撃の成功確率を下げることができる。こうした観点から、企業が真っ先に取り組むべき実践的な対策として青山氏は以下の基本的な対策の徹底を推奨する。

- セキュリティパッチを適用し、IT製品を最新の状態に保つ

- フィッシングメールのURLをクリックしない

- 不審なメールの添付ファイルを開かない

ランサムウェア被害が広がった企業は、基本的な対策の不備が指摘されることがしばしばある。基本的な対策の徹底は「コストの負担も少なく、実効性の高い方法です」と青山氏は語る。

攻撃プロセス全体(サイバーキルチェーン)に対するアプローチ

Halcyonは「入り口を狭める」という観点で、ランサムウェアに特化した強力な検知・防御機能を有している。単一の機能に依存するのではなく、ランサムウェアのサイバーキルチェーン(攻撃プロセス)全体における各フェーズで個別に抑え込む。

Halcyonの最大の武器であるRDRの真価は、その検知・防御力の高さによって裏付けられている。ユーザー企業の環境において、2024年10月からの1年間でEDRの擦り抜けなどを含めた約2万5000件の攻撃を検知・防御。そのうちデータが暗号化される直前まで至った攻撃は、わずか約2%だったという。「その2%の攻撃も、検知・防御できました」とHalcyon Japanの真島秀一氏は説明する。

その検知力の高さから、攻撃の最終フェーズであるランサムウェアによる暗号化処理をほぼリアルタイムに検知可能で、攻撃者が暗号化に使う共通鍵をメモリから奪取できる。これによって、Halcyonの専門家チームが迅速に復号ツールを作れるだけでなく、Halcyonを導入しているエンドポイント全体で暗号化処理を迅速にブロックできる。

ランサムウェアに特化した検知・防御力と復旧主眼のRDRが、現場での短時間の業務再開を後押しする。

日立ソリューションズはHalcyonをどう評価しているか

日立ソリューションズは国内企業に対してHalcyonを提供する。日立ソリューションズの製品選定部隊がHalcyonに着目し、ホワイトハッカー部隊も加わって徹底して検証・評価したという。専門家による厳しい検証をクリアしたことが、Halcyonの技術的な信頼性を裏付けている。

ランサムウェア対策に特化したHalcyonのコンセプトは、市場のニーズにも合致した。日立ソリューションズの楢崎真介氏が「これほど引き合いの多い製品はなかなかありません」と驚くほど、顧客の反響は大きいという。多くの企業が、既存のEDRやバックアップだけでは対処し切れない「ランサムウェア対策のギャップ」を感じていたことの表れだ。

導入の後押しになっているのが、コスト面の現実性だ。

既存のバックアップ製品の置き換え先として導入が進みつつあるイミュータブル(データ不変型)バックアップ製品と比べても「桁が1つ小さい」(楢崎氏)というコスト感は、導入のハードルを大きく下げる。「本当にこんなに安いのか」という声も聞かれるほどで、事前の技術検証をせずに導入を決める企業もあるという。背景には、比較対象となる製品がほとんどないというHalcyonの独自性がある。

顧客に受け入れられている理由は、Halcyonが既存のEDRを置き換えるのではなく共存して機能する点にもある。EDRやバックアップだけでは埋め切れないギャップを補完する手段として機能する現実的な立ち位置が、高い評価につながっている。

顧客の迅速な復旧を実現する日立ソリューションズのカスタマーサクセス

日立ソリューションズを通じてHalcyonを導入する価値は、単なるライセンス提供にとどまらない。楢崎氏は同社ならではの強みとして、以下の点を挙げる。

- ホワイトハッカーによる専門的な支援

- 多数のセキュリティ製品を扱ってきた経験に基づくノウハウの提供

- インシデント発生時のフォレンジックやダークWeb調査を含む包括的なサポート体制

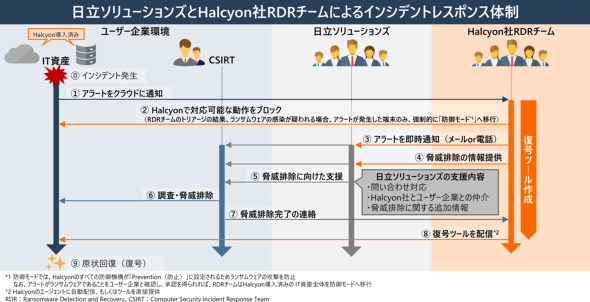

上記に加えて日立ソリューションズは、Halcyon社のRDRチームが英語で発するアラートを受け取り、その内容を日本語で分かりやすく解説する。ユーザー企業とHalcyon社の専門家チームをつなぐ支援体制を整えている。

人が背後で判断し、高度なオペレーションを遂行するランサムウェア攻撃に対処するには、防御側にも発想の転換が求められる。人の知見と高度なテクノロジーを組み合わせた、ダメージコントロールに主眼を置く特化型の対策が重要だ。本稿が、自社の防御体制に潜むギャップを見つめ直し、事業継続のための次の一手を考えるきっかけになれば幸いだ。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2026年3月28日

日立ソリューションズの青山桃子氏(セキュリティサイバーレジリエンス本部 マネージドセキュリティサービス部 チーフセキュリティアナリスト)

日立ソリューションズの青山桃子氏(セキュリティサイバーレジリエンス本部 マネージドセキュリティサービス部 チーフセキュリティアナリスト)

Halcyon Japanの露木正樹氏(Country manager, Japan)

Halcyon Japanの露木正樹氏(Country manager, Japan)

Halcyon Japanの真島秀一氏(Director of Channel, Japan)

Halcyon Japanの真島秀一氏(Director of Channel, Japan) 日立ソリューションズの楢崎真介氏(セキュリティサイバーレジリエンス本部 エンドポイントセキュリティ部 グループマネージャ)

日立ソリューションズの楢崎真介氏(セキュリティサイバーレジリエンス本部 エンドポイントセキュリティ部 グループマネージャ)

“EDRだけでは守れない時代”に備えよ 次世代のランサムウェア防衛戦略を解説

“EDRだけでは守れない時代”に備えよ 次世代のランサムウェア防衛戦略を解説 復旧にフォーカスした新たなランサムウェア対策アプローチ「Halcyon」の機能を徹底解説

復旧にフォーカスした新たなランサムウェア対策アプローチ「Halcyon」の機能を徹底解説