Rubrikが実現する安全なリストアポイント特定と自動復旧:ID基盤への攻撃で“バックアップデータ”さえ信頼できない時代に

サイバー攻撃による被害は減少する兆しを見せず、一度被害に遭うと長期のサービス停止を余儀なくされるケースが後を絶たない。近年は「Active Directory」や「Entra ID」などのID基盤を狙った攻撃が増加している。このID基盤が乗っ取られると、オンプレミスやクラウドにあるIT基盤やSaaSなど広範囲に影響が及び、復旧に膨大な時間を要する。本記事は、Rubrik Japan執行役員の中井大士氏がID基盤を狙うサイバー攻撃への復旧対策について解説したウェビナーの内容を紹介する。

セキュリティ投資をいくら増やしても、防御だけでは脅威を完全に防ぎきれない

世界のセキュリティ投資額が2024年に約30兆円に達したにもかかわらず、サイバー被害は拡大している。この現状についてRubrik Japanの中井大士氏(執行役員 セールスエンジニアリング本部 本部長)は「『万が一被害に遭ったら』という受け身な姿勢ではなく『いつでも被害に遭う可能性がある』という前提に立つ必要があります。特に重要なシステムを中心に、サイバー被害からの復旧対策を検討することが重要です」と語る。

企業が復旧対策を強化する理由は、自社でのインシデント発生に起因するものだけでなく、同業他社の長期停止事例を受けた経営層からの要請、取引先企業からの要求、業界ガイドラインへの対応など多岐にわたる。復旧対策はもはや経営問題になりつつある。

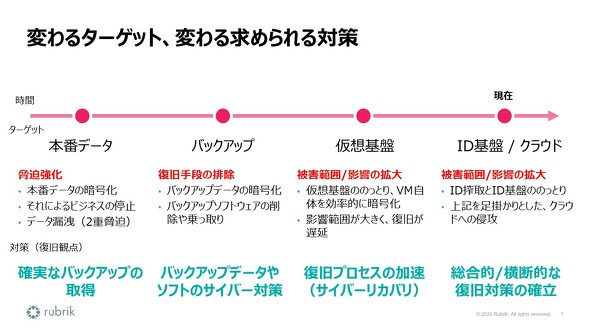

攻撃の対象が本番データから、全システムの停止リスクが伴う「ID基盤」へ

サイバー攻撃の手口も進化している。本番データを暗号化して身代金を要求するランサムウェア攻撃において、企業がバックアップ対策を強化すると、今度は本番データに加えてバックアップデータやバックアップソフトウェアを破壊するようになった。

最近の傾向として顕著なのが、ID基盤への攻撃だ。

「ID認証の基盤が攻撃されると、それと連動しているサービスやシステムの認証が通らず、システム自体が使えなくなってしまいます。つまり攻撃者からすれば、ID基盤を乗っ取るだけでオンプレミスやクラウドにあるIT基盤やSaaSなど広範囲に影響を与えることができ、極めて効率の良い攻撃手法といえるのです」

業種業界、規模を問わず攻撃が広がっている。近年は「Active Directory」を乗っ取り、その連携機能を悪用して「Entra ID」側にも永続的にアクセスできるポイントを作り、クラウド環境全体を掌握する攻撃が増えつつある。

連携するドメイン全体に脅威が伝播 バックアップデータ自体の信頼性が損なわれる

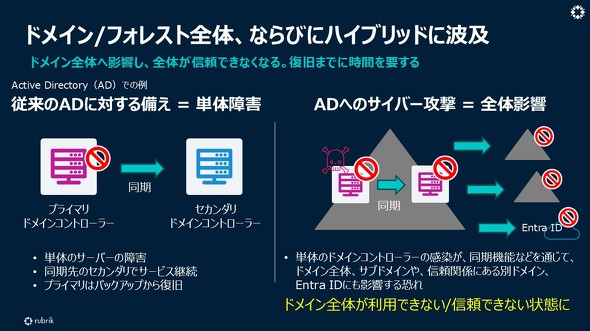

多くの企業は、システム障害や自然災害に備えたBCP施策やバックアップ/リカバリーの対策をすでに実施している。Active Directoryについても、単一のドメインコントローラーが障害で停止した場合を想定し、プライマリーがダウンしてもセカンダリーで認証を継続できるように冗長化し、その間にバックアップから復旧する計画を立てている。しかし、サイバー攻撃は状況が全く異なる。

「サイバー攻撃の怖いところは、システムに徐々に“伝播”する点にあります。Active Directoryやドメインコントローラーに脅威が侵入し、高い権限を乗っ取られると、同じドメインの中で連携しているドメインコントローラーにも影響が及んでしまうのです」

ドメインと連携するサブドメインや別のドメインにも波及し、Entra IDにも侵入の手口を使って影響を与えられる。結果として、ドメイン/フォレスト※全体が利用できない、もしくは信頼できない状態になってしまう可能性がある。

※フォレスト:複数のドメインで構成される組織全体の構成単位。

Rubrikの調査によると、サイバー被害に遭った国内企業は復旧時に「被害の範囲や影響の把握に想定以上の時間を要した」「バックアップデータが暗号化または破損されてしまった」「どのバックアップデータが安全なのかが分からなかった」といった事態に直面している。

中でも深刻なのが「どのバックアップデータが安全なのか分からなかった」という課題だ。マルウェアには潜伏期間があり、データに被害を発生させる前から環境の中に潜んで、時限爆弾のようなプログラムを仕込んでいる可能性がある。そのため、データが暗号化される前の時点のバックアップをリストアしても、そこに時限性のプログラムが含まれていれば、二次被害や再感染を引き起こしてしまう。

「せっかくリストアを進めたと思ったら、また元に戻ってしまった――これが現在、非常に大きな問題になっています」

Active Directoryのフォレスト全体の復旧には、ドメインごとに20以上の作業手順が必要で、非常に時間がかかる。Rubrikの調査によると、75%の組織が複数のIDプロバイダーを利用しており、ハイブリッド環境を考慮した復旧準備とプロセスの整備が求められる。

安全なリストアポイントの特定と、フォレスト全体の自動復旧プロセスを実現

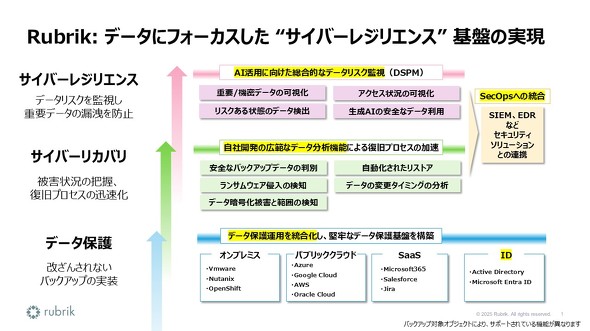

Rubrikは、これらの課題に対応するため「Identity Recovery」と「Identity Resilience」という2つのソリューションを提供する。まず重要なのがバックアップデータの厳重な保護だ。本番環境が被害に遭っても、Rubrikのバックアップデータは改ざんを防ぐ仕組みになっている。その上で、サイバー攻撃を考慮した3つのリカバリー機能を備えている。

1つ目は「ADオブジェクト比較」だ。取得したActive Directory内のオブジェクトや属性情報を確認できる。ユーザーなどのオブジェクト単位でデータを戻すこともでき、その情報を活用して「いつの時点に戻すべきか」を確認、判断する材料にもできる。

2つ目は「ADフォレストリカバリー」だ。複数のドメインを一つずつリストアするのは非常に時間がかかる。これを解消するため、Microsoftのベストプラクティスにのっとり、ルートドメインからサブドメインへと順にリストアするプロセスを自動化する。

3つ目の「ハイブリッドリカバリー」は、Active DirectoryとEntra ID、さらに「Okta」まで、単一のコンソールから復旧作業を統合管理できる。別々のツールで整合性を取りながらリストアするのではなく、一つの画面からハイブリッド環境全体の復旧プロセスを進められるため、リスク低減につながる。

Rubrikは復旧だけでなく、攻撃の兆候を監視する「Identity Resilience」も提供する。準リアルタイムの監視とバックアップ分析を併用し、特権ユーザーの不正な昇格、グループポリシーオブジェクトの改ざん、多要素認証が無効になっているユーザーの検出など、リスクのある設定を特定して是正を促す。

中井氏は最後に「これらを単一のプラットフォームで実現できるところも、Rubrikの非常に大きな特徴です」と強調し、ID基盤に対する復旧力の強化を呼びかけた。

※この記事は、Rubrik Japanより提供された記事をITmediaエンタープライズ編集部で一部編集したものです。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:Rubrik Japan株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2026年4月8日