電子証明書をめぐる最新事情――認証局の信頼性や標準化、「2010年問題」のその後

SSLサーバ証明書などを発行する認証局でのセキュリティ事件が続発したことを受け、日本ベリサインが電子証明書の最新事情や認証局の取り組みについて説明を行った。

日本ベリサインは2月8日、メディア向け説明会を実施し、電子証明書の最新動向や認証局(CA)での取り組みについて紹介した。説明会は、2011年に海外のCAでセキュリティ事件が多発したことを受け、電子証明書の信頼回復に向けた取り組みの一環として実施したという。その模様をお届けする。

CAをめぐる大規模なセキュリティ事件が2011年に2件発生した。事件の1つは、3月に発覚したSSL認証局のComodo Groupでの偽のSSL証明書の発行、もう1件は8月に発覚したオランダのSSL認証局DigiNotarでの偽のSSL証明書の発行である。なお同年6月には、イスラエルのSSL認証局StartSSが不正アクセス攻撃を受けて、証明書の発行を停止する事態も発生した。

CAは、電子証明書を通じて通信相手が信頼できる存在であることを保証する重要な機関であるだけに、2011年に発生した一連の事件は、CAを運営する日本ベリサインにとって「信頼性を揺るがす事態」(SSL製品本部の上杉謙二氏)だという。一連の事件ではOSやWebブラウザを手掛けるMicrosoftやApple、Mozillaなどが、事件の遭ったCAが発行する電子証明書を無効にする措置を取った。DigiNotar発行の証明書はオランダ政府機関のWebサイトなどでも使用されていたことから特に影響が大きく、DigiNotarは事件後、倒産に追い込まれている。

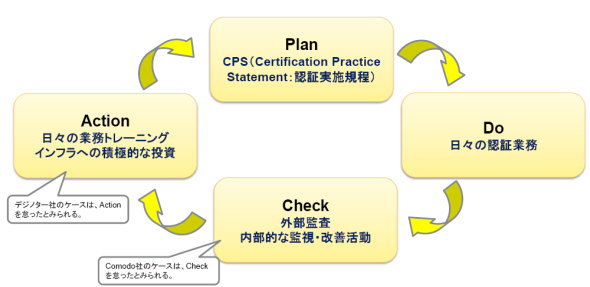

一連の事件の原因に対する日本ベリサインの見解は、「SSL通信の仕組みや暗号技術自体が問題ではなく、監査や不十分なセキュリティ投資といったCAの取り組みの甘さが原因」という。

Comodoのケースは、同社が証明書発行の手続き業務を委託していたイタリアの登録局(RA)が不正アクセスを受けたことが発端であり、RAでのセキュリティ対策が脆弱であったことや、このRAが行っていた証明書の自動発行サービス自体に問題があったとしている。DigiNotarのケースも不正アクセスに対する同社のセキュリティ対策や設備が脆弱であったことが原因とされた。

日本ベリサインは、PDCAサイクルの厳格な運用とセキュリティ対策の徹底によってCAの運営や認証業務にあたっていると説明する。同社では認証業務全般に関する宣言(Certification Practice Statement=CPS)を公開し、社内向けには「Validation Plan」という詳細な実務規定を設けている。これらに基づいて物理的、人的な面で堅牢なセキュリティ対策を講じており、暗号鍵に関しても厳格な管理体制を敷いているという。CAとしてのセキュリティが常に確保されているかを、外部監査によって定期的に証明し、社内でもセキュリティ部門や有識者によるチームが徹底した確認を行っているという。

なお、先ごろに米VeriSignで2010年にセキュリティ侵害が発生していた事実が明るみなった。VeriSignの認証関連事業は同年に米Symantecに買収されたが、Symantecは「侵害が起きた企業内ネットワークと、SSLサーバ証明書の認証システムおよび業務、規定、手順などは別々に運用されおり、この侵害の影響は受けていない」と説明している。

ユーザーにも影響する標準化の動き

電子証明書をめぐる動向ではユーザーにも影響を与える2つの動きが紹介された。業界初というルート証明書の標準化と、暗号アルゴリズムの「2010年問題」のその後である。

前者の動きは、CA運営企業やブラウザベンダーらが参加するCA Browser Forumでの「Baseline Requirement」の導入である。Baseline Requirementは、証明書発行関連技術や認証、ライフサイクル管理、監査などの事項を取りまとめたもので、7月1日に発効する予定。予約IPアドレスやプライベートドメインに対する証明書の発行停止と強制失効、有効期限が39カ月超および60カ月超の証明書の発行禁止といった規定も盛り込まれる。

特に、予約IPアドレスやプライベートドメインに対する証明書の発行停止と強制失効という規定は、証明書を利用する大規模企業などに影響を与える可能性があるという。例えば、企業グループで人事や経理といった業務を特定企業に集約しており、グループ各社の社員はイントラネット経由で特定企業のシステムにアクセスして申請などを行うといった運用をしている場合だ。

Baseline Requirementではプライベートドメインに対する証明書を2016年10月に強制失効するとしており、証明書が失効されると、上述のような運用を安全に行えなく恐れがある。日本ベリサインは該当企業に対応策などを説明するとしているが、「基本的には公開ドメインと同じ運用になるので、セキュリティ対策の見直しが必要になるだろう」(上杉氏)とのことだ。

暗号アルゴリズムの「2010年問題」に関しては、日本ベリサインでは2月下旬に次世代のハッシュ関数のSHA-2を利用したSSLサーバ証明書の提供を開始する。

暗号アルゴリズムの「2010年問題」とは、コンピュータの高性能化によって解読されるリスクが高まった暗号アルゴリズムの利用を中止すべきというもの。共通鍵暗号の「2-key 3DES」や公開鍵暗号で1024ビット長のRSA暗号、ハッシュ関数で160ビット長のSHA-1など該当し、米国立標準技術研究所が2010年までに運用停止を勧告していた。

日本ベリサインによれば、2-key 3DESや1024ビット長のRSA暗号については、より強度の高い3-key 3DESや2048ビット長のRSA暗号への移行が進んでいるものの、SHA-1については遅れている。SHA-1を使用するWebブラウザを搭載した携帯電話やPCが今なく数多く利用されているためで、当面は運用が継続される見通しだ。

日本ベリサインもSHA-1を利用するSSLサーバ証明書の提供を当面は継続するが、SHA-2を利用したSSLサーバ証明書への移行には数年を要することが見込まれ、検証支援など提供していくという。

Copyright © ITmedia, Inc. All Rights Reserved.