「APT」攻撃に備えるガイドが公開、検知ポイントも解説(2/2 ページ)

JPCERT/CCが高度なサイバー攻撃の脅威に企業が対応するガイドを公表した。従来は重要インフラ企業などに提供していたが、周知の必要性が高まったことで公表に踏み切った。

同ガイドではサイバー攻撃などの可能性を検知するための方法やその手掛かりとなるログについても解説。脅威の可能性がある攻撃などを把握したり判断したりするためのデータや情報を「インディケータ」と呼んでいる。

インディケータには、攻撃元のIPアドレスやURLといった基本的なものから、複数システムでの不審な動作、攻撃者の特徴的な手口やパターンなど様々なものがあり、インディケータを企業や組織内だけでなくJPCERT/CCなどの外部機関とも共有することで、より効果的なAPTへの対応につながるという。

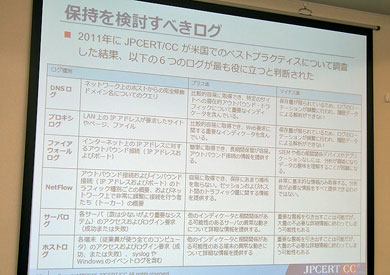

インディケータに不可欠なのが、システムやネットワークなどの機器から集められるログとなるとなる。JPCERT/CCは2011年に米国でのインシデント対応事例を調査。特に役立つログとして「DNSログ」「プロキシログ」「ファイアウォールログ」「NetFlow」「サーバログ」「ホストログ」を挙げる。同ガイドではログを保持する期間なども解説。ログのタイムスタンプをUTC(協定世界時間)に合わせることや一元的に収集するといったこともアドバイスしている。

経営企画室 エンタープライズサポートグループ部門長 兼 早期警戒グループ担当部門長の村上晃氏は、「インディケータは脅威の可能性を把握する重要なもの。大企業などが利用するSIEM(ログを相関分析して脅威を検知するシステム)の導入が難しい中小企業でもログを絞り込んで調べれば、脅威の侵入口や影響の広がりなどをある程度知ることができるので、ぜひ活用してほしい」と話している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ANAグループやJPCERT/CCが説くインシデントレスポンスの要諦

ANAグループやJPCERT/CCが説くインシデントレスポンスの要諦

サイバー攻撃などの脅威を防ぎ切れない今、企業や組織に求められるのはインシデント(事故)の発生を前提とする対応(レスポンス)への取り組みだ。ITmedia エンタープライズ主催セミナーでは第一線の専門家がインシデントレスポンスにおける“要諦”を解説した。 インシデントレスポンスとは何か――自動車事故に置き換えて考える

インシデントレスポンスとは何か――自動車事故に置き換えて考える

セキュリティ上の重大事故や障害での対応とはどのようなものでしょうか。自動車事故における対応の流れを例に解説します。- APT――新しいタイプの攻撃に備える方法、IPAが公開

IPAは、「APT(=Advanced Persistent Threat、IPAは『新しいタイプ』の攻撃と命名)」と呼ばれるセキュリティの脅威への対策に関する設計・運用ガイドを公開した。  【新連載】セキュリティインシデントが繰り返される理由

【新連載】セキュリティインシデントが繰り返される理由

セキュリティ対策をしているにもかかわらず、標的型攻撃による情報漏えいなどのインシデントが後を絶たないのはなぜか――。業界通の筆者が、その理由を歴史からひも解く渾身の新連載。