Androidのフルディスク暗号化が破られる恐れ、研究者が問題指摘

Qualcommのプロセッサを搭載したAndroid端末のセキュリティ機能「TrustZone」の脆弱性を突いて、フルディスク暗号化が破られる恐れがあるという。

米Qualcommのプロセッサを搭載したAndroid端末のセキュリティ機能「TrustZone」のコード実行の脆弱性を突いてAndroidのフルディスク暗号化を破る方法を発見したとして、セキュリティ研究者がブログで詳細を公表した。

研究者のブログによると、Androidのフルディスク暗号化はAndroid 5.0以降、デフォルトで有効になり、ユーザーの情報が自動的に保護されるようになった。

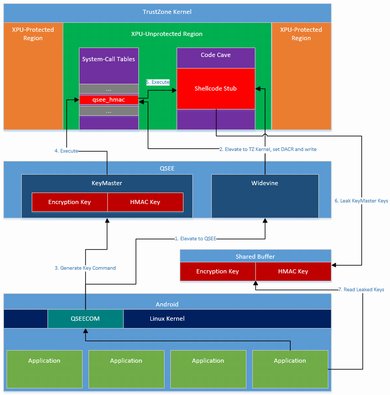

しかし、Androidで暗号鍵を守るためのモジュール「KeyMaster」では、「ソフトウェアによる抽出が不可能な真のハードウェア鍵が使われておらず、鍵が直接TrustZoneに受け渡されてしまう」と研究者は解説。KeyMaster鍵を抽出するTrustZoneイメージをOEMが作成して署名すれば、捜査機関がその鍵を使ってブルートフォース攻撃を仕掛け、端末のフルディスク暗号化のパスワードを簡単に破ることができてしまうと指摘した。

TrustZoneの脆弱性を突いてQualcommのKeyMaster鍵を抽出するコードもGithubで公開された。使われている2件の脆弱性は、2016年1月と5月のAndroidパッチでそれぞれ修正されている。

しかし研究者によれば、「たとえ脆弱性を修正した端末であっても、例えばフォレンシックツールを使うなどして暗号化されたディスクイメージを取得すれば、端末を脆弱性のある状態に戻し、TrustZoneを悪用して鍵を抽出することは可能」だという。

この問題はQualcommにも事前に通知したと研究者は説明し、「問題の解決は簡単ではなく、ハードウェアの変更が必要になる可能性もある」と解説している。

Copyright © ITmedia, Inc. All Rights Reserved.