第33回 ハニーポットが示した「野良IoT」の脅威:日本型セキュリティの現実と理想(1/3 ページ)

IoTは世の中を大きく変える可能性を持っているが、そのセキュリティ対策は部品レベルで考えなければならない課題だ。今回はIoTの具体的な脅威の実情について、横浜国立大学の研究をもとに考察する。

ハニーポットで判明したIoTデバイスの現状

IoTセキュリティに関して、横浜国立大学が以前から大変興味深い研究をしている。この研究をされている吉岡克成准教授の資料(「IoTセキュリティの現状と今後の課題」2016年8月3日の講演資料)によると、2016年1〜6月の半年間に、インターネット経由で横浜国立大学に攻撃を仕掛けたマルウェア感染機器・システムは約60万台に上るという。たった一カ所にこれだけの攻撃が集中したということは、大変驚くべき結果だ。

なぜ、マルウェア感染機器がこのような膨大な台数になるのか。その鍵は、感染機器の種類にある。感染機器はネットワーク機器などのIT系のものに留まらず、監視カメラや電話関連、家庭にある太陽光発電管理システムや放送関連など、あらゆるインターネットに接続した機器におよんでいる。

これらの機器は、本来なら大学に通信をする必要が全くないはずのものばかりだろう。それにも関わらず多くの通信を試みているのは、これらの機器が既に、何者かに乗っ取られてしまっているからだ。そして攻撃者は、乗っ取り先の機器を利用して、全世界へ無差別攻撃を繰り返しているとみられる。

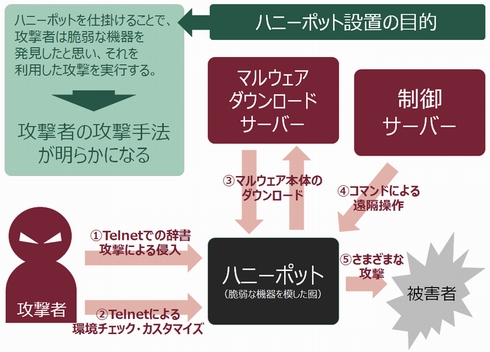

吉岡先生の研究は、60万台の機器から攻撃を受けたという事実を突き止めただけでは終わらない。より詳細を調べるために、IoTデバイス向けのハニーポット(脆弱な機器を模したおとりシステム)を設置し、攻撃の状況を深く掘り下げている。これによって攻撃元と通信を行い、攻撃者がどこから攻撃をしているかの観測や、感染されたマルウェアの検体捕獲、その詳細な分析まで行っている。

感染の原因は、「Telnet」という古くから利用されている遠隔地のサーバを操作できるシステムおよびプロトコルの存在だ。筆者も以前に利用していたが、自分のPCからサーバの情報をいろいろ確認できる大変便利な仕組みである。

Telnetは、1983年に規定された通信規格であり、その設計は非常に古い。セキュリティ機能の追加実装もされず、その頃のままの状態にある。暗号化機能はなく、通信は平文で送られてしまうため、現在ではリモートからの通信方法として、とても推奨できるものではない。それでも、接続先機器の設定の確認などが簡単にできる利便性から、製品開発の段階で気軽に利用してしまう傾向にある。もちろん、製品製造時などに組織内部に限定して利用するなら、問題にはならない。その後に、該当するポート(標準ではポート23)をふさぐなどの適切な対処がなされればよいのだ。しかし、その対応がされずに機器が出荷されてしまうというのが現状のようだ。

つまり、重大な脆弱性を持った状態のままに機器が出荷され、読者の皆さんの家庭を含むさまざまな場所でその事実に気がつかないまま利用され続けているのだ。こんな無防備な状況は攻撃者にとって格好の獲物だ。攻撃者はTelnetを使えることを確認するだけよい。その後はTelnetで指示をするだけで、その機器を自由に使えてしまうのだ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

第32回 部品の数だけ必要なIoTのセキュリティ

第32回 部品の数だけ必要なIoTのセキュリティ

「モノのインターネット」と称されるIoT(Internet of Things)が話題だが、その一方で「普及の鍵はセキュリティ」という話も良く聞くようになった。今回はIoTの将来で必ず問題になるとされるセキュリティの脅威について考えたい。 第31回 「ポケモンGO」まで来たITの進化とその先にあるIoTの衝撃

第31回 「ポケモンGO」まで来たITの進化とその先にあるIoTの衝撃

各種メディアをにぎわしているIoTは、日本も国を挙げて推進しようとしているほどの大きな潮流となりだした。今回から何度かにわたって、セキュリティはもちろん、このIoTの本質や課題、その将来性などを記す。まずはIoTの本質から考察したい。 リオ五輪のDDoS攻撃から予想する東京五輪の影響 元凶はIoT機器のTelnetに

リオ五輪のDDoS攻撃から予想する東京五輪の影響 元凶はIoT機器のTelnetに

リオ五輪ではブラジル関連サイトやシステムに対するDDoS(分散型サービス妨害)攻撃が多発し、2020年の東京五輪では悪化が予想されるという。 サイバー攻撃者に乗っ取られやすいIoT機器、パスワードのトップ10は?

サイバー攻撃者に乗っ取られやすいIoT機器、パスワードのトップ10は?

IoT機器の脅威は、現状ではサイバー攻撃者に乗っ取られ、DoS(サービス妨害)攻撃に加担させられるケースが目立つという。攻撃者に乗っ取られやすい機器のIDとパスワードの上位10件の組み合わせは――。