パスワードの使い回しはNGで“ちょっと変えても”意味がない ではどうする?:半径300メートルのIT

このコラムではパスワードの使い回しはNGだと口が酸っぱくなるまで言っています。では、ちょっと変更すれば問題ないのかというと、そうでもないようで……一体どうすればいいのでしょうか。

「石川や 浜の真砂は 尽くるとも 世に盗人の 種は尽くまじ」。これは石川五右衛門の辞世の句だと言われています。砂浜の小さな粒を全て取り尽くしたとしても、世の中に泥棒がいなくなることはない、という意味です。

筆者はサイバーセキュリティで今起きている現象と重なる気がして、ふと上記の句を思い出しました。サイバーセキュリティで“尽きない”と言えば「パスワード」ネタです。というわけで今回もパスワードの話をピックアップしたいと思います。

パスワードをちょっと変えただけでは使い回しと大差ない

「ITmedia NEWS」で山下裕毅氏による「パスワードを“ちょっと変える”はどれくらい危ない? 「abc123」→「123abc」など 中国チームが発表」という記事が公開されました。

これはタイトル通り、パスワードを少し変えて使い回しを防止したとしても、攻撃側はそれを予測できてしまうという研究結果です。記事によると、研究者らは、ユーザーが微調整したパスワードを効率的に予測する手法「Pass2Edit」を考案しており、これを利用するとそれなりに高い確率でパスワードを推測できたとしています。

個人的にも「何となくそうだろうな」と思わざるを得ない研究結果となっています。本稿でも幾度となく「パスワードの使い回しはやめよう!」と言ってきましたが、筆者自身も完全には脱却できていませんし、かつては「基礎パスワード文字列を作り、それに数文字加えよう」という方法も提案していました。今もそれを続けていれば、上記のような新しい攻撃手法には対抗しきれないでしょう。

筆者は実は少し前に、このような「ちょっと変えたパスワード」の利用は“マズいかも”という話を偶然聞いていました。2023年5月にセキュリティベンダーのWithSecureがフィンランドの首都ヘルシンキで開催した大規模カンファレンス「SPHERE 23」に参加したときのことです。

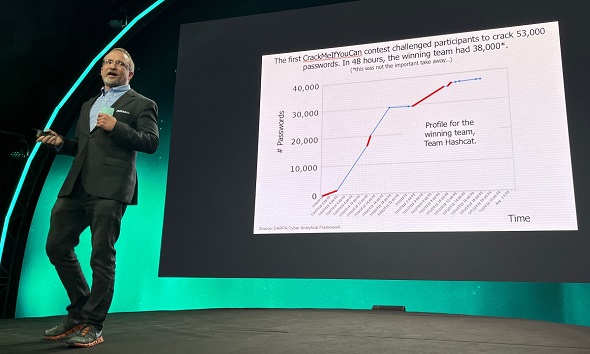

現役のハッカーであり、Twitterの元CISO(最高セキュリティ責任者)を担っていた、ピーター・ザトコ氏による講演「Myths of Cyber Security」の中で、少々引っ掛かるグラフがありました。

これはハッカーコンテストとして開催された「CrackMeIfYouCan」というイベントの初回に参加した、チーム「hashcat」が“クラック”した、パスワードハッシュの成功数をグラフにしたものです。横軸が時間、縦軸がパスワードクラックに成功した数で、強調された赤い部分は、パスワードハッシュの解析アルゴリズムを変化させたことで、成功率が大きく上昇したことを表しています。

ザトコ氏によると、途中停滞していたにもかかわらず、パスワード解析成功数が急上昇した部分こそ、「blackhat」から「bLACKhat」「BLAcKhAt」「BLACKhAT」と、解析辞書を“ちょっと”変えたものを試行した部分なのだそうです。加えて数字部分をカウントアップさせるなども非常に効果的だった模様です。

ザトコ氏は「人間はエントロピーを作り出すのは得意ではない。人間はパターンが得意だ」と話していました。そのパターンを推測アルゴリズムにフィードバックさせることで、このチームはたった48時間で5万3000個のハッシュのうち、3万8000個を解析してしまいました。

驚くべきは、これが「2010年」の出来事だということです。皆さんも予想していたかもしれませんが、これは真新しい手法でも何でもなく、攻撃側が普通に実行していることなのかもしれません。さらに今ではML(機械学習)を含めたAI(人工知能)などを使ったツールも充実しています。もはやパスワードをちょっと変えただけでは、使い回しをしているのとそれほど変わらないのかもしれません。

アカウントを守れ――でも、どうやって?

これは単にパスワードの話だけではありません。どんなに素晴らしい、どれだけ高価なセキュリティソリューションを利用していたとしても、その管理アカウントを奪われれば、全てが無効化される可能性があります。そのため、パスワードを守るというよりもまずは「アカウントを守る」ことに注力すべきでしょう。

しかしそれが難しいから今の状況があるのだと思います。これに対しては個人でできることもそれほどないのですが、それでもきっと効果があると思う、筆者でもできる手法をまとめてみましょう。

パスワードを変えられないのなら、IDを変えよう

そもそもパスワードの使い回しはIDになる「電子メールアドレス」が固定されていることが原因だとし、IDを変えてしまおうという考え方が、対抗策の一つです。以前も紹介しましたが、サービスによってはID部分を電子メールアドレスではなく、ユーザー名を別途設定できる上に「電子メールアドレスではログインできない」ように設定可能なサービスも出てきています。これは有効な手段になるはずです。

しかしこうしたサービスはまだ多くはありません。であれば電子メールアドレス自体を普段使っているものと変えてしまえば、それなりにパスワードリスト攻撃を防げるはずです。電子メールやスマートフォンにひも付くような重要なサービスでは、異なるメールアドレスに変更することも対策になるでしょう。筆者自身は、「Google アカウント」「Apple ID」「Microsoft アカウント」については、表には出さない電子メールアドレスをIDとして利用しています。金融機関などもアカウントを変えてもいいかもしれません。

見知らぬサービス/頻繁に使わないサービスはWebブラウザに任せる

最近筆者が実施しているもう一つの対策は、新規作成するアカウントについては、まず鉄則として長くて強くて“自分も覚えられない”パスワード文字列を使用するというルールです。これはWebブラウザの機能を使って、Webブラウザが提案するパスワード文字列を設定し、これをWebブラウザに覚えてもらい、自分は忘れるという手法です。

最初は不安でしたし、実際に2回目にログインする際や別のWebブラウザでログインしようとしたときにうまくログインできないこともあるのですが、そのときはパスワードを忘れた、として再発行することで、特に困ることもありません。そもそも頻繁に使わないサービスであれば、これが最良の手段となるはずです。

多要素認証やパスキーが使えるのなら絶対に活用する

もちろん多要素認証が利用できる場合はしっかりと使うことが重要です。ただし、過信は禁物です。二要素認証はフィッシングに悪用されるケースがあることを常に頭の片隅に入れて置く必要があります。昨今では流出経路が不明で、かつ多要素認証も突破されている可能性がある攻撃も報告されているようです。ログイン履歴を確認するなども重要でしょう。

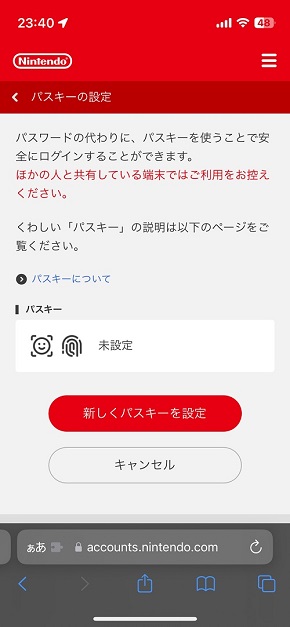

最近では大手サービスが続々と「パスキー」に対応しています。もしサービスからのお知らせで「パスキー」というキーワードが書かれていたら、ぜひすぐにパスキーの設定をしてみてください。これこそが、今度こそ救世主となると筆者は考えています。

できれば今からパスワード管理ツールの活用を

とはいえパスキーの導入は現状は大手企業に限られています。わずかなパスワード変更では防御を突破される可能性があると考えた場合、やはり今からでも全てのサービスのパスワードを強力なものに変更することが、根本的な解決になるはずです。その前に、ぜひあなたもパスワード管理ツールを使ってみてほしいと思います。

世に悪人がいなくなれば、このようなことは考えなくてよいかもしれません。しかし世界は「ゼロトラスト」で示されるように、全てにおいてしっかりとしたチェックを、その都度実行することでしか安全を確かめられません。パスワードによるアカウント保護は不完全ではありますが、「世にパスワードリスクの 種は尽くまじ」でもあるように思えます。不完全な間は、われわれ人間もセキュリティにちょっとだけ歩み寄って、少しでもリスクを回避できるよう、考え方を変えていかねばならないと思います。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

パスワードは“覚えるもの”という先入観はそろそろ捨てませんか?

パスワードは“覚えるもの”という先入観はそろそろ捨てませんか?

今や多くのセキュリティソリューションが世の中に出回っていますが、有料でも入れるべきだと筆者が主張するのが「パスワード管理ソフトウェア」です。これを使うことでどのような世界が開けるのでしょうか。 中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

中小企業がゼロから始めるセキュリティ対策 ココだけは死守したい3つのリスク

サプライチェーン攻撃が激化している今、予算やリソースに余裕がない中小企業はこれにどう立ち向かうべきか。中小企業のセキュリティインシデント被害事例と、実態に即した対策を川口設計の川口 洋氏が語った。 スマホ買い替えシーズン到来 筆者がオススメする「絶対あった方がいい機能」

スマホ買い替えシーズン到来 筆者がオススメする「絶対あった方がいい機能」

新型iPhoneをはじめスマートフォンの新製品が発表される時期が間もなく訪れます。今回は筆者が、スマートフォンに必須だと思う機能を紹介します。買い替えを検討している方は参考にしてください。 pictBLandのパスワード漏えいから学ぶ もし競合が被害に遭ったらどうする?

pictBLandのパスワード漏えいから学ぶ もし競合が被害に遭ったらどうする?

pictBLandのパスワード漏えいインシデントが話題です。本件はログイン時のパスワードの保管方法について問題視されていますが、筆者としては別のポイントに注目したいと思います。