見るべきは「CVSSスコア」“だけ”でいいのか? 脆弱性管理に役立つ指標をまとめてみた:半径300メートルのIT

脆弱性管理は単純なようで非常に難しい課題です。これを手助けする指標としては皆さんもご存じのCVSSがありますが、この指標だけを頼りにするのはおすすめしません。

「脆弱(ぜいじゃく)性管理」は企業における喫緊の課題です。しかし漢字5文字のわりには考えなければならないことが多く、どう管理するか悩まれている方やどこから手を付けるべきか分からずひとまず見て見ぬ振りをせざるを得ない方もいると思います。

脆弱性管理においては「アップデートパッチが提供されたら速やかに適用する」のがいわゆる鉄則ですが、脆弱性は日々、数え切れないほど生まれます。そしてパッチを適用するには、一通りのテストを実施しなければなりません。「セキュリティ観点からパッチを当てる必要があるとは分かってはいるもののすぐには難しい……」というのが現状なのです。まずは自分たちの組織にとって、本当に緊急の対応が必要な脆弱性と、そうでない脆弱性を区別することから始めましょう。

と言いたいのはやまやまですが、それすら非常に難しいというのが実際に手を動かすと直面する課題でしょう。緊急の脆弱性かどうかを判断する指標としては共通脆弱性評価システム(CVSS)がよく使われます。

しかし問題はCVSSが低い値だったからといって、本当に無視しても大丈夫なのかという点にあります。CVSSはあくまで単独の脆弱性に対する指標ですが、さまざまな脆弱性を組み合わせたとき、CVSS値以上の活用が成される可能性もゼロではありません。

「既知の悪用された脆弱性カタログ」に新たな項目が追加

このように脆弱性管理はそう簡単なものではありませんが、この取り組みを進める企業の助けとなる資料もあります。それが米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が公開している「Known Exploited Vulnerabilities Catalog」(既知の悪用された脆弱性カタログ)、通称「KEV」です。

これはサイバー攻撃に悪用された脆弱性をリストにまとめたもので、随時アップデートされます。リストに掲載された脆弱性はプライオリティを高めて対応するという戦略も有効でしょう。ただし、このリストはあくまで米国の組織が確認したもので、日本特有のアプリケーションなどは掲載されない点には注意しましょう。信頼できるソースの一つとして活用するとよいかもしれません。

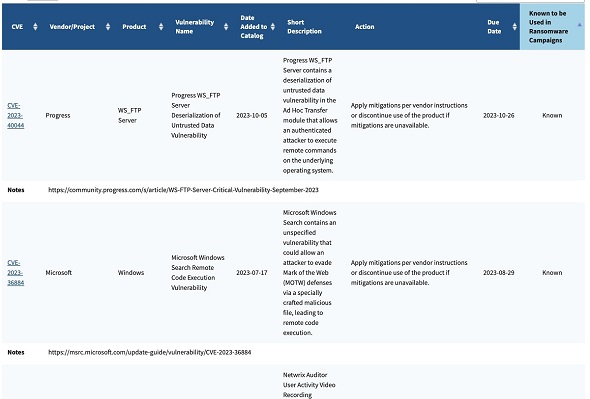

そして最近、このリストに新たな項目「Known to be Used in Ransomware Campaigns」列が追加されました。これはランサムウェア攻撃のキャンペーンに悪用された脆弱性かどうかを示すフラグで、もしこのフラグが「Known」となっていれば、ランサムウェア攻撃で悪用されたということになります。つまりリストに載った脆弱性の中でも、さらに優先度を上げて対応する必要があるということです。

「既知の悪用された脆弱性カタログ」に、新たな列「Known to be Used in Ransomware Campaigns」が追加された。「Known」となっている脆弱性はランサムウェア攻撃で悪用されていることが確認されているので優先度を上げて対応する必要がある(出典:CISAの「既知の悪用された脆弱性カタログ」)

脆弱性管理に役立つ指標はCVSSだけではない

脆弱性管理において、CVSSだけではなかなか判断が付かないというのが現状のため、現場では脆弱性の優先度を決めるための指標が模索されていますが、CVSSに変わる指標としては、その他にもその名前を逆さにした「SSVC」(Stakeholder-Specific Vulnerability Categorization)などが注目されています。加えて最近注目されているのは「EPSS」と呼ばれる指標です。

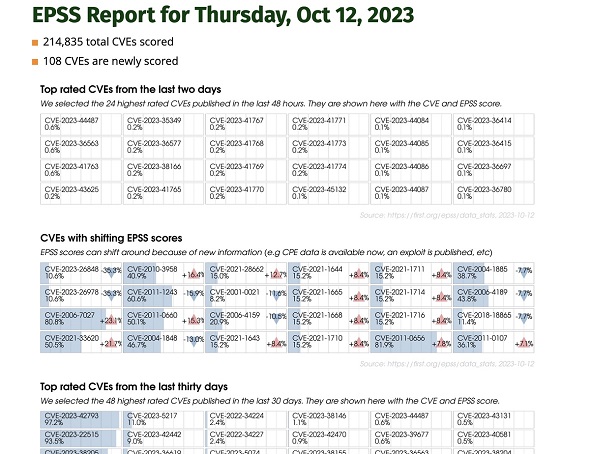

EPSSは全世界のCSIRT(Computer Security Incident Response Team)における情報交換を目的としたフォーラム「FIRST」(Forum of Incident Response and Security Teams)で開発されている仕組みで、CVSSやCVEの情報や言及されている参考URLの数などのさまざまな情報から、30日以内に該当脆弱性が悪用される確率を「EPSS Probability」として、1〜100の間で算出するというものです。

EPSSはFIRSTのWebサイトで公開されており、その脆弱性が他の脆弱性と比較し、どのような位置にいるかを把握できます。データはCSV形式でダウンロードも可能となっていますので、まずはチェックしてみることをお勧めします。

CVSSやSVCC、EPSS、KEVの全てを「併用」すべし

ここまで読むと、CVSS以外にもさまざまな指標があることが分かっていただけたかと思います。どうしても「緊急度」という表現に引っ張られがちですが、業界全体のコンセンサスとして、CVSSだけで判断することは難しいということは何となく理解できるのではないでしょうか。

大事なのはどれか一つの指標に頼るのではなく、複数の指標を参考にして対応を考えることです。見方を多面的にすることで、自社にとってより近い考え方を獲得できるでしょう。脆弱性から組織を守るために、まずはさまざまな見方があり、どれも一長一短であることを把握しておきましょう。

さらに大きな問題は「その脆弱性が関係しうるソフトウェアやサーバが自社内のどこにあるのか」を把握することかもしれません。脆弱性管理というこの果てしなく遠い上り坂の入口に立つには、やらねばならないことが多すぎます。それでも、最初の一歩を踏み出さねばならないのですから、まずはKEVやCVSS、EPSSといった指標を眺めてみることからスタートしていきましょう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

脆弱性対応の“解像度”を高めよ アップデートだけでは全然足りない理由

「脆弱性対応=セキュリティアップデートを適用するだけ」という理解は少し解像度が低過ぎるかもしれない。岡田 良太郎氏がそもそも脆弱性対応とは何をどうすることなのか、近年注目のキーワード「SBOM」の意義とは何かなどを語った。 GRIPS発の「インシデント報告書」は赤裸々に語られた“生きた事例”の宝庫だった

GRIPS発の「インシデント報告書」は赤裸々に語られた“生きた事例”の宝庫だった

政策研究大学院大学(GRIPS)が不正アクセス被害に関する調査報告書を公開しました。侵害の経緯から原因、対策までを生々しくかつ非常に詳細にまとめています。セキュリティ担当者“必読の書”のポイントをまとめました。 セキュリティ強化のためにまずやるべきことは“脆弱性管理ではない”?

セキュリティ強化のためにまずやるべきことは“脆弱性管理ではない”?

ソフトウェアサプライチェーンの脆弱性が相次ぎ、CIOにはセキュリティ強化が求められている。これに向けて脆弱性管理やオープンソースの出どころを調査する取り組みを多くの企業が進めているが、これらの他にまずやるべきことがあるという。 本当に合ってる? curlの古いバグが「緊急」の脆弱性としてCVE登録される

本当に合ってる? curlの古いバグが「緊急」の脆弱性としてCVE登録される

CVEに深刻度「緊急」に分類されるcurlの脆弱性が登録された。だがこの情報について開発者らは問題は修正済みかつCVEの評価が不適切だと指摘している。