攻撃者の“裏事情”から考える いま注目のランサムウェアグループとその特徴

ランサムウェアに対抗するには攻撃者の動向を把握することが重要だ。著名なホワイトハッカーがサイバー攻撃者たちの裏事情に加えて、注目すべき新たなランサムウェアグループとその特徴などを明らかにした。

セキュリティベンダーのウィズセキュアは2023年11月10日、「最新サイバー脅威解説セッション」を開催した。

同年11月1日に日本法人のカントリーマネジャーに就任した藤岡 健氏、そしてイベント「CODE BLUE 2023」講演のために来日していたWithSecureの研究所主席研究員(CRO)であるミッコ・ヒッポネン氏も登場し、リサーチ結果とともに、同社の推進する「グッドパートナーシップ」にも言及するセッションを実施した。

ランサムウェアは“リサイクル”されている? 攻撃者の裏事情とは

ウィズセキュアがリサーチした結果をまとめたセッション「2023年の新型ランサムウェアについて」では、ウィズセキュアの島田秋雄氏(サイバーセキュリティ技術本部長)、そして自称“サイバーセキュリティサラリーマン”のミッコ・ヒッポネン氏が互いに質問し合う形式で進められた。

ヒッポネン氏ははじめに、自身の近著である『インターネットの敵とは誰か? サイバー犯罪の40年史と倫理なきウェブの未来』(双葉社)を紹介するとともに、現代における最大の攻撃ソースが「ランサムウェアグループ」であることに言及した。

島田氏はこれに対して「ランサムウェアの活動量は2021〜2022年にかけて若干減少したが、2023年には急増した。これには「Lockbit」や「Alphv」「Clop」など著名なランサムウェアグループが関連している」と述べる。

しかし、その中に“本当に新しいランサムウェア”と呼べるものがあるのかというのが同セッションのテーマだ。

ウィズセキュアでは、ランサムウェアグループがダークWebで公開している暴露サイトから、乗っ取りに成功したとされる被攻撃数をリストアップした。

ここで注目したいのが、増加したランサムウェアグループの裏にある事情だ。ヒッポネン氏によると、ここには巨大なランサムウェアグループの内輪もめが関係している。Contiは2022年2〜3月、ツールを利用する元アフィリエイトによって、ソースコードおよび極秘情報が流出している(2022年5月に解散)。Lockbit 3.0も2022年9月に不満を持つデベロッパーによってソースコードが流出している。Babukも2021年9月、同様の理由で流出が起きている。

つまり新たなランサムウェアグループが登場してはいるものの、その内情はかつての攻撃ツールをリサイクルしたものだということが分かる。

しかしリサイクルされたランサムウェアだからといって危険が少ないわけではない。流出されたコードを基に各ランサムウェアグループは暗号スピードの高速化などの新たな機能を追加する。「ランサムウェアの再利用は攻撃者の観点ではプラスであり、被害者の観点ではマイナスである」(ヒッポネン氏)

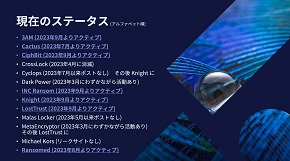

警戒すべき新たなランサムウェアグループたちが続々登場

島田氏は次に、近年特に注目している比較的新しいランサムウェアグループを幾つか紹介した。1つ目は「8Base」と呼ばれるランサムウェアグループで、2023年5月から活動している。このグループはランサムウェア「Phobos locker」を大幅に改良したツールを利用しており、初期アクセスにはマルウェア「SmokeLoader」を利用している。かつては「X」(旧Twitter)上でも活発に活動していたが、現在アカウントは凍結済みだ。

2つ目は「Akira」だ。2023年4月から活動しているランサムウェアグループで、コードは独自ながら、その利用方法をまとめたプレイブックと呼ばれる手順マニュアル群は、前身であるContiの流れをくんでいる。初期アクセスの方法はフィッシングやイニシャルアクセスブローカー、VPNやRDPの脆弱(ぜいじゃく)性を悪用するなど多岐にわたる。この攻撃グループはContiのアフィリエイトと同じ暗号ウォレットを再利用していることも特徴だ。

この他、暗号化の鍵をntuser.dat内に平文で隠すテクニックを使う「Cactus」、分散トランザクションを管理するMSDTC(Microsoft Distributed Transaction Coordinator)のDLLをハイジャックして攻撃の兆候を残さない「CatB」、スプレー&プレイキャンペーン(ばらまき型の無差別攻撃)のためにライトバージョンを用意する「Cyclops/Knight」、クロスプラットフォームのプログラミング言語であるNimを利用し、暗号化のスピードを特徴にした「DarkPower」、チャリティへの寄付を要求する異色の「Malas Locker」などが紹介された。

新たなランサムウェアに有効な対策はあるか?

ではこれらの次々に現れるランサムウェアグループに対抗するにはどうすればいいのか。ヒッポネン氏は「エンドポイント保護製品を利用すれば、既知のマルウェアであればブロックできる。不運が重なりパッチが適用されていなかったり、未知のマルウェアだったりする場合は、異常検知機能を使うといいだろう。エージェントがモニタリングし、ネットワークのトラフィックのベースラインが分かれば“普段とは異なる”状態を調べることが可能だ」と話す。

また、ヒッポネン氏はセキュリティリーダーからよく聞かれる「自分の会社は標的になるか」という質問に対して以下のように回答した。

「私は毎回同じ回答をする。Torブラウザを入れて、ランサムウェアグループのリークサイトを見るべきだと。これを見ると、何百や何千もの会社がリストアップされていることが分かる。そして規模もまちまち、業種もまちまちで、全世界の企業が含まれている。つまりランサムウェアグループは特定の業種や企業を選んでいない。逆に言うと、脆弱性を持つ全企業がターゲットだ」

ヒッポネン氏はこれを「インターネットの中をショットガンで打つようなもの」と例える。誰もがランサムウェアのターゲットになり得る。島田氏は「2023年に29の新型ランサムウェアを観測したが、その多くは短命に終わっている。ソースコードが流用されつつも、確立された“ランサムウェアプレイブック”が機能しており、その手法からの大きな逸脱はないため、型は新しくなっても、攻撃バリエーションの変化は少ない」とまとめた。

その他、同セッションでは、ウィズセキュアのカスタマーアンバサダーとして活躍する北海道テレビ放送の三浦一樹氏(コンテンツビジネス局 ネットデジタル事業部)が登壇した。

三浦氏は、2023年9月に国内で7人目の「AWSコミュニティヒーロー」となった人物だ。「地方でITを頑張る人たちは増えている。事業の要求を元に成功する事例も増えているが、セキュリティの観点はどこまでやる必要があるか悩まれている。継続的なコミュニティー活動を通じて、情報共有したり、ベンダーからノウハウを聞いたりしたい」(三浦氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「ソフトウェアアップデートは逆効果」 Twitter社の元CISOが“セキュリティ神話”を切る

「ソフトウェアアップデートは逆効果」 Twitter社の元CISOが“セキュリティ神話”を切る

セキュリティ業界で“常識”と考えられていることも実際は逆効果になっているのかもしれない。Twitter社でCISOを務めた現役ハッカーが、データを基に“セキュリティ神話”に疑問を投げかけた。 ミッコ・ヒッポネン氏が語る、AIへの“期待”と“リスク”

ミッコ・ヒッポネン氏が語る、AIへの“期待”と“リスク”

セキュリティリサーチャーのミッコ・ヒッポネン氏は、AIが破壊的な進歩する現状を「史上最高に熱いAIの夏」と表現した。同氏はAIにどのような期待を寄せつつ、どのようなリスクを懸念しているのか。 「セキュリティとはテトリスだ」 40年間インターネットを見てきた伝説的ハッカーは何を語るか

「セキュリティとはテトリスだ」 40年間インターネットを見てきた伝説的ハッカーは何を語るか

現役の凄腕セキュリティリサーチャーであるWithSecureのミッコ・ヒッポネン氏が初の邦訳著書の出版を記念して来日しました。40年間インターネットの最前線で活動してきた同氏は本書で何を語ったのでしょうか。 経営者とセキュリティ担当者が分かり合うためのフレームワークを知っているか?

経営者とセキュリティ担当者が分かり合うためのフレームワークを知っているか?

ランサムウェア攻撃が高度化する今、全社一丸となってセキュリティ対策を講じるには、経営層から現場のセキュリティ担当者までが同じ言葉で語り合い、足並みをそろえる必要がある。これを実現するフレームワークを解説しよう。