「USBメモリの全面禁止」って有効な対策なの? あどみんが指摘する問題の本質:ITmedia Security Week 2024 春 イベントレポート(1/2 ページ)

最近よく聞くUSBメモリの持ち出しや紛失に伴う情報漏えいインシデント。再発防止策として「USBメモリの利用を全面禁止」が挙がりがちだがこの対策は正しいのか。クラウドネイティブのバーチャル情シスである須藤 あどみん氏が問題に切り込んだ。

「USBメモリの持ち出しによってセキュリティインシデントが発生したため、利用を全面禁止にする」――よくある対策だが、安易な全面禁止はビジネスの機会を奪うだけでなく、新たなリスクを生み出しかねない。

2024年5月27日〜6月3日に開催されたアイティメディアの主催セミナー「ITmedia Security Week 2024 春」でクラウドネイティブのバーチャル情シスである須藤 あどみん氏が登壇し、組織としてリスクをコントロールをしていくために、テクノロジーとガバナンスの両面から考える真に実効性ある対策法を解説した。

本稿は「ITmedia Security Week 2024 春」に登壇した須藤 あどみん氏の講演を基に編集部が再構成した。

「インシデントが起きたからUSBメモリを全面禁止」は悪手なのか?

企業におけるUSBメモリの扱いは困難なものになっている。「機微情報が入っていたUSBメモリを紛失した」「第三者に渡してしまった」といったセキュリティインシデントが発生しているためだ。

特に大きな話題になったのが、2023年10月にNTT西日本の子会社で発生した情報漏えい事件だ。社内不正に属するもので、保守用端末からUSBメモリに個人情報をコピーして持ち出し、結果的に900万件を超える個人情報を漏えいさせたというのがその内容だ。

セキュリティ管理の観点から問題点を整理すると、非常に機微なデータが保守用端末からアクセスできた点や、そのデータがUSBメモリにコピーできる状態だった点、企業側で内部不正の追跡手段を持っていなかった点が挙げられる。

そして、この事件の後に取られた対策がグループ全体でUSBメモリの利用を全面的に禁止するというものだった。対策としては分かりやすく、USBメモリで“ヒヤリハット”を経験した企業の多くがこの方法を取るだろうが、果たしてそれは正しいのかと、須藤氏は疑念を呈する。

「USBメモリそのものが悪いという話になりがちですが、USBメモリを全面禁止したらそれで問題は解決するのでしょうか。本当に考えなければいけないのは、社内のITガバナンスから完全に切り離されたデータがあったということです。そのため現場はUSBメモリを使うことで生産性を高めたり、顧客の要望に応えようとしてどれだけUSBメモリが危険だと言われても使ってしまったりするわけです。ですから、そもそもなぜUSBメモリを使う必要があるのか、または取り扱うデータの重要度や頻度などをきちんと評価してリスクを評価する必要があります」(須藤氏)

データを管理したいならまずは“俯瞰図”の作成から始めよう

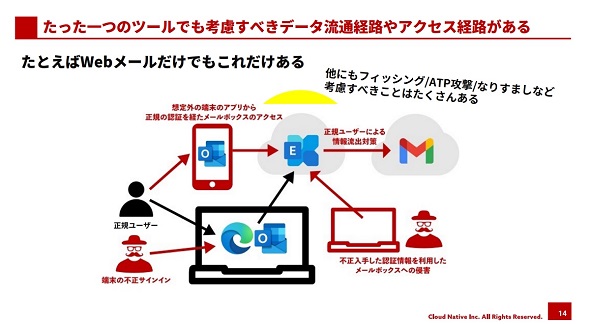

リスクコントロールに向けては、データの流通経路を把握し、制限し、制御しなければならない。下図は電子メールの流通経路を示したものだが、これだけでも多くのことを考慮する必要があると分かる。

では具体的にはどのようにリスクコントロールを進めればいいのか。スマートフォンのデータ流通経路をコントロールする場合、EMM(Enterprise Mobility Management)アプリを導入したり、MDM(Mobile Device Management)によって管理されたスマートフォンを配布したりする。これによってUSBメモリを含んだ外部記憶媒体にコピーできない状態にする。

あるいは電子メール経路の監視として、その中身をCASB(Cloud Access Security Broker)などで拾い、API連携で管理者に通知させたり、ログ記録したりするといった方法がある。この他、DLP(Data Loss Prevention)を使って機密性の高い情報の動きを監視したり、デバイス内のデータの出入りを制御したりするのも有効だ。

「ただ、データ流通経路それぞれにソリューションを適用するのは非効率だ。そのため社内のデータ流通経路全体を見渡して最も実効性の上がるポイントに効率良くソリューションを当てていくことが重要になる」(須藤氏)

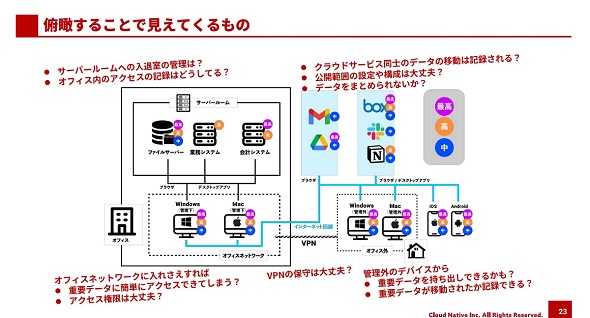

これを実現するにはまず「自社にとって“重要なデータ”は何か」を特定しなければならない。“重要なデータ”には個人情報やクレジットカード情報、マイナンバー情報などの他にも、企業特有のものも含まれる。それらを全て洗い出して「最高」「高」「中」といった具合にランク付けし、俯瞰(ふかん)図を書いてこれらのデータがどこにあるかを把握する。

下図は俯瞰図のイメージだが、最も重要なデータは端末側に多く保管されているのが分かる。このように利用状況を可視化すると、どこにポイントを置いてセキュリティ投資をするのが効果的かが明確になる。重要度に加えて、データの保存期間や保存期間終了後のデータ処理、それは人が実施するのか、それとも機械が実施するのかなども補足として書き添えるとよい。

俯瞰図が書けたら、これを基に情報管理の仕組みを整える。この際、データや経路を論理的に集約し、単一のセキュリティポリシーで漏れなく管理するのが望ましい。

須藤氏は「例えばデータへのアクセスには必ずIDaaS(IDentity as a Service)仲介をさせる他、MDMでデバイスのアクセス経路を絞ったり、BluetoothやローカルWi-Fi、自宅で使われるローカルネットワークを禁止するといった形でローカルアクセスを制御したりする方法もある。個人アカウントによるクラウドサービス利用を防ぎたい場合は俯瞰図に沿ってCASBでデータ流通を把握して制御するのも良い」と語る。

Copyright © ITmedia, Inc. All Rights Reserved.