2要素認証の突破はもはや当たり前 “ここまでやるか”と思わせる攻撃者の最新手口:半径300メートルのIT

サイバー攻撃者たちの攻撃手法は日々巧妙化しています。何と最近、頼みの綱だった2要素認証ですら突破された事例まで報告されました。サイバー攻撃者は果たしてどのような手法を使ったのでしょうか。

コンシューマーとしての利用者、そして組織の一員としての従業員個人に対するサイバー攻撃の主流は「フィッシング」だと思います。フィッシングも偽サイトに誘導するという、これまでよく知られるものから、サポート詐欺として偽のセキュリティ警告を執拗(しつよう)に表示し、表示される番号に電話をかけさせるという新たな手法も登場しています。「怪しいWebサイトにはアクセスしない」という基本的なものではなく、もう一段踏み込んだ対策が必要です。

新たな標的型攻撃についても注意が必要です。一部のかいわいで流行している手口としては、海外からのインタビュー依頼が届き、取材に必要な翻訳やビデオ通話といったツールを指定され、これをダウンロードすると実はツールにマルウェアが仕込まれており、PC内にある認証情報や仮想通貨のトークンを丸ごと奪われるというものもあります。

こちらについてはターゲットが絞られている分、そこまで話題になっておらずSNSで被害者の方が詳細にレポートしていることで、ようやく知られてきています。

最近は、PCゲームの購入などができるプラットフォーム「Steam」で、アカウントの2要素認証を設定していたにもかかわらず“突破された”ということが少々話題になっていました。今回はそこから、話を広げたいと思います。

2要素認証の突破はもはや当たり前だと思った方がいい

まず、高度な詐欺の前では2要素認証は「かなり危うい」というのが現状であることを、ぜひ皆さんには理解していただきたいと思います。筆者はこれまでこの連載で、セキュリティ対策において「2要素認証は必須」と繰り返し伝えてきました。パスワードが漏れたとしても、それだけでは簡単になりすましてのログインできないという意味で、安全が確保できると説明をしていたと思います。

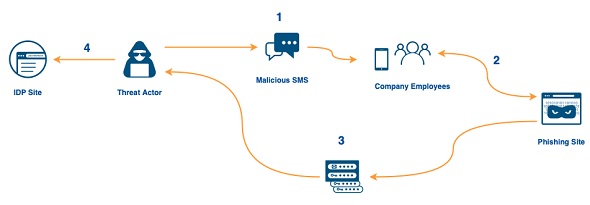

しかし時代が変わってしまいました。私たちが2要素認証を当たり前のように使ったことで、攻撃者はそれを前提とした仕組みを考えます。主には、偽のWebサイトを作り、そこに2要素認証のワンタイムパスワードをあなた自身に入力させることで、攻撃者は利用者しか知り得ない情報を得て、それを本物のログインページに入力します。

この手法を採ることで、2要素認証は(ある程度簡単に)“突破”できてしまいます。例えば2022年8月に発生したTwilioに対する一連の攻撃キャンペーンではこのようなフィッシングが実行されました。幸い、この攻撃はCloudflareによって防がれました。

Cloudflareが受けた攻撃のフロー。入力されたID/パスワードなど、フォームに入力された情報はリアルタイムに攻撃者に渡るため、TOTPベースのワンタイムパスワードも有効期限が切れる前に悪用できてしまう(出典:「The mechanics of a sophisticated phishing scam and how we stopped it」)

冒頭の話に戻ると、問題は被害に遭われた方の勇気ある報告に対して「2要素認証が突破されたではなく、自ら偽のサイトにワンタイムパスワードを入力したからでは?」という反応が多かったことです。

そのこと自体は事実ではありますが、フィッシング詐欺に対して「見抜けなかった」ことを責めるのはよくありません。攻撃者=詐欺師は、人の脆弱(ぜいじゃく)性を突く行動を取っており、簡単には見抜けない手法を使って被害者をだまします。偽のWebサイトに情報を入力させたことは、2要素認証にとっては“突破”と考えてよいでしょう。

フィッシングに対抗して2要素認証が生まれ、それなりに浸透もしました。しかし攻撃者はそれを上回る手法を考え出し、新たな被害をもたらしています。終わりのない“いたちごっこ”ではありますが、私たちはさらなる対抗手段を講じる時期が来ています。

終わらない“いたちごっこ”と現時点で有効な2つの対抗手段

その対抗手段として、すぐに活用できるのは「パスワード管理ソフト」です。Webブラウザにも内蔵されるようになった機能で、間もなくリリースされる「iPhone」の「iOS 18」および「macOS Sequoia」では、独立したパスワード管理ツールがOS標準で実装される予定です。

パスワード管理ツールは、IDとパスワードを入力すべきドメイン名とセットで記録しています。加えて、ワンタイムパスワードの情報も登録できるため、ワンタイムパスワードを入力すべきドメイン名もリンクされ、偽のログインページでは自動入力されないことで、本物かどうかを機械的に判定できます。

つまり新たな攻撃があることから、私たちは対抗手段として「ワンタイムパスワードを手入力しない」という方法が採れるはずです。そのためには、パスワード管理ソフトをまず試してみることからスタートしましょう。

Webブラウザの付属している機能でも、上記OSで実装される機能でも構いません。筆者は独立した、サードパーティーの「1password」を活用していますが、これもアプリ選定が非常に難しく、パスワードマネジャーという名前を付けた偽アプリの可能性すらあります。

無料だからといって見知らぬアプリを利用しないようにしましょう――というのが一番難しく、OS標準で実装されることは、個人的はありがたいと思っています(もちろん、最も狙われる部分になるので脆弱性情報には注意しなくてはなりませんが)。

もう一つの方法は、本コラムでもたびたび触れている「パスキー」の利用です。パスキーはフィッシングに強く、さらには利便性も高いため、利用できるサイトはまだ少ないですが、こちらもぜひ一度体験してみてほしいと思います。特に子どもたちも使う「ニンテンドーアカウント」などもパスキー対応しているので、もしかしたら若い世代のほうが慣れている認証方法かもしれません。

いたちごっこではあるが、前向きに学んでいこう

悪い表現をすればセキュリティはいつまでたってもこういったことを覚えていかなければならない、大変面倒くさいものです。しかし、後ろ向きでありつづけるのもしゃくです。こういった攻撃者の進化を目の当たりにしたら、謎解きゲームに立ち向かうかのように「おっ、そういう考え方もあるのか!」と捉え、さらなる謎解きを攻撃者に強いる……といった、勝手なゲーミフィケーション的に捉え、前向きに考えてみてはいかがでしょうか。

個人的には、一時期大きく報道された「SIMスワップ」の手法などは、私たちが考え出した本人認証に穴があることをデバッグしてくれた事例だと捉えています。もう一つ印象的だったのは、2要素認証を突破するため、スマートフォンで利用者が「承認」を押すまでプッシュ通知し続けるというMFA Fatigue Attack(多要素認証疲労攻撃)でした。ほんの少しのことを攻撃に転用するという力はあなどれません。

セキュリティに終わりはありません。まずは目の前のフィッシング対策として、直撃を食らわないよう、過去の事例に学びつついまできる対策をしていきましょう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ZabbixにCVSS 9.9の「緊急」の脆弱性が見つかる 速やかなアップデートが必要

ZabbixにCVSS 9.9の「緊急」の脆弱性が見つかる 速やかなアップデートが必要

監視ソリューション「Zabbix」に深刻な脆弱性があると公表した。CVE-2024-22116と特定されたこの脆弱性はリモートコード実行を可能にし、システム全体の安全が脅かされる。緊急のアップデートが推奨されている。 AWS ALBに脆弱性 1万5000以上のアプリケーションに影響

AWS ALBに脆弱性 1万5000以上のアプリケーションに影響

Miggo Securityが、AWSのアプリケーションロードバランサー(ALB)に重大なセキュリティ脆弱性が存在すると発表した。影響を受けるアプリケーションは1万5000以上に及ぶ。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。 ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループは「人なし」「金なし」「時間なし」の状態からインシデント被害を乗り越えてどのようにセキュリティ組織を構築したのか。本稿はその事例を紹介する。