検知と封じ込めに最も時間がかかる“厄介な攻撃”とは? IBMが年次レポートで明らかに

日本IBMは「2024年データ侵害のコストに関する調査レポート」の日本語版を発表した。データ侵害における平均コストや復旧にかかる期間、検知や封じ込めに期間を要するサイバー攻撃の種類などが明らかになっている。

日本アイ・ビー・エム(以下、日本IBM)は2024年9月5日、「2024年データ侵害のコストに関する調査レポート」の日本語版を発表した。

同レポートは2024年で19回目となる。2023年3月〜2024年2月までの間に世界16の国と地域の604社が経験したデータ侵害の分析結果に基づき、データ侵害にかかる平均コストや復旧にかかる期間などを明らかにした。同調査は米国の調査会社Ponemonが実施し、IBMが資金提供、分析、発行した。

検知と封じ込めに最も時間がかかる“厄介な攻撃”は何か?

調査によると、データ侵害にかかる平均総コストは488万ドルに達し、前年から43万ドルアップして過去最高額となった。これは前年比で10%増加し、パンデミック以降で最大の伸びとなっている。また、日本においては平均総コストは6.3億円という結果となった。

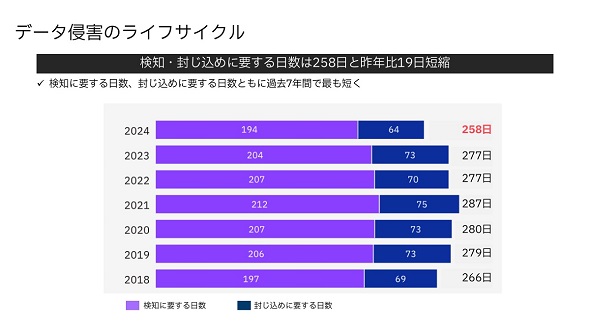

調査では、データ侵害のライフサイクルについても判明した。侵害の検知や封じ込めに要する平均期間は258日(検知に要する日数194日、封じ込めに要する日数64日)で前年と比較して19日短縮した。この結果は過去7年間で最も短い期間となっている。なお、検知から封じ込めまでに200日未満がかかった企業と200日以上かかった企業の侵害コストの差は139万ドルで、前年の102万ドルから大きく増加した。

一方で日本におけるデータ侵害のライフサイクルについて、侵害の検知や封じ込めに要する平均期間は264日(検知に要する日数193日、封じ込めに要する日数71日)だった。検知に要する日数は世界平均を下回ったのに対し、封じ込めに要する日数は世界平均を上回った。

次に初期攻撃ベクトル別でデータ侵害のライフサイクルを見ると、正規の認証情報を悪用した攻撃は検知と封じ込めに長い時間を要することが分かった。

「窃取および侵害された認証情報」を悪用した攻撃への対処は平均で292日(検知に要する日数229日、封じ込めに要する日数63日)、内部不正のような「悪意あるインサイダー」への対処は平均で287日(検知に要する日数219日、封じ込めに要する日数68日)、この他、「フィッシング」への対処では261日(検知に要する日数195日、封じ込めに要する日数66日)、「ソーシャルエンジニアリング」への対処では257日(検知に要する日数197日、封じ込めに要する日数60日)、「未知のゼロデイ脆弱(ぜいじゃく)性」への対処では252日(検知に要する日数183日、封じ込めに要する日数69日)であることが明らかになった。

日本IBMは「正規の活動と攻撃者の活動の識別のため、窃取および侵害された認証情報を悪用した攻撃は主に検知までの時間が長期化する。一方で未知のゼロデイ脆弱性を利用した攻撃は対策方法が限られるため、封じ込めまでの期間が長くなる傾向がある」と説明している。

調査からはセキュリティ人材の不足が、侵害コストや対応日数の増加と関連していることも分かった。「熟練したセキュリティ人材の不足が深刻化しているか」という質問に対して53%が「Yes」と回答した他、こうした組織は「セキュリティ人材不足の問題が少ない、または全くない」と答えた組織と比較して、平均176万ドルの侵害コストの増加が確認された。

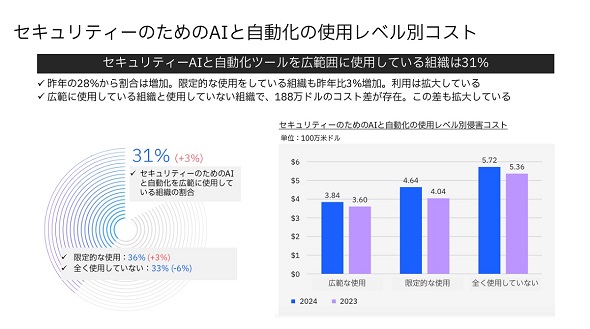

こうした人材不足に直面する企業にとって解決策となり得るのが、セキュリティ業務におけるAI・自動化の活用だ。同レポートによると、セキュリティのためのAIと自動化を導入している組織は67%で、前年から10%近く急増し、20%が「何らかの形でAIセキュリティツールを使用している」と回答した。また、セキュリティのためのAIと自動化を広範に使用した組織は、使用していない組織よりも平均で98日早くインシデントを検知し、封じ込めた他、220万ドル被害額を軽減できたという。

日本IBMは調査結果を踏まえて、以下の対策を推奨している。

- 資産の状況を把握して管理する

- セキュリティのためのAIと自動化により予防戦略を強化する

- サイバー対応訓練をレベルアップする

- セキュリティファーストのアプローチで生成AIを導入する

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

2要素認証の突破はもはや当たり前 “ここまでやるか”と思わせる攻撃者の最新手口

2要素認証の突破はもはや当たり前 “ここまでやるか”と思わせる攻撃者の最新手口

サイバー攻撃者たちの攻撃手法は日々巧妙化しています。何と最近、頼みの綱だった2要素認証ですら突破された事例まで報告されました。サイバー攻撃者は果たしてどのような手法を使ったのでしょうか。 “名前を言ってはいけないあのマルウェア”が登場 日本も攻撃の標的に

“名前を言ってはいけないあのマルウェア”が登場 日本も攻撃の標的に

日本プルーフポイントは「Voldemort」(ヴォルデモート)と名付けられたマルウェアを利用したフィッシングキャンペーンを報告した。政府税務当局になりすます手法で日本をはじめ世界中の組織が標的にされている。 ビジネスリスクをもたらす脆弱性は“わずか3%” でも気は抜けない理由

ビジネスリスクをもたらす脆弱性は“わずか3%” でも気は抜けない理由

Tenableはレポート「The Critical Few: How to Expose and Close the Threats that Matter」を公開し、組織が直面する脆弱性の中で実際にビジネスリスクをもたらすものはわずか3%にすぎないと明らかにした。 コインチェックはどうやってゼロトラストを実現したか アーキテクチャを完全解剖

コインチェックはどうやってゼロトラストを実現したか アーキテクチャを完全解剖

一時期バズワードとなった「ゼロトラスト」。この重要性を分かってはいてもなかなか実現できていない企業が多いのも事実だ。コインチェックが自社のゼロトラストアーキテクチャ構築の変遷と取り組みに向けた具体的なステップを示した。