SaaS事業者が“やっていない”セキュリティ対策TOP10は? アシュアード年次調査:セキュリティニュースアラート

アシュアードは2024年のSaaS事業者のセキュリティ未対策項目トップ10を公開した。クラウドセキュリティの必要性が高まる昨今、自社で利用しているSaaSが安全かどうかを図る基準となる。

アシュアードは2024年12月16日、2024年のセキュリティレポートとしてクラウドサービス(SaaS)事業者のセキュリティ未対策項目トップ10を発表した。1049のSaaS事業者を対象に対策状況を調べ、実施率が低い項目をまとめた。

使っているSaaSはきちんと対策している? セキュリティ未対策項目TOP10

実施率が低いセキュリティ対策トップ10は以下の通りだ(各%は実施率)。

- クラウドサービス事業者の運営や開発・インフラ運営などに利用するアカウントに関するリスクベース認証(2.4%)

- サービス利用者のアカウントに対するリスクベース認証(3.9%)

- 設定診断(セキュリティポスチャアセスメント)の実施(22.0%)

- 災害や大規模なシステム障害に備えたBCPを定め、定期的に訓練を実施(35.8%)

- 暗号鍵の利用に関するモニタリングや必要に応じた更新や破棄(35.9%)

- 第三者によるペネトレーションテストの実施(41.0%)

- ユーザー要望による預託データの削除処理および削除証明書の発行(41.4%)

- クラウドサービスのインフラへのリモートアクセスやIaaS、PaaSの管理画面などへのアクセスに対する事前申請(43.3%)

- クラウドサービスの開発・インフラ運営などに利用するアカウントの認証失敗時のアカウントロックなど(43.7%)

- アクセス権限仕様変更時の事前通知(47.4%)

これらの項目はセキュリティ強化やデータ管理、レジリエンスの向上といった重要な分野での未対策を示しており、特にリスクベース認証やセキュリティポスチャアセスメントなどの高度なセキュリティ対策の遅れが目立つ。

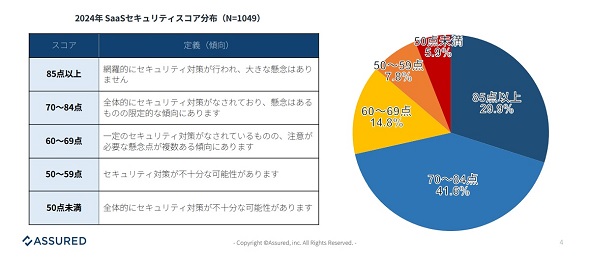

SaaS全体のセキュリティ傾向も分析されている。アシュアードがこの調査内で独自に実施したセキュリティスコアリングでは2023年からセキュリティ対策状況が向上しており、70点以上のSaaSが69.5%から71.5%に増加したことが報告されている。

一方で70点未満のサービスが3割程度存在する状況は前年と変わっておらず、これらのSaaSが標準的なセキュリティ対策状況を下回る可能性が指摘されている。また85点以上の高スコアを得たSaaSの割合がやや減少したことについては、新たに追加されたAssuredの設問項目や実施頻度の低下によるものと考えられている。

SaaS事業者のセキュリティ対策に関する低実施率項目の分析により、次のポイントに関連する未対策項目が明らかにされている。

- SaaSに対する高度な攻撃に対するセキュリティ強化策: リスクベース認証、セキュリティポスチャアセスメント、ペネトレーションテスト

- SaaSのレジリエンス対策: 定期的な訓練によるBCPの実効性確認、暗号鍵のモニタリングや更新・廃棄

- 利用企業のデータの適正管理: ユーザー要望による預託データの削除処理、アクセス権限仕様変更時の事前通知

これらの対策は事業者にとって負担が大きいが前年よりも実施率が向上している項目もあり、SaaS利用環境の整備が進みつつあることが分かった。一方で高度なセキュリティ対策やレジリエンス対策の未実施といった未対策項目もあり、それらが懸念材料となっている。

アシュアードは「データ管理の責任は利用企業側にもあり、SaaSのセキュリティ状況の確認や社内での利用・運用ルールの整備することが重要だ」と助言している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ChatGPTは犯罪者たちの“良き相棒”に ダークWebで観測した生成AIの悪用事例8選

ChatGPTは犯罪者たちの“良き相棒”に ダークWebで観測した生成AIの悪用事例8選

生成AIを悪用したサイバー犯罪は既に現実のものとなっている。では攻撃者はこれをどのように悪用するのか。本稿はダークWebで観測した具体的な8つの悪用事例を解説するとともに、今後起き得る13のAIリスクについても紹介する。 Azureの多要素認証に重大な脆弱性 4億以上のMicrosoft 365アカウントに影響か

Azureの多要素認証に重大な脆弱性 4億以上のMicrosoft 365アカウントに影響か

Oasis SecurityはMicrosoft Azureの多要素認証に回避可能な脆弱性が存在すると報告した。この問題は4億以上のMicrosoft 365アカウントに影響を及ぼす可能性がある。 Yahooがセキュリティチームの従業員を大量レイオフ レッドチームも解散へ

Yahooがセキュリティチームの従業員を大量レイオフ レッドチームも解散へ

Cybersecurity NewsはYahooがサイバーセキュリティチーム「Paranoids」の従業員をレイオフし、レッドチームを廃止する方針であることを明らかにした。一体なぜそのような判断に至ったのか。 TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製ルーターに影響する脆弱性CVE-2024-53375が見つかった。この脆弱性を悪用するとリモートコード実行が可能になるため、早急に対処が必要だ。影響を受けるルーター製品を確認してほしい。