“ランサムウェア戦国時代”到来? 2つの事件から見る攻撃者ビジネスの変化

RaaSをはじめとしたランサムウェアの高度化は大きな問題だ。2024年にランサムウェアのエコシステムに起きた“象徴的な2つの事件”を取り上げ、攻撃者たちのビジネスモデルや意識がどのように変化したかを解説しよう。

ここ数年のランサムウェアグループの著しい躍進の背景には、サイバー犯罪におけるエコシステムの確立が関係している。RaaS(Ransomware as a Service)のように、ランサムウェア開発者(オペレーター)が攻撃の実行者(アフィリエイター)にツールを提供するビジネスがダークWebで普及し、攻撃者の参入ハードルの低下や攻撃の分業化が進んでいる。

ただし、このようなランサムウェア経済圏の確立は攻撃者にとって良い変化だけを生んだわけではない。本稿は、2024年にランサムウェアエコシステムに起きた“象徴的な事件”を取り上げ、このエコシステムにどのような変化が起き、今後、攻撃者たちのビジネスモデルや意識がどのように変わっていくかを解説する。

キーワードは“信頼” ランサムウェア業界に起きた2つの象徴的な事件

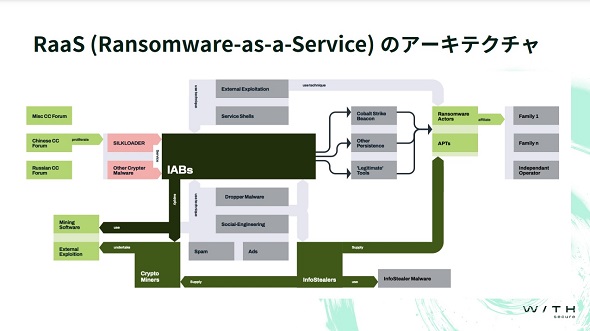

まずはRaaSのエコシステムについておさらいしよう。WithSecureで脅威インテリジェンス部門の責任者を務めるティム・ウェスト氏は「最近の傾向を見ると、単一のランサムウェアグループによるエンド・ツー・エンドの攻撃は少なくなっている」と指摘する。ウェスト氏によると、RaaSのエコシステムを図解すると以下のような構造を取っているという。

上図の中央に位置しているのが、標的企業のネットワークに侵入するための認証情報などを売買するイニシャルアクセスブローカー(IAB:Initial Access Broker)だ。彼らは個人または複数人のグループを組織し、企業の認証情報を収集してアフィリエイターに販売することで利益を得る。

アフィリエイターは購入した認証情報に加えて、ランサムウェアグループから攻撃を実行するための一連のツール群(RaaS)を支援され、これらを駆使して企業や組織に攻撃を仕掛ける。攻撃が成功すれば、獲得した身代金のうちのいくらかを、ランサムウェアグループが報酬としてアフィリエイターに支払うという仕組みだ。

RaaSのエコシステムは非常に成熟しており、さまざまな脅威アクターがそれぞれの利益のために分業体制を取っている。一方で、関わる人間が増えたり、市場が拡大したりすることで攻撃者同士でのトラブルも起きている。

ウェスト氏によると、2024年にはランサムウェアのエコシステムにとって2つの“象徴的な事件”が発生したという。

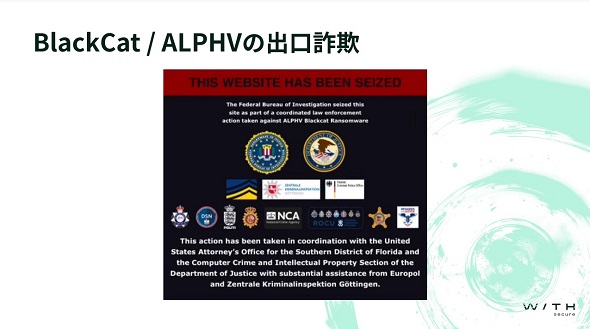

1つ目はランサムウェアグループ「Black Cat(別名:ALPHV)」による出口詐欺だ。ランサムウェアグループの活動を停止させるときには、米国連邦捜査局(FBI)などの捜査機関が中心となって攻撃者のサーバをテイクダウンする。この際、攻撃者のインフラを“制圧”した証拠として、リークサイトなどに以下のような画面を表示する。

ある日、Black Catのインフラに上記の画面が表示された。しかし調査してみると、実際にはFBIはBlack Catをテイクダウンしておらず、彼らの“自作自演”であることが分かったという。

ではなぜこのような行為をする必要があるのか。ウェスト氏は以下のように説明する。

「RaaSはビジネスですから、攻撃が成功すればランサムウェアグループは自分たちが窃取した金銭のうちいくらかをアフィリエイターに支払わなければなりません。しかしテイクダウンされればその約束はほごにできるでしょう。つまり、アフィリエイターにFBIにサーバが乗っ取られたと思わせることで支払いを間逃れようとしたわけです」(ウェスト氏)

この詐欺行為は多くのサイバー犯罪者たちからひんしゅくを買い、Black Catの信頼を大きく損なった。これによって生じた影響については後述しよう。

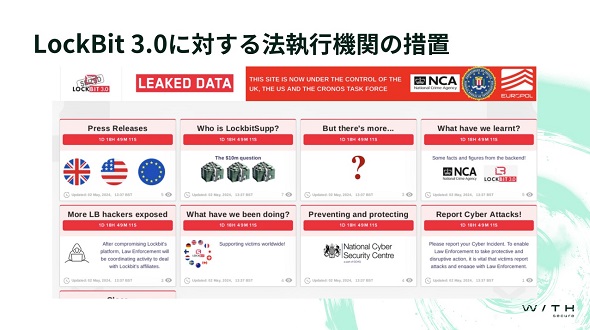

2つ目はランサムウェアグループの代表格である「LockBit」の主要メンバーの逮捕およびサーバのテイクダウンだ。

欧州刑事警察機構(Europol)やFBI、英国家犯罪捜査局(NCA)、警察庁らが参加した「オペレーション・クロノス」(Operation Cronos)という共同作戦によって、LockBitのインフラは解体された他、リークサイトに以下のような情報を掲載することで心理的な揺さぶりをかけた。

LockBitのインフラをテイクダウンした後にFBIらがリークサイトに表示させた画面。本来、ボックスには被害者のリーク情報が掲載されるが、ここではLockBitや、アフィリエイターなどの加担者に今後講じる措置や対策などが列挙されている(出典:ウィズセキュア提供)

大規模なランサムウェアグループだったLockBitがインフラを完全に制圧されて、その関係者に捜査の手が及ぶことが明言されたことで、アフィリエイターのLockBitに対する信頼は失墜したという。

ウェスト氏はこの2件の事件について「アンダーグラウンドというのは当然何の規制もありません。そのため『自分の身元が明かされないかどうか』や『きちんと対価が支払われるかどうか』など、サイバー犯罪者間のビジネスでは相手を信頼できるかどうかが非常に重要です。その意味でこれらの事件は大規模なランサムウェアグループの評判を大きく下げました」と解説する。

この他、ランサムウェアの被害者にとっても脅威アクターが信頼できるかどうかは取引をする上で重要な要素だ。「身代金を支払えば暗号化データをきちんと復号する」または「リークサイトへの掲載を止める」といった約束が破られるようであれば、取引は成立しないだろう。そのためランサムウェアグループは加担者と被害者どちらの信頼も勝ち得なければならない。

“ランサムウェア戦国時代”到来? 2つの事件が業界に与えた影響

では、2つの事件がランサムウェア業界にどのような影響を与えたのか。それは小規模な新興のランサムウェアグループの乱立だ。ウィズセキュアの調査によると、2024年の第1四半期から第3四半期までの間に、42の新規のランサムウェアグループが観測されたという。同社の前年比では2023年通期で31グループだったため大幅な増加だ。

「これらの新規ランサムウェアグループは活発であり、当社が観測したランサムウェア攻撃のうち、21%は新規のグループによるものでした」(ウェスト氏)

ウェスト氏によると、新興のランサムウェアグループの中でもひときわ活発な組織が「RansomHub」だ。RansomHubは著名な企業や団体をターゲットにしており、その台頭はBlack Catの衰退と同じ時期だという。Black CatやLockBitの影響力低下を、他のランサムウェアグループが“ビジネスチャンス”と捉えて活動を拡大したものとみられる。

RansomHubにはこれまでのグループにはない特徴がある。その一つが報酬の支払い方法だ。先述した通り、従来のランサムウェアグループは、RaaSをアフィリエイターに提供し、獲得した身代金のうちのいくらかを報酬としてアフィリエイターに支払っていた。しかしこれではBlack Catのときと同じように身代金の持ち逃げが発生する可能性がある。

そこでRansomHubはアフィリエイターに身代金を徴収させて、そこからグループへの取り分を“上納”させた。つまり従来の親が身代金を分配する仕組みとは逆になるというわけだ。さらに、取り分の大部分はアフィリエイターが獲得するため、持ち逃げも発生しにくい。RansomHubはこの仕組みを採用し、Black Catの下で働いていたアフィリエイターを誘致して仲間に引き入れた。

「多くのアフィリエイターが『RansomHubに取り分を払ってでも、このブランドの傘下に入った方が投資効果が高い』と判断し、短期間で勢力が拡大しました。アフィリエイターの能力が高ければ高いほど、ランサムウェアグループも栄えるので、まさに持ちつ持たれつの関係でしょう」(ウェスト氏)

この他、ランサムウェアグループの中にはアフィリエイターから失った信頼を取り戻すためにエスクローサービスを取り入れるところもあるという。エスクローサービスとは売り手と買い手の間に信頼できる第三者を介することで取引の信頼性を確保する仕組みだ。

犯罪者にとって一番のリスクは身元が割れてしまうことだ。特にアンダーグラウンドの取引では約束が破られたり、交渉が決裂したりしたときなどに、取引先の個人情報をインターネットに公開するいわゆる“さらし”行為が実行される可能性がある。そのためお互いの素性を隠して安全に取引を実施するためにも第三者の仲介は大きな役割を果たすという。

「ランサムウェアグループはアフィリエイターだけでなく、標的とする企業や団体に対しても信頼性をアピールする必要があります。そうでなければ交渉のテーブルに上がってくれないからです。このための努力としてグループの中には、被害者を“クライアント”と呼んで自らを正当な組織であるかのように振る舞ったり、自組織のロゴを作るなどしてブランド化を図ったりするところもあります」(ウェスト氏)

“無法地帯”と化すランサムウェアのエコシステム

ウェスト氏は、Black Catの出口詐欺の悪い影響としてもう一つ、ランサムウェアへの再感染を挙げる。これが起きたのが2024年2月に発生した米国のヘルスケアテクノロジー企業Change Healthcareに対するBlack Catのランサムウェア攻撃だ。

Black CatはChange Healthcareにランサムウェア攻撃を実行した後、2200万ドルの身代金を受け取り、出口詐欺を働いた。これによって分け前をもらえなかったアフィリエイターたちは憤慨し、まだ所有していたデータをゆすりの種にして再度恐喝を実行したという。

「再度のランサムウェア攻撃によって、Change Healthcareの財務報告書によると、8億ドルの損失が発生したとされています。この中には少なくない金額の身代金支払いも含まれるでしょう。これによって得た教訓はランサムウェアグループを決して信じてはいけないということです。企業の存続に関わるため身代金の支払いについての是非についてはここでは触れませんが、彼らが約束を破るリスクだけは常にあるということだけは覚えておいてほしいです」(ウェスト氏)

ランサムウェアのエコシステムが“無法地帯”になることで、従来は不文律だった医療機関への攻撃や、これまで標的になりにくかった中堅・中小企業への攻撃も広がっている。ウェスト氏は「犯罪者からすれば金銭の出どころがどこだろうが気にしないでしょう。そのため標的を絞らずに無差別に手広く手当たり次第攻撃する集団が出てきています」と警鐘を鳴らした。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「やるなら徹底的に攻撃せよ」 Googleレッドチームのリーダーが語った演習の価値

「やるなら徹底的に攻撃せよ」 Googleレッドチームのリーダーが語った演習の価値

サイバー攻撃の手法が高度化・多様化する中、攻撃を疑似的に仕掛けることで防御力の強化を図るレッドチームの価値が高まっている。Googleレッドチーム担当者が演習を実施する際のコツや心構え、組織内でうまく信頼関係を築くポイントを語った。 大企業にはマネできない 小さい組織ならではの冴えたランサムウェア対策

大企業にはマネできない 小さい組織ならではの冴えたランサムウェア対策

ランサムウェアが企業規模にかかわらず全ての企業を標的にする今、中堅・中小企業にとってもセキュリティ対策は必須となっています。今回は、小さい組織ならではで、かつ大企業には絶対にマネできない非常に強力なランサムウェア対策を紹介します。 報告を聞き「携帯たたき壊したい」 米国政府高官が語るサイバー攻撃のマズイ現状

報告を聞き「携帯たたき壊したい」 米国政府高官が語るサイバー攻撃のマズイ現状

中国の脅威アクターSalt Typhoonによる米国の通信企業を標的にした一連の大規模なサイバー攻撃について、連邦通信委員会(FCC)の委員であるブレンダン・カー氏は「報告を受けて自分の携帯電話をたたき壊したくなった」と述べた。 SaaS事業者が“やっていない”セキュリティ対策TOP10は? アシュアード年次調査

SaaS事業者が“やっていない”セキュリティ対策TOP10は? アシュアード年次調査

アシュアードは2024年のSaaS事業者のセキュリティ未対策項目トップ10を公開した。クラウドセキュリティの必要性が高まる昨今、自社で利用しているSaaSが安全かどうかを図る基準となる。