どこを読んでも学ぶとこしかない 岡山県の病院のランサム被害報告書を徹底解説:半径300メートルのIT(2/2 ページ)

岡山県精神科医療センターにおけるランサムウェア事案調査報告書が大きな反響を巻き起こしています。その至らなさを赤裸々に語ったこの報告書は学びの宝庫です。今回は同ランサム事案の問題点を徹底的に解説していきましょう。

「バックアップを取っていれば安心」はもう通用しない

今回のランサムウェア事案では、残念ながらバックアップをうまく生かすことができませんでした。基幹システムのソフトウェア構築・保守統括事業者とはオフラインバックアップの契約を結んでいたにもかかわらず、正しく取得できていないことが判明しています。バックアップを取得していたのに、リストアできなかったという事例は非常によく聞きます。バックアップは取得よりも「復元できるか」に主眼を置き、事前に訓練をしておく必要があるでしょう。

この他、同事案ではオンラインで保持しているバックアップデータが、攻撃者によって全て破壊されていたことも報告されています。これを踏まえて、同レポートでは新たにバックアップシステム自身が脅威検出できる機能を持つものを選定し、導入したとしています。今後はこのような機能が重要視されるのかもしれません。

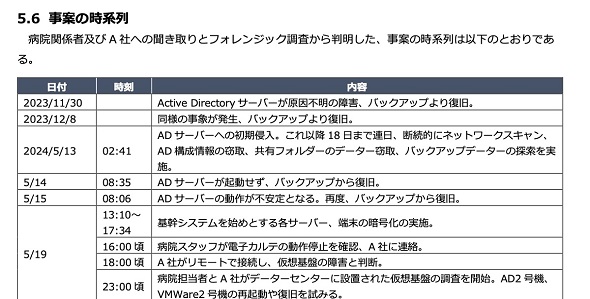

そしてもう一つ気になったのは、実は同病院では「Active Directory」の不調を把握していたという点です。冒頭の時系列を見ると、初期侵入が実行された2024年5月13日よりも前のタイミングで、Active Directoryが原因不明の障害を起こしていることが明らかになっています。つまり、この時点で対処ができていれば……という“予兆”があったのです。

この不調を、攻撃と捉えることは確かに難しいかもしれません。事象を基に、報告書ではActive Directoryの監査ポリシーを強化して、異常の検出を可能にしています。これこそが、私たちが学ぶべきポイントです。レポートでは下図よりも長い一覧があります。ぜひチェックしてみてください。そして、自社でも適用できるかどうか検討をお願いします。

本当にIoT機器はアップデートをしたら「保証対象外」になるのか?

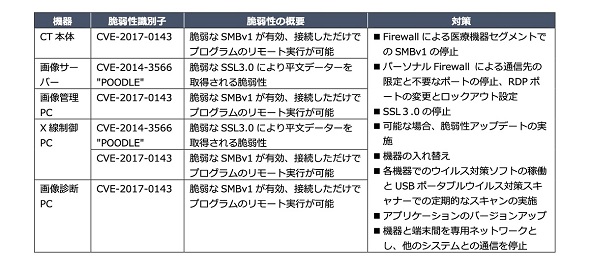

総括の中では、同事案が起こるべくして起ってしまったこと、脆弱なシステムは必ずいつか攻撃されてしまうという現状が語られています。報告書ではこれを「稚拙な攻撃を許す組織こそがランサムギャングの標的なのだ」と表現しています。

これはつまり、脆弱性が明らかになったタイミングで適切にアップデートを講じられれば、ゼロデイを扱える高度な攻撃者以外の、稚拙な攻撃者は防げる可能性があるということです。しかし現状は恐らく同レポートでも触れているような状況にあるでしょう。

加えて、多くのベンダーから毎月のアップデートの実施に対して社内テストが困難で、不具合発生に対応できないという指摘も寄せられている。医療情報システムや医療機器においては、十分慎重な試験の積み重ねが必要だ。

(「ランサムウェア事案調査報告書について」P49から引用)

それに対し、レポートではこのように厳しい言葉でバッサリと切り捨てています。長文ですが引用します。

しかし、現在の「Windows Update」は累積的パッチ適用がなされることから、ソフトウェアコンポーネントの相互依存性に基づく不整合の発生は極めて少なく、DLL Hellの発生はSide-by-Side機能によって解決されている。デバイスドライバーもテストツールやフレームワークの提供、ドライバー署名の強制などによって強靭(きょうじん)となっており、ドライバー起因のブルースクリーンも発生しない。一般的なソフトウェア開発フレームワークを使用する限り、Windows Updateの弊害はないといえる状況にある。また、特殊な環境での不具合発生に対して、Windows Updateが、自身の適用をブロックする機能も提供されており、アップデートに起因する弊害は、ほぼなくなっているのが現状である。

他方、多くのベンダーは、当月の最新アップデートを適用した上で、製品出荷を実施しているという。「Windows」の初期インストールの実施後、最新の累積的パッチを適用し正常動作するのなら、他のWindowsでも同様の累積的パッチが適用されるため、Windowsコンポーネントの差異はなく、製品は正常動作するといえる。過去のWindowsのように、ソフトウェアコンポーネントのバージョン不整合(依存関係の衝突)が起きないメカニズムが提供されている限り、Windows Updateを実施し、アップデートを実施しない場合の病院全体のリスクを医療情報システムの専門家として低減するべきではないか。

(「ランサムウェア事案調査報告書について」P50から引用)

このコメントは大変重要な指摘です。IoT機器など、どのような製品においてももはやアップデート機能は組織全体を守るために必須であり、ベンダーもそれを分かっているはずです。今後は上記のレポートを提示しつつ、なぜアップデートができないのかという点を、ベンダーにも迫っていく必要があると思います。

医療業界でのインシデントを無駄にするな

本コラムでは2回続けて、岡山県精神科医療センターにおけるインシデントレポートを取り上げました。このレポートは徳島県つるぎ町立半田病院や大阪急性期・総合医療センターのレポート同様、非常に重要な提案が含まれる、どの業界にも役にたつ、役に立てねばならないものです。今回は取り上げていませんが、技術的ではない組織的な部分に対する取り組みも必読です。

しっかり読めば、必ず一つくらいは「これはうちでも一緒かも?」と思える部分があるはずです。その意味でも、ぜひ関連する部署の皆さんで「読み合わせ会」をやってみてください。それぞれがpdfにマーカーを入れ、そのマーカーを突き合わせるだけでも、セキュリティレベルが上がるはずです。ぜひその場には、社長も入っていると望ましいです。

この事案を無駄にしてはいけません。レポートをまとめた各位に拍手を送りたいと思います。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

“あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

“あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

岡山県の病院が公開した「ランサムウェア事案調査報告書」に注目が集まっています。この報告書では“あまりにもお粗末なセキュリティの実態”が包み隠さず明らかにされていますが、これを笑える人は一体どのくらいいるのでしょうか。 AWS環境を標的とした新たな「whoAMI攻撃」が見つかる 具体的な保護策は?

AWS環境を標的とした新たな「whoAMI攻撃」が見つかる 具体的な保護策は?

Datadogは、Amazon EC2インスタンス向けの仮想マシンイメージ「Amazon Machine Image」を悪用した「whoAMI攻撃」を発表した。この攻撃は名前の混同を悪用し、不正なコード実行を可能にするという。 ChatGPTにマルウェアを作らせる 新たな脱獄手法「Time Bandit」の詳細

ChatGPTにマルウェアを作らせる 新たな脱獄手法「Time Bandit」の詳細

ChatGPTの新たな脱獄手法「Time Bandit」が発見された。時間的混乱を利用することで、マルウェアの開発方法など、本来提供されるべきでない情報を引き出すことが可能とされている。 情報セキュリティ10大脅威2025年版が公開 新たに加わった2つの脅威に注目

情報セキュリティ10大脅威2025年版が公開 新たに加わった2つの脅威に注目

IPAから2025年版の「情報セキュリティ10大脅威」が公開されました。「組織編」では今回、前年と比較して新たに2つの脅威がランクインしています。このコラムではこれを踏まえて注目すべき脅威とその対策を考えます。