これから本格化? アクセスキー不正使用でのランサム事案がついに国内でも発生:半径300メートルのIT

クラウドサービスに対するアクセスキーを不正使用してランサムウェア攻撃を仕掛ける手法がついに日本でも確認されました。攻撃が今後本格化する可能性もあるため、アクセスキーを巡る運用のポイントを一緒に再確認しましょう。

以前、「Amazon S3」の標準機能だけを使ったマルウェアが確認されたというお話を取り上げましたが、トレンドマイクロからとうとうこの手口が日本でも登場したと教えてもらいました。

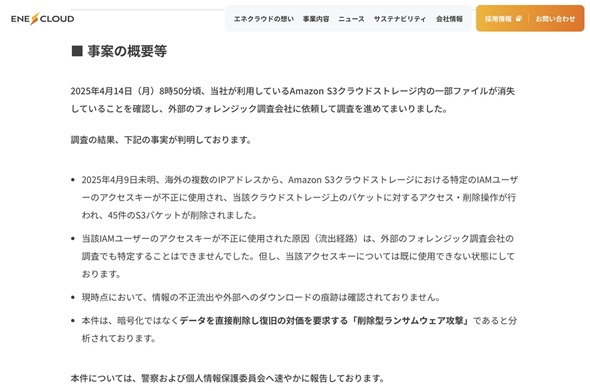

エネクラウドの報告によると、2025年4月にAmazon S3のクラウドストレージが不正に操作され、S3バケットが削除されたとされています。

直接の原因はクラウドサービスに対するアクセスキーが何らかの形で不正使用されたことです。ただし、どのような方法でアクセスキーが漏えいしたのかまでは分かっていません。ランサムウェアの侵入手口は電子メールやVPNからクラウドサービスそのものにまで拡大しています。これを踏まえると、マルウェアやパッチ適用、設定見直しだけでなく、クラウドサービスの基本的な運用も、大きな意味での「ランサムウェア対策」に含めなければならないでしょう。

ランサムウェアはクラウドからも? アクセスキーを巡る運用を再考せよ

クラウドにおけるアクセスキーの取り扱いは、これまで以上に重要になっています。過去にもトヨタモビリティサービスなどがアクセスキー漏えいに起因するインシデントを起こしています。

アクセスキーはクラウドサービスにアクセスするための認証情報であり、これを使う上では必ず生成し、利用するものです。当然、管理については慎重になるべきですが、テスト環境のために作成したアクセスキーがソースコードの中に直接書かれていたり、そのソースコードを公開してしまったりという事例は多く、それがきっかけで情報漏えいやサイバー攻撃につながることもあります。

筆者も初めてクラウドサービスをお試しで利用するとき、よく分からないまま操作をした結果、非常に強力な権限のアカウントを作ってしまった経験があります。一度作ってテストを進めてしまうとなかなかその設定を変更することがないので、恐らくこういうところからインシデントが発生するのだろうとは感じていました(その後もちろん環境ごとしっかりと削除しました)。

今回のように、設定不備などでアクセスキーが漏えいしてしまうことを想定すると、クラウドサービスに関する運用ポリシーを作り、常に学習することが必要だと思うとともに、やはりセキュリティの基本から、もう一度考えるのが大事だと感じます。

もう一度基本に立ち返ろう 「最小特権の原則」を守る

その基本とは、「最小特権の原則」です。これはクラウドサービスのアクセスキーもそうですが、全てのアカウントにおいて、もう一度しっかりと考えなくてはならない、ごく基本的な要素だと思っています。

最小特権の原則は読んで字の通り、利用者が必要な権限だけを与え、不要な権限を与えないという単純な話なのですが、「言うは易し行うは難し」セキュリティの代表例かもしれません。この原則を知っていて、大事だと思っていたとしても、PCで管理者権限が付与されたアカウントを使っている方もいるでしょう。かくいう筆者もきちんと守れていない部分も多いのですが、「ClickFix」のような、マルウェアを利用者に実行させる仕組みの攻撃も、管理者権限が与えられていないアカウントであれば影響も限定的になるはずです。

クラウドサービスでも同様で、最小特権の原則に照らしながら権限を設定するのが基本です。これに加えて、不要になったアカウントの棚卸しや、ソースコードを公開、保存する際に、アクセスキーに相当するものが含まれないかどうかを確認するプロセスも必要になるでしょう。いわゆる「特権管理」に特化したソリューションもあるので、エンジニアたちのモラルだけに頼らず、ソリューションで対応するという方法も検討する必要があるかもしれません。

恐らくですが、この最小特権の原則を理解し、これを重視した運用を突き詰めていくと、アクセス制御が細やかになり、利用者に余計な権限が与えられていないことが担保されるように、都度権限をチェックする仕組みが作られるはずです。そのとき、ネットワークの姿は大きく変化し、内側も外側も関係なく、権限をしっかりと確認しつつ運用する形になるはずです。

懸念は「AI」?

話をアクセスキーに戻すと、最近ではAIを活用したコーディング用のエディタが非常に注目を集めています。これまで蓄積したコードベースを基に、書くべきコードを提案してくれるためコーディングの省力化に大きく貢献してくれます。

しかし、そうなると懸念が一つ生まれます。もしそういったAIモデル構築のために、公開されている、あるいは公開していないはずの「アクセスキーを含んだ」コードが学習されてしまうと、大変大きな問題になるはずです。AIをコーディングに活用しようとしている組織は、情報を守る手段が用意されているかどうかもしっかり確認する必要がありそうです。少し調べてみたところ、AIエディタの「Cursor」でもそういった懸念が話題になっており、実装が進められているようです。今後もこういった動きに注目ですね。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「もう手動での対応は無理……」 Linux関連の脆弱性は前年比で967%増加

「もう手動での対応は無理……」 Linux関連の脆弱性は前年比で967%増加

Action1は2025年版「Software Vulnerability Ratings Report」を発表した。ソフトウェア脆弱性は2024年に前年比61%増加し、既知の悪用件数も96%増加したという。特にLinux関連の脆弱性は前年比で967%増加した。 何としても情報を届けたい 三井住友銀行の“ギリギリを攻めた注意喚起”

何としても情報を届けたい 三井住友銀行の“ギリギリを攻めた注意喚起”

世の中には詐欺被害撲滅に向けた数多くのコンテンツが発信されていますが、この情報を本当に知ってほしい“被害者予備軍”の人には届いていない厳しい実態があります。今回は少々“過激”なやり方で情報を発信したある事例を紹介します。 「VPNではサイバー脅威に対抗できない」 では今後、採用すべき対策は?

「VPNではサイバー脅威に対抗できない」 では今後、採用すべき対策は?

VPNが攻撃の起点となるサイバー攻撃が相次ぐ中、VPNに替わって取り入れるべきセキュリティ対策は何か。Zscalerの提言を紹介する。 AWSデフォルトサービスロールに過剰なS3権限 複数サービスで影響か

AWSデフォルトサービスロールに過剰なS3権限 複数サービスで影響か

AWSのSageMakerやGlueなどが自動で生成するサービスロールに過剰なS3権限が含まれると分かった。攻撃者が権限を乱用した場合、他サービスへの横断アクセスや特権昇格を試みる恐れがある。