攻撃者と「共存」せよ やられっぱなしにならないための防御戦略:認知バイアスで考えるサイバーセキュリティ

攻撃者と防御者は常に対立しているように見えますが、実際には互いの行動が影響し合い、技術と戦略の進化を促す“共存関係”にあります。今回は視点を転換し、防御側が攻撃者の認知バイアスを逆手に取るアプローチを解説します。

認知バイアスの観点からサイバーセキュリティを掘り下げる本連載。前回は攻撃者心理を幾つかのパターンに分類して深堀りすることで、彼らがなぜ攻撃に至るのかなど、攻撃者への理解を深めてきました。

サイバー攻撃の世界では、攻撃者と防御者は一見「対立」する関係にあるように思われがちです。しかし、実際には両者が互いに影響を与え合うことで進化し、より高度な技術を生み出す「共存」の構造も事実として存在します。攻撃者が新しい手法を開発すれば、防御者はそれに対応する新たな対策を講じ、その対策を見た攻撃者はさらに進化した手法を考案する。この循環が、サイバーセキュリティにおける技術と戦略の進化を促しています。

これまでは主に攻撃者の観点から防御側の心理をどのように利用するかを解説してきましたが、「共存」を前提として考えると攻撃者が抱く先入観や思い込みの認知バイアスを防御側が逆手に取ることも可能です。今回は逆転の発想で“防御者優位”に立つための手法や考え方を解説します。

筆者紹介:伊藤秀明(パーソルクロステクノロジー セキュリティ本部 シニアエキスパート),,

セキュリティ組織の構築、プロジェクト推進、SOC業務など、戦略的視点から技術的な実行まで幅広く手掛けるITシステムコンサルタント。通信、インターネットサービス、医療、メディアなど多様な業界での経験を生かし、業界特有の課題にも対応。クライアントのニーズに応じた柔軟なソリューションを提供し、セキュリティと業務効率の両立を実現するためのプロアクティブなアプローチを重視している。また、講演や執筆活動にも積極的に取り組み、専門知識や実務経験を生かして幅広い層にセキュリティやITシステムに関する知見を共有している。

攻撃者心理を逆手に取れ “わな”の張り方とその注意点

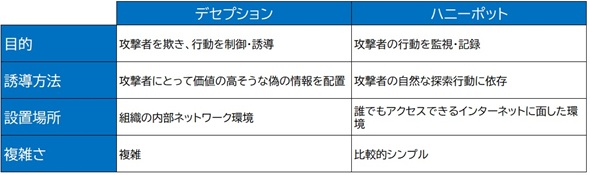

ハニーポットやデセプションは攻撃者の心理を逆手に取る手法の代表で、偽のターゲットを作り出して攻撃者を引き込みます。攻撃者の「このルートなら気付かれないだろう」という正常性バイアスや楽観バイアスを利用し、攻撃を一定時間引きつけたり、攻撃の手法や傾向などを可視化したりします。攻撃者の行動パターンを詳細に記録・分析することで、新たな攻撃手法の早期発見や対策の立案に役立つ上、攻撃者の侵入経路や手法を分析することで重要情報を守るための防御策を強化できます。

ただ、ハニーポットやデセプションはあくまで防御の一手段であるため「これで攻撃者を検知できる」という過信は禁物です。実際には攻撃者の性質も多様で、探りを入れられていることに気が付かれたとしても、何度も手を替え品を替え再挑戦してきます。

防御者が「今回は遮断できたから、しばらくは大丈夫だろう」といった楽観的な思い込みや、過去の成功体験に基づく確証バイアスに陥るのは、正に認知バイアスのわなです。また、攻撃者の行動パターンを分析する際にも、特定の攻撃パターンに注目しすぎる「選択的注意」などが影響し、新たな攻撃手法を見落とす危険性があります。こうした防御側のさまざまなバイアスを自覚し、常に攻撃者が次の一手を用意していると想定した上で、定期的に防御戦略を見直し、継続的な改善を実行していくことが、より包括的なセキュリティ対策の実現につながるでしょう。

組織に潜むバイアスを取り除く“3つのアプローチ”

組織的な対策を考えるときに重要なのは「バイアスとの付き合い方」を再定義することです。防御側はしばしば「完璧な対策」を目指すあまり、現実的な判断を見失いがちですが、サイバーセキュリティの本質は「許容可能なリスクの範囲内で最適な判断を下す」ことです。この考え方は従来のリスクアセスメントと同義です。

リスクアセスメントは、組織が直面する可能性のある脅威を体系的に評価し、その影響度や発生確率を定量的かつ定性的に分析するプロセスです。このプロセスを通じて、組織は「完璧な対策」という非現実的な目標から脱却し、「許容可能なリスク」という現実的な判断基準を確立できます。

しかしリスクアセスメントの結果をどう生かし具体的な対策につなげるかという段階で、過去の成功体験に基づく「確証バイアス」や現状維持を望む「現状維持バイアス」に陥る可能性があります。そこで以下のような、従来とは異なるアプローチでの対策導入を検討することも有効です。

1.プレモータム分析〜大失敗を想定して動く〜

新しいセキュリティ対策やプロジェクトを開始する前に、「もしこれが大失敗するとしたら、その原因は何だろうか?」ということをチームで議論することで、楽観バイアスや計画錯誤(計画通りに進むと思い込むバイアス)を事前に洗い出し、潜在的なリスクや見落としを発見できます。

例えば、フィンテック企業のPayPalはエンジニアリング設計プロセスにプレモータム分析を組み込みました。まず、各エンジニアがユーザーストーリーの問題点や解決策、テスト計画をまとめた1枚のドキュメントを作成し、その後チーム全員で失敗した場合の仮説をブレインストーミングします。

それらの課題を設計に反映することで、初期段階での見落としやバグを発見し、チーム間の連携や心理的安全性の向上、新人育成や参加意欲の促進といった効果を実現しています。

2.デビルズ・アドボケイト〜あえてチームの輪を乱す〜

重要な意思決定の場において、あえて反対意見や批判的な視点を提示する役割を特定の人に担ってもらうことで、集団思考(グループシンク)(注)を防ぎ、多様な視点からの検討を促し、より強固な意思決定につなげます。

(注)集団で意思決定をする際に、メンバーが調和を保とうとするあまり、批判的な思考や多様な意見が抑えられ、結果的に非合理的あるいは機能不全的な決定がなされる心理現象。

ゼネラルモーターズのCEOを務めていたアルフレッド・スローン氏は、会議の最後に「この決定について完全に合意されていますか?」と問いかけ、全員がうなずくのを確認すると、議論をいったん持ち越すよう提案しました。次回までに改めて意見を深め、「本当に何を意味するのか」をじっくり考える時間を与えたのです。スローン氏は、異論が出ないことは検討不足であり、白黒できない要素も検討することが最良の意思決定につながると信じていました。

3.攻撃者視点での脅威ハンティング〜防御側の思い込みを捨てる〜

「このシステムは安全だ」「こんな攻撃はありえない」といった防御側が持ちがちな思い込みを攻撃者視点で洗い出し、それを逆手に取られる可能性をシミュレーションすることで、自組織の防御の死角や、攻撃者が利用し得る認知バイアスを特定し、先回りした対策を講じられます。

米国の研究機関MITREは脅威フレームワーク「MITRE ATT&CK」を公開するとともに、このフレームワークの実用的な活用方法を示すために「Adversary Emulation Plans」(攻撃者模擬計画)を作成しています。これを利用することで、防御側は攻撃者が実際に使う手口を自社環境で再現し、通常の防御運用では見落としがちなポイントや「この攻撃は来ないだろう」という思い込みをあぶり出すことが可能です。

“攻守の交錯点”からセキュリティの新戦略が生まれる

これらのアプローチは単に技術的な対策を積み重ねるのではなく、組織の意思決定プロセスや文化そのものに働きかけ、認知バイアスに起因する判断の誤りを低減させることを目指すものです。取り入れる際には単なる形式的な手続きにするのではなく、組織の意思決定プロセスに深く根ざすことを意識するといいでしょう。新たな脅威や環境の変化に対応するために、定期的なセキュリティ対策の見直しやリスク評価も欠かさないようにしましょう。

サイバーセキュリティにおいて攻撃者と防御者の間で認知バイアスが交錯する状況は、単なる技術的な「いたちごっこ」を超えた、いわば“人間同士の心理戦”です。認知バイアスは否定しようとしても無くならない人間の性質であり、それを無理に押し殺すのではなく、理解して上手に利用する姿勢が攻守双方に求められます。

日頃から防御側の組織が「人は必ずミスをする」「相手も完璧ではない」というバランスの取れた視点を持ち、ときには攻撃者が抱えそうなバイアスをシミュレーションしてみることで、新たな防御のアイデアを生むきっかけになるかもしれません。互いの思い込みが複雑に絡み合うこの"攻守の交錯点"を意識し続けることこそ、新しい戦略を生み出す原動力となるのではないでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

医療業界におけるランサムウェア被害が度々世間を騒がせている。調査報告書では基本的な対策ができていないケースが目立つが、この背景にあるものは何か。本連載は業界構造を深堀し、「カネ」「ヒト」などの観点からその真因を探る。 日本企業にひっそりと入り込む北朝鮮工作員 面接や採用後に見破る方法

日本企業にひっそりと入り込む北朝鮮工作員 面接や採用後に見破る方法

ソフォスは北朝鮮の脅威グループ「NICKEL TAPESTRY」が不正なIT労働者として日本企業などに侵入し、情報窃取や恐喝を実行する事例が拡大していると警告した。面接時や採用後に工作員の潜入を見破るにはどうすればいいのか。 QilinランサムウェアがFortinet製品の脆弱性を悪用 全世界で攻撃拡大中

QilinランサムウェアがFortinet製品の脆弱性を悪用 全世界で攻撃拡大中

脅威グループ「Qilin」が、Fortinet製品の複数の脆弱性を悪用したランサムウェア攻撃を展開していることが分かった。この攻撃キャンペーンは今後、世界中に拡大する可能性がある。 これから本格化? アクセスキー不正使用でのランサム事案がついに国内でも発生

これから本格化? アクセスキー不正使用でのランサム事案がついに国内でも発生

クラウドサービスに対するアクセスキーを不正使用してランサムウェア攻撃を仕掛ける手法がついに日本でも確認されました。攻撃が今後本格化する可能性もあるため、アクセスキーを巡る運用のポイントを一緒に再確認しましょう。