スラングを解析して犯罪者とやりとり? 横国大が目指す“本気の脅威観測”

「敵を知り己を知れば百戦危うからず」。サイバー攻撃に適切に対処するには、攻撃そのものの観測に加え、攻撃の背景にあるエコシステムを深く理解する必要がある。横国大が取り組む本気の脅威観測の取り組みを詳細に紹介しよう。

サイバー攻撃はその頻度や規模といった量的な側面だけでなく、手口の巧妙さや多様性といった質的な側面においても拡大しており、対応がますます困難になっている。特にサイバー攻撃が“ビジネス化”している他、国家を背景とする攻撃が実行されるケースも増加傾向にある。直接的な攻撃に加えて、誤情報の拡散などの風評操作といった幅広い形態が観測されていることも大きな課題だ。

これに対抗するにはサイバー攻撃を観測し、攻撃の特徴や背景を深く理解することが求められるが、高度な技術や法的・倫理的に適切な対処が必要なことから簡単ではない。

しかしこうした状況の中、脅威の観測の研究と仕組みを長年にわたり進めているのが横浜国立大学だ。横浜国立大学のCISO(情報セキュリティ統括責任者)である吉岡克成氏は20年間、国の研究所および横浜国立大学でサイバーセキュリティの研究に従事し、特にサイバー脅威を実際に観測することに注力してきたプロフェッショナルだ。今回は“脅威観測のプロ”の視点からサイバー攻撃動向の実態を解説する。

サイバー攻撃観測のプロが語る 受動的・能動的に敵を知る方法

ガートナージャパン(以下、ガートナー)は2025年7月23〜25日、「ガートナー セキュリティ & リスク・マネジメント サミット2025」を開催。同イベントでは、横浜国立大学の吉岡氏が登壇した。

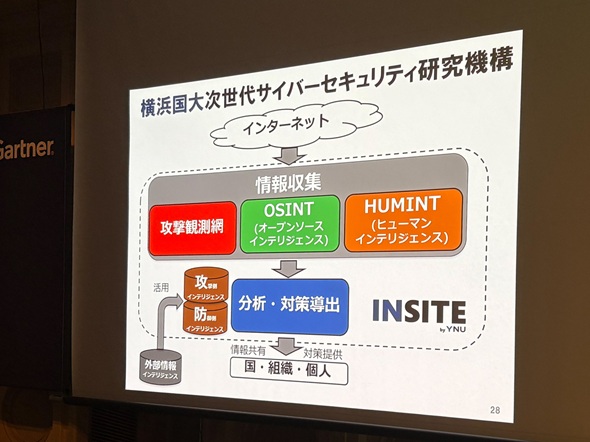

吉岡氏は「サイバー攻撃観測と攻撃ビジネス監視の融合による脅威動向とリスク把握」と題し、サイバー攻撃の現状認識と、同大学が長年培ってきたサイバー脅威観測の仕組み、その観測結果に基づく対策、一般利用者への働きかけ、そして従来の研究機構をアップグレードしたサイバーセキュリティ研究機構「INSITE by YNU」に関する取り組みを紹介した。

横浜国立大学はサイバー攻撃を受動的・能動的と2つの方向性で観測している。「攻撃の動向を知る」意味で利用されるのが受動的な観測だ。IoTハニーポットと呼ばれるデコイ(おとり)のシステムを用意し、そこに絶えず実行される攻撃を観測するだけでも、脅威の動向は把握できるという。横浜国立大学では「IoTマルウェア・攻撃情報提供サイト」として最新の観測結果を公開し、研究者や開発者向けに情報を提供している。

この他、DDoS攻撃についても専用のハニーポットシステムを使って観測している。国内だけでも1日に10万〜1000万件ほどの攻撃を観測しており、観測で得た情報は国内のISP事業者などの連合体であるICT-ISACや、専門家有志による国際的なセキュリティ組織The Shadowserver Foundationを通じて、世界中の機関やネットワークオペレーターにアラートとして連携されているという。

「ハニーポットが得た攻撃データは『DoS攻撃情報提供サイト』として公開されています。これはいわば地震速報システムに似た仕組みです」(吉岡氏)

一方で能動的な観測は攻撃が起こる前に状況を把握するため、インターネットをスキャンし、脆弱(ぜいじゃく)なシステムがないかどうかを調べる手法だ。特に治水や防災、発電といった重要インフラを遠隔監視するためのデータロガーや、制御機器などに焦点を当てた探索をしている。

吉岡氏によると、これらのシステムの中には意図せず外部から状況が把握できる状態になっているものもあり、これまで国内で1000件以上の重要IoT機器に対する注意喚起をしてきたという。

これらの受動的・能動的観測によって状態を把握した後は、当然ながら「分析と対策」に結び付ける必要がある。対策によってサイバーハイジーンを向上させるため、横浜国立大学では個人向けに、マルウェア感染・脆弱性診断サービスである「am I infected?」を公開している。

これは自宅のブロードバンドルーターやWebカメラなどのIoT機器が意図せずマルウェアに感染し、bot化していないかどうかを確認するサービスだ。2022年の提供開始からこれまで検知した感染疑いは607件、脆弱性疑いは718件であり、注意喚起後には感染診断事例の92.3%、脆弱性診断事例の53.7%が改善するなど、顕著な成果を上げている。

2024年5月からはサービスをバージョンアップし、これまでは誤検知率を下げるために確実に問題があるものだけを警告していたものを、脆弱性の可能性があるケースでも積極的に情報提供するようにアップデートした。潜在的なリスクに対しても警告を出すことで、約10倍のケースで注意喚起が可能になった。

攻撃者の懐に入り込む スラングを解析して犯罪者とやりとりも

このように受動的・能動的な観測を実施し、利用者に適切に注意喚起をしていても、「攻撃は今日も続いている。減ることはない」と吉岡氏は話す。その理由はサイバーの世界の“ウイルス”は自然発生するものではなく、人が作っているものだからだ。

「そこには目的がある。何のために、誰がやっているのか、どこで稼いでいるかを理解すれば対策はより意味のあるものになる。その意味で当大学は脅威アクターやエコシステムの研究に注力している」(吉岡氏)

同氏はその取り組みの一環として、横浜国立大学次世代サイバーセキュリティ研究機構である「INSITE by YNU」について解説した。この仕組みは情報収集として攻撃観測網、OSINT(オープンソースインテリジェンス)、HUMINT(ヒューマンインテリジェンス)としてこれまでよりも拡大し、それを分析・対策し、各種組織に情報を提供するというものだ。

講演では、これらの中でもOSINTに関する取り組みを紹介した。多くのサイバー犯罪やサイバー攻撃ビジネスは、ダークWebだけでなく、「Telegram」「Discord」「Signal」といったメッセージアプリやSNSに活動の場を広げている。また、取引には仮想通貨が利用されるため、ブロックチェーン関連の情報も重要だ。

同大の研究チームはTelegramで日々大量のメッセージを収集し、AIを活用してサイバー犯罪関連の情報を抽出している。チームは犯罪に関わる可能性がある約2万チャンネルを分析し、そのうち犯罪に関わる可能性が高い約8000のチャネルを特定し、観測を続けている。そこでは企業情報や顧客情報、クレジットカード情報などに加え、DDoS攻撃サービス、botネット販売、ファイアウォールバイパス技術、ゲームチートなどの情報も観測できた。

そこで取り交わされるサイバー犯罪に関わるメッセージは、公的機関も監視しているため、隠語(スラング)が使われている。これを正確に理解しなければ観測ができないため、研究チームはスラングを理解するためのAIを用意している。例えば「wts fresh cc 20dl pp」というスラングは、「Want to sell fresh(leaked) credit card info for $20 via PayPal」(漏えいしたてのクレジットカード情報をペイパル決済を使って20ドルで販売したい)を意味するという。

ランサムウェアグループのリークサイトも監視の対象だ。ここでは身代金が支払われなかった場合、犯人がデータを公開するまでのカウントダウンが表示される。特定のランサムウェアグループの活動を1年に渡り観測した結果、定常的に1000件程度の被害組織情報が公開されていた。

カウントダウンの期限が近い組織は赤色で、身代金が支払われず情報公開された組織は緑色で表示されるが、赤で表示されていながら、のちにリークサイトから消えた組織は、身代金を支払ったことで掲載が取り下げられた可能性がある。研究チームはそのような組織が全体の8.5%にあたると指摘している。

一歩間違えば犯罪に抵触? より深く脅威を理解するためのAIを開発中

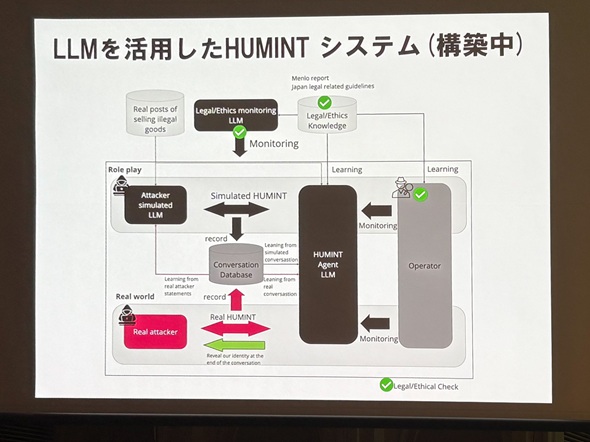

公開情報を基にしたOSINTに加え、より詳細で深い情報を得るためには、実際に攻撃者側とコミュニケーションを取る「HUMINT」(Human Intelligence、人的情報収集)が必要になる。研究チームはこのコミュニケーションにAIを活用するシステム(「HUMINTエージェントLLM」)を開発中だ。

人間の代わりにLLM(大規模言語モデル)を含むAIがサイバー犯罪者とチャットで会話をするこのシステムを本格的に使用するとなると、英語や他言語のスラングを含む言語の壁、アンダーグラウンドビジネスの文化理解、そして倫理的・法的問題といった多くの課題を解決しなければならない。特に研究するにあたり、法律の専門家を招き、法的・倫理的に問題がないことを確認しながら研究を進めている。

HUMINTエージェントLLMが攻撃者と会話するとき、現時点では人間がチェックする計画だ。加えて別のLLMが会話内容を法律的・倫理的な視点で常時監視し、問題があれば介入する仕組みを想定しているという。

現状は疑似的な攻撃者との仮想会話を中心にロールプレイしており、会話の質や倫理的な監視を担うLLMの判断の妥当性を検証している。例えば「支払い方法を具体的に聞く」ことや「ツールの機能を試す」といった発言が、違法行為の助長と見なされる可能性があるため厳しい基準でチェックを進めている。

サイバー攻撃の根本的な解決には、攻撃そのものの観測に加えて、攻撃の背景にあるエコシステム、すなわち「誰が、何のために、どこで稼いでいるのか」を深く理解する必要がある。脅威は今後も増え続ける中、今回発表したような多角的なアプローチを通じて、動向とリスクを正確に把握し、より効果的な対策へとつなげる研究が重要になるだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

生成AIがついに実戦投入 革新的なマルウェア「LAMEHUG」のヤバイ手口

生成AIがついに実戦投入 革新的なマルウェア「LAMEHUG」のヤバイ手口

サイバー攻撃の実行フェーズで生成AIを直接利用する事例がついに見つかった。新型マルウェア「LAMEHUG」は一体どのように生成AIを悪用するのか。その手法と攻撃者の狙いに迫る。 EDR無効化ツールがランサムグループ間で大流行 複数ベンダーの製品が標的か

EDR無効化ツールがランサムグループ間で大流行 複数ベンダーの製品が標的か

SophosはEDR無効化ツールの分析結果を公表し、複数のランサムウェア攻撃において、難読化や偽装ドライバーを使った検出回避の手法が確認された。脅威グループ間での技術共有の兆候があり、攻撃のエコシステム化が進んでいる。 Excelの外部リンク無効化へ Microsoftがセキュリティ強化に向けた新方針

Excelの外部リンク無効化へ Microsoftがセキュリティ強化に向けた新方針

Microsoftは2025年10月から、Excelにおいてブロック対象のファイル形式への外部リンクをデフォルトで無効化する仕様を段階的に導入する。業務フローへの影響を避けるため早期の対応が推奨されている。 8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

8万4000通のメールを分析して判明した“高品質”なフィッシングの条件とは?

高度なフィッシングメールには人間心理の隙を巧妙に突いた文面が採用されています。本稿は8万4000通を分析して判明した“高品質”なフィッシングメールの条件と、これに対抗するための心理的アプローチを組み込んだ4つの防御策を紹介します。