★3と★4、その違いは何を意味する? 話題のサプライチェーン対策評価制度の核心

エムオーテックスが開催したパートナー向けイベントで、経済産業省の橋本勝国氏が登壇し、「サプライチェーン対策評価制度」の狙いと方向性について解説した。制度が示す★評価の意味、そして企業がどこまで備えるべきなのか。

サプライチェーン全体で防御力を上げてこそセキュリティ強化──2025年11月12日、「LANSCOPE」の開発元であるエムオーテックスは「MOTEX PARTNER DAYS. 2025」を開催した。

これは同社が販売パートナー向けに情報共有や営業戦略説明をする場で、今回、基調講演に経済産業省の橋本勝国氏が登壇、サイバーセキュリティの現状を明らかにするとともに、同省が設計を進めているセキュリティ政策「サプライチェーン対策評価制度」について解説した。

サプライチェーンや委託先が攻撃の起点にされる現状

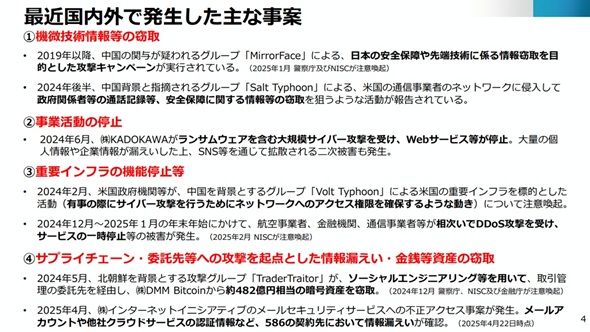

橋本氏はまず、悪化の一途をたどっているサイバーセキュリティの現状について以下の4項目を挙げて、それぞれの代表的な事案を紹介した。

- 機微技術情報などの窃取

- 事業活動の停止

- 重要インフラの機能停止など

- サプライチェーン・委託先などへの攻撃を起点とした情報漏えい・金銭など資産の窃取

内容を精査すると、その多くに国家レベルの脅威アクターが絡んでおり、社会・経済の基盤となるサービスが狙われているという共通点がある。また、技術的な手口は多様化している一方で、攻撃者の目的は機密情報や金銭窃取、サービス停止が主だという。橋本氏は「それらの中でもサプライチェーンや委託先への攻撃を起点として情報漏えいや金銭窃取が企てられている点が最近の特徴だ」と指摘した。

「有名なのは北朝鮮を背景とする攻撃グループが、DMMビットコインの委託先を経由して、約482億円相当の暗号資産を窃取した事件です。この結果、同社は廃業に追いこまれてしまいました」(橋本氏)

情報処理推進機構(IPA)の「情報セキュリティ10大脅威」2025年度版 組織向け脅威でも、1位となった「ランサム攻撃による被害」は、中小企業の被害が全体の6割以上を占めており、2位となった「サプライチェーンや委託先を狙った攻撃」も、相対的に弱い中小企業が起点となって攻撃が成功したことが分かっている。

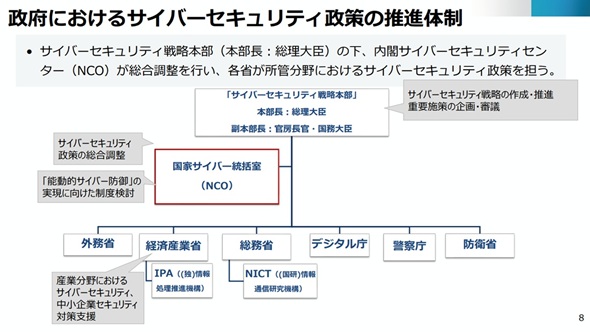

日本政府は新しいサイバーセキュリティ対策体制を整備

こうした深刻化する状況を受けて、日本政府では内閣総理大臣を本部長とするサイバーセキュリティ戦略本部の下、2025年7月1日、内閣官房の組織として国家サイバー統括室(National Cybersecurity Office:NCO)を立ち上げた。この組織が総合調整しながら、各省庁が所管分野におけるサイバーセキュリティ政策を担う体制となった。

NCOは内閣サイバーセキュリティセンター(NISC)の後継として、能動的サイバー防御の時代に合わせて機能強化された組織だ。また2025年5月16日には、「サイバー対処能力強化法」及び同整備法が成立した。これによって官民の連携を強化し、サイバー攻撃兆候や被害情報を迅速に共有・対処できる体制を整備することになった。

また、通信事業者などから攻撃サーバや不正通信の兆候に関する通信メタデータなどの提供を受けて政府が取得・分析、被害の拡大を未然に防ぐ仕組みが導入されること、攻撃に使われるサーバなどに対して政府がアクセスし、プログラム停止・削除といった無害化措置を講じることも決まった。

経済産業省が進める「サプライチェーン対策評価制度」とは

このような体制で推進される新たなサイバーセキュリティ政策には、以下の4つの方向性があるという。

- サプライチェーン全体での対策強化

- セキュア・バイ・デザインの実践

- 政府全体でのサイバーセキュリティ対応体制の強化

- サイバーセキュリティ供給能力の強化

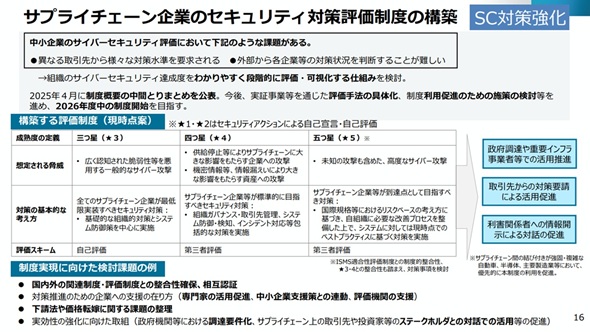

このうち、サプライチェーン全体のセキュリティ水準をそろえるための共通評価制度として、経済産業省によって今まさに設計されているのが「サプライチェーン対策評価制度」だ。正式には「サプライチェーン強化に向けたセキュリティ対策評価制度」といい、企業のサイバーセキュリティ対策を★3〜★5の3段階で評価する仕組みが検討されている。

なぜ、このような制度を経済産業省は始めようとしているのか。背景にはこれまで発注元企業がバラバラに、独自のセキュリティ要件・チェックシートを作り、発注先企業に対して対応を求めてきたことがある。発注先企業にとっては発注元企業の数だけ対応しなければならず、そのコストと負荷が高まっていた。また、発注元企業にとっても、「対応した」と答えが返ってきても、その効果を客観的に判断できない側面があった。そこで、業種横断で使える“共通のものさし”を作ることになった。

橋本氏は制度創設に込めた考えとして「経営者がステークホルダーに対して『私たちはどの水準にあります』と示せることが重要だと考えています。日本政府が上から目線で企業の格付けをしたいわけではありません。どこまで達成できたかを自己評価や第三者評価によって社内外に分かるようにしましょうということです。中小企業なら、★1、★2水準になるところもたくさんあると思います。そうした企業に『★3をいつまでに取りなさい』と国として強要するものではないことをご理解いただければと思います」と述べる。

具体的に、★3の場合は、一般的なサイバー攻撃に対応できる水準であるという。それに対して★4は、事業停止や重要情報の漏えいが社会的に大きな問題となる企業に求める水準で、★3は自己評価でよいものの、★4からは資格保有者による第三者評価も求められる。前者は1年、後者は3年と有効期間も存在する。

「★4は『この企業は高度な攻撃からも身を守れますよ、セキュリティ的に大丈夫ですよ』と、日本政府がハンコを押すようなイメージです。ただ、将来的に全ての企業が★4を目指す必要があるというわけではなく、自分たちの企業が必要と思ったセキュリティ対策を十分に講じてほしいです」(橋本氏)

★4よりさらにランクの上がる★5は、未知の攻撃も含めた高度な攻撃に対応し得る水準ということだが、現在設計が進められているのは★3と★4のみで、2026年下期をめどに認定制度の開始を目指している。経済産業省としては、★4の取得を企業の標準としたい意向であるという。

一方、★1と★2もある。こちらはIPAの自己宣言制度「SECURITY ACTION」と連携させる構成が考えられており、小規模企業や中小企業向けのエントリー格付けと位置付けられている。

「まずは自らの組織で★を取得してもらえたらありがたい」と語り、「そこで得られた知見を基に、中小企業の★取得をサポートするコンサルティングのようなサービスが生まれてくることを願っている」と橋本氏は語った。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

7-Zipに深刻な脆弱性 旧バージョンは早急なアップデートを

NHS Englandは7-Zipの重大脆弱性「CVE-2025-11001」が悪用されていると発表した。ZIPファイル内のシンボリックリンク処理に起因し、任意コード実行につながる恐れがある。早急な更新が推奨される。 NTTドコモが“脱VPN”で約5万人のテレワーク環境を刷新 「ゼロトラスト」で実現

NTTドコモが“脱VPN”で約5万人のテレワーク環境を刷新 「ゼロトラスト」で実現

テレワークにおける社内システムへの安全なアクセス手段として、VPNを利用していたNTTドコモグループ。VPNの課題を解消すべく、「ゼロトラスト」に基づくセキュリティ対策を導入し、“脱VPN”を実現した。 「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。 Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

MicrosoftはTeamsに外部の人物と直接チャットを開始できる新機能を搭載すると発表した。Teamsを利用していない相手にもチャットの招待を送信できる。しかしこの機能にはセキュリティ懸念が指摘されている。