アップデート1つで運命が変わる? 放置された機器が“攻撃者の資産”になる瞬間:半径300メートルのIT

ランサムウェア攻撃の背後でいま静かに広がっているのが“ネットワーク機器”を踏み台にした侵入です。VPN機器や家庭用ルーター、さらにはスマート家電まで──常時接続のデバイスが全て攻撃対象になる中、現実的な備えはあるのでしょうか。

ランサムウェアの被害報告が止まりません。今や組織への侵入経路は電子メールに添付されたマルウェアよりも「ネットワーク機器」、例えばVPN機器の脆弱(ぜいじゃく)性や、何らかの手段で漏えいした正規のID/パスワードによるものです。

不正な侵入を完璧に防ぐことは非常に難しいので、侵入そのものだけでなく侵入された後の対策も考えなくてはなりませんが、できる限りその入り口でも脅威を止めておきたいと思うのは自然な発想でしょう。

警察庁が定期的に公開している「サイバー空間をめぐる脅威の情勢等」や、現況を把握するのには最適な「情報セキュリティ10大脅威」を参考にしつつ、最新の動向を的確にキャッチアップする必要があります。今回はネットワーク機器に関して、組織と個人に知っておいてほしいことを紹介しましょう。

「VPN何てアップデートできるわけないじゃん」という方こそやってほしい対策

どんなに小さな組織でもPCにウイルス対策ソフトを入れ、マルウェアからの保護を考えているでしょう。セキュリティ意識の高い企業では、リテラシーが向上し、「EDR(Endpoint Detection and Response)はもはや標準」という認識が定着しつつあります(導入しているだけでなく"運用"こそが重要ではありますが)。

セキュリティ意識の底上げは素晴らしいことですが、攻撃者の思考のスピードに追い付けているかどうかはまた別の話。冒頭に触れたように、もはや攻撃対象はネットワーク機器になりつつあります。

情報処理推進機構(IPA)は組織に向けての注意喚起「VPN機器等に対するORB(Operational Relay Box:攻撃の中継拠点)化を伴うネットワーク貫通型攻撃のおそれについて」を公開しました。真っ先に狙われるVPN機器などを乗っ取られないよう、しっかりとメンテナンスして運用を強化しましょうというものです。

組織では特にシェアの大きいネットワーク機器のOSが狙われており、適切なアップデートをしていなければ、あっさりと陥落し「攻撃の中継拠点」として乗っ取られる可能性があります。VPN機能に脆弱性が残る製品も多く、度々話題になっていたことをご存じの方も多いでしょう。

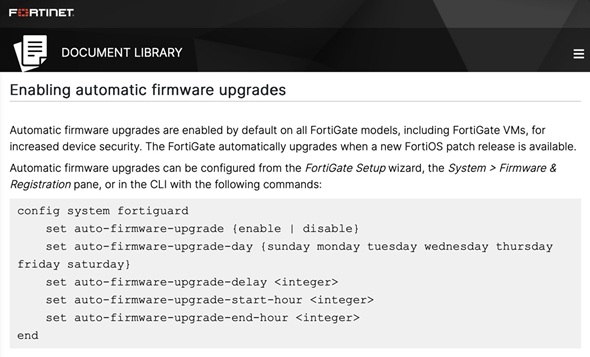

非常に気になっていたFortinet製品については、最近になって脆弱性が多発していた「SSL-VPN」機能を「IPSec VPN」に変更するようアナウンスがあっただけでなく、デフォルトで自動アップデート機能がオンになるという話もあります。セキュリティ視点では致し方なしとは思いますが、ネットワークエンジニア視点であると真っ先にオフにする機能であるようにも感じます。非常に難しい問題です。

かつては、Webブラウザにおいても重大な脆弱性が報告されていました。現在は、著名なWebブラウザの多くは、自動アップデート機能を有しています。そのため、定期的にアプリを再起動するだけで、最新の(脆弱性のない)Webブラウザが利用できるようになりました。

当初は反発も大きかった機能ですが、今ではアップデートされていることに気が付かない人も多いかもしれません。そのため1日に1回は再起動することをお勧めします。ネットワーク機器で同じことは難しいかもしれませんが、IPAの資料では対策として「迅速なパッチ適用・機器の更新」や「体制整備と訓練」を推奨しています。

アップグレードができない場合は、「公開設定の最小化」といった基本を守ると同時に、突破された時に備え「可視化・監視の強化」や「多層防御の実装」といった対策を強化する必要があります。決して「ネットワーク機器何てアップグレードできるわけないじゃん」と言い訳をせず、周りの状況を見て「どんな企業も被害に遭っている」前提で、自社を守ることを考えてください。

家庭用ルーターを守る8つの対策を怠らないようにしよう

この組織向け注意喚起と同時に、ほぼ同内容、同程度の重要性を持った“個人向け”の注意喚起が出されていることにも注目してほしいです。

実は内容は大きく変わりません。組織向けでは確かにVPN機能が狙われていますが、個人向けの注意喚起では、家庭内にあるインターネット接続機能を持ったデバイスいわゆる“IoT”とされるような、映像を見るためのセットトップボックスをはじめ、Webカメラやスマート家電などが含まれています。今後は自動車なども入るかもしれません。

特に気を付けたいのは常に電源がオンになっており、有線/無線で常にインターネットにつながる機器です。その性能は問いません。こういった機器は攻撃対象になる資産であり、常につながる機器を攻撃に悪用できることは、常にマルウェアを動かし続けられるものとして認識されます。

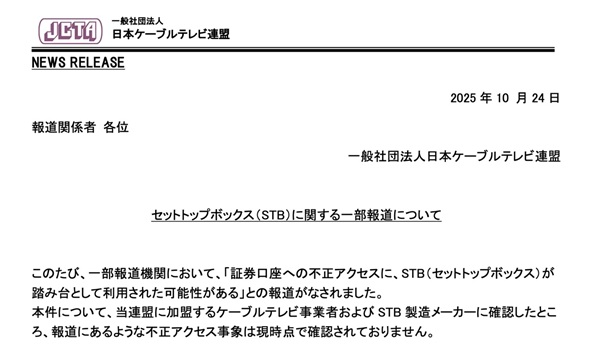

IPAの注意喚起が公開される前後、そのやり玉として挙げられたのはケーブルテレビのセットトップボックスでした。これを受けて日本ケーブルテレビ連盟は「現時点では不正アクセスは確認できていない」と述べています。

筆者は広く薄く攻撃が仕掛けられた結果、恐らく古い端末など、ピンポイントで「攻撃の中継拠点」にされているのではないかと推察しています。しかし問題は、その端末をつかみにくいこと。政府は以前から、総務省と国立研究開発法人情報通信研究機構(NICT)、プロバイダーが協力して「NOTICE(National Operation Towards IoT Clean Environment)」というプロジェクトを進めており、インターネットからマルウェアに感染したであろう機器をスキャンし、プロバイダーを通じ利用者に注意喚起をしています。

そのため筆者個人としても、日本ケーブルテレビ連盟の言うように目立つ被害はそれほど多くないものと推測しています。もしそのような端末があっても、指摘をする仕組みはあるため、プロバイダーから何らかの連絡があった場合は、適切に対応してください。また、最近は家庭/組織を問わず運用されている、設定が脆弱な「Webカメラ」の問題が指摘されています。単純なID/パスワードで外部からのぞかれないよう、しっかりとセキュリティ対策を考えましょう。セキュリティ対策ができない古いWebカメラは使用しない方がいいかもしれません。

この他、IPAは家庭用ルーターについても、定期的に注意喚起を出しています。「IPA NEWS Vol.70」では、下記の8つの対策、特に1〜4を守ることを推奨しています。

- 製品購入後、パスワードなどセキュリティの設定を変更する

- 製品メーカーのWebサイトを確認して定期的にアップデートする

- セキュリティのサポートが終了した製品は利用しない

- 製品を定期的に再起動する

- パスワード以外に、提供されたセキュリティ機能を使用する

- 不慮の事故に備えて、バックアップや設定内容の記録を取る

- 使わなくなった製品は、インターネットから切り離す

- 製品を廃棄する場合には購入時の状態に戻す

特に家庭用ルーターは運用後放置されることが多く、確かに不正アクセスの温床になりやすいです。確実に「自動アップデート機能がオンになり、それが有効に機能している」ことを確認しつつ、「製品を定期的に再起動する」よう、心掛けてみてください。

ネットワーク機器は組織も家庭も、ある程度「耐用年数」を意識し、セキュリティ強化の意味で最新の製品に買い替える必要があります。ところで皆さんの家庭のルーターはいつから稼働しているでしょうか。そろそろ替え時かもしれませんよ。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。 Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

Teamsに新機能「外部メールチャット」 利便性の一方でセキュリティリスクも

MicrosoftはTeamsに外部の人物と直接チャットを開始できる新機能を搭載すると発表した。Teamsを利用していない相手にもチャットの招待を送信できる。しかしこの機能にはセキュリティ懸念が指摘されている。 攻撃者にチャンス到来? パスキーを脅かすのは誰だ

攻撃者にチャンス到来? パスキーを脅かすのは誰だ

パスワードに代わる安全な認証手段として注目を集めているパスキー。普及が期待されているこの技術は本当に素晴らしいものですが、そこにはあるリスクが存在します。「X」が発表した“要請”からそれをひもときましょう。 脅威グループ「Qilin」の手口を調査 侵入からランサムウェア実行までに迫った

脅威グループ「Qilin」の手口を調査 侵入からランサムウェア実行までに迫った

Cisco Talosは、アサヒGHDに攻撃を仕掛けたと主張しているランサムウェアグループ「Qilin」の攻撃手法を詳細に分析した結果を公開した。システムへの侵入からランサムウェアの実行までどのような手法を駆使しているかを詳述している。

関連リンク

- サイバー空間をめぐる脅威の情勢等|警察庁Webサイト

- 情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

- VPN機器等に対するORB(Operational Relay Box)化を伴うネットワーク貫通型攻撃のおそれについて | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

- Enabling automatic firmware upgrades(Fortinet)

- 家庭用ルータ・IoTルータ等、ネットワーク境界のORB(Operational Relay Box)化のおそれについて | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

- 日本ケーブルテレビ連盟のリリース

- ウェブカメラやルータが乗っ取られる?IoT機器のセキュリティ対策は万全ですか? | 政府広報オンライン

- NOTICE | みんなで守る、IoT。

- IPA NEWS Vol.70(2025年1月号) | IPAについて | IPA 独立行政法人 情報処理推進機構