サイバー攻撃よりシンプルな脅威 北大で起きた“アナログ侵入”の教訓:半径300メートルのIT

「また情報漏えいか」と思った人ほど見過ごしてはいけないインシデントが起きました。なんと犯行はネット経由ではなく“目の前のPCを直接操作された”という極めてアナログな手口。原因を踏まえつつ教訓を探しましょう。

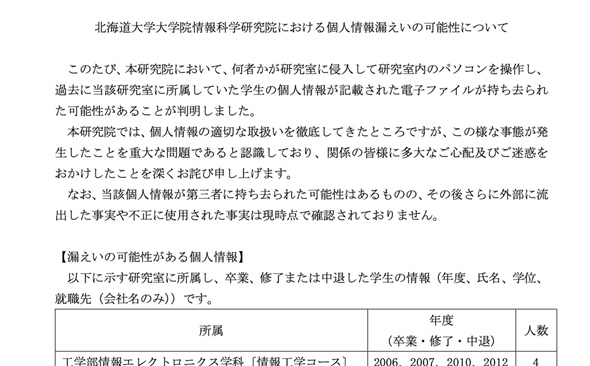

北海道大学大学院は2025年12月2日、個人情報漏えいの可能性に関する報告書を公開しました。個人情報漏えいだけでは報道もあまりされなくなっており、私たちも慣れてしまったのかもしれません。しかし今回のケースは大変シンプルかつ繰り返し周知していかなければならないポイントが含まれているので紹介していきましょう。

ぜひ、本稿をお読みの皆さんもこのインシデントを無駄にしないために、読み終わったら“あること”を心掛けていただきたいと思います。

情報漏えいを防ぎたいなら“クセ”にすべきこと

今回の個人情報漏えいの可能性は、フィッシングでもマルウェアでもインフォスティーラーでもなく、内容としては非常にシンプルなものです。しかし、これを笑える人はほとんどいないはずのある原因が含まれています。

公開された報告書によると、同インシデントは「何者かが研究室に侵入して研究室内のPCを操作し、過去に当該研究室に所属していた学生の個人情報が記載された電子ファイルが持ち去られた可能性がある」という内容でした。つまり犯人はネットワーク経由ではなく直接端末を操作して、情報を抜き取ったと考えられます。

本件は「大学」という、やや特殊な場所で発生したインシデントです。恐らく研究室であっても入退場は自由であり、鍵もかけられていない環境であると推察します。しかしこのインシデントは多くの学びがあるはずです。

まず何より、皆さんにPCやスマートフォンに設定してほしいのは離席時に操作されないように「画面をロック」することです。「Windows」や「macOS」も、一定時間操作されないと自動的にロックがかかる設定があります。これを短くすればいいと言いたいところですが、むしろ離席時には必ず、ショートカットキーで明示的にロックをかけるクセをつけてほしいと思います。

Windowsであれば「Windowsキー+L」が、macOSであれば「Command+Ctrl+Q」が、明示的なロックのショートカットキーです。ノートPCであれば、ディスプレイを閉じると即座にロックする設定にすべきでしょう。「頻繁にロックをかけるので解除が面倒」という方は、次からは指紋認証や(「Windows Hello」対応でIRを使用した)顔認証機能が追加された製品を選んでください。

肌身離さず持っているはずのスマートフォンも、基本的にはすぐにロックをかけられるように設定し、触っていないときにはロックしている状態であることを心掛けましょう。基本的にはこれらの設定をすることで、第三者が離席時に勝手に操作するリスクを減らせるはずです。

基本のキだけに“スッポリ”抜けていることもしばしば

さらにいえば「ソーシャルエンジニアリング」という手法を忘れず、常にそのリスクがあることを意識してほしいと思います。

ソーシャルエンジニアリングはネットワークの脆弱(ぜいじゃく)性を突く技術的な攻撃ではなく、心理的な隙や行動のミスにつけ込んで情報を盗む手口の総称です。人間の「心の隙」を狙う、アナログな手口といえるでしょう。例えばスマートフォンを後ろからのぞき、PIN番号やロック解除パターンを盗み見る「ショルダーハック」や、それこそ「ごみ箱あさり」もソーシャルエンジニアリングの手法です。さまざまなサイバー攻撃手法がありますが、ソーシャルエンジニアリングの方がより簡単で、さらに効果が高い場合もあります。

その意味で言えば、上記のようなロックの設定だけでなく、「PCに貼られた付箋にパスワードが書いてありませんか?」や「カフェや新幹線の中でWeb会議をして、周りに全て聞かれていませんか?」「在宅勤務でweb会議をしているから安心と思っていたら、スマートスピーカーが全部聴いていた」なんていうことも、ソーシャルエンジニアリング的な視点で考える必要があります。加えて、ホワイトボードの消し忘れ、物理のノートを置き忘れなど、これらはITに限らず、気を付けなければならないことだといえるでしょう。

問題はこれらが基本中の基本であり、ランサムウェア対策やフィッシング対策に注力するあまり、こういった対策が“スッポリ”と抜けてしまう可能性があることです。筆者も今回のインシデント報告を読んでいて、そう言えば最近これらの話題を取り上げられていないと反省していました。

取材で大きな企業の受付を通ると、基本的には社員専用のエレベーターの内部にはよく「エレベーター内での会話は控えましょう」と書かれています。特に日本の大企業、特に製造業のオフィスでよく見るように思えます。その意味では、日本の企業はこういったアナログな手法のセキュリティには強いような気もしていますね。

“アナログな対策”にだって確かに効果はある

今回の報告書は非常に学びがあり、セキュリティ意識をもう一度引き締める、大変いい内容でした。このインシデントを無駄にしないことが、報告してくれた組織への最大の恩返しになると思います。報告することがプラスになる社会になると良いですね。

そして今回、とても素晴らしいと思ったのは、同インシデントが発覚するきっかけとして、「同研究室に所属する学生が発見して問いただした」と述べられている点です。これも多くの製造業の現場で見るものとして「声掛け運動」というような、社内に見かけない人がいたらすぐに声をかけるという話があります。それがしっかり、大学内でも機能していたことが、この報告書には書かれています。

多くのオフィスでは、同様の試みをしているはずです。オフィスであればゲートにロックがかかっているのでそう簡単には入ってこられないと考えつつも、共連れやメンテナンス事業者を装った入室ができてしまうところも多いはずです。その意味では、企業のオフィスも決して人ごとではありません。

この他、最近では「内部犯行」という、あまり考えたくないことも目を光らせなければなりません。内部犯行の芽をつむには、やはり従業員全員が「離席には必ずロック」といった、ソーシャルエンジニアリング対策を考える必要があります。特に日本企業では、役職者ほどアカウントの権限が大きいこともあり、そういう人の端末こそ、必ずロックを施さなければなりません。

その意味でも、ぜひ皆さんも北海道大学の事案をチェックし、「自社でこれが起きたらどうなるか?」を考えてみてください。そして、会社のノートPCやスマートフォンを持つ全ての人が、ソーシャルエンジニアリング対策として何ができるか、たまには思い出していただけるとうれしいです。今、あなたの背後にも誰かが画面を見ているかもしれませんよ……。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサムウェア被害の深刻化を受け、バックアップの実効性が事業継続の要として再び注目されている。ガートナーは形式的な運用だけでなく、復旧力と連携を重視した戦略的見直しが不可欠と警鐘を鳴らしている。 復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

復旧できない「7割の企業」で何が起きている? ランサムウェア被害からの“復旧力”を考える

ランサムウェアが猛威を振るっています。被害を受けた企業のシステム停止はなぜ長引くのでしょうか。侵入を前提とせざるを得ない時代に入った今、企業に求められる“復旧力”の構成要件とは。 「フリーWi-Fiは使うな」 一見真実に思える“安全神話”はもう時代遅れ

「フリーWi-Fiは使うな」 一見真実に思える“安全神話”はもう時代遅れ

「Hacklore」プロジェクトは、いかにも真実かのように語られるが実証性に乏しい安全神話を指す概念「ハックロア(Hacklore)」の見直しを図る書簡を公開した。「公共Wi-Fiの利用回避」など実態に即していない助言に改善策を提案している。 CVSSは「10.0」 ReactとNext.jsにリモートコード実行の脆弱性

CVSSは「10.0」 ReactとNext.jsにリモートコード実行の脆弱性

ReactおよびNext.jsにCVSS 10.0の脆弱性が見つかった。悪用されると認証不要でリモートコード実行が可能になる。多数のアプリケーションや公開サーバに影響する可能性があり、速やかなバージョン更新が求められている。