では,ケーブルで繋がれた通常のネットワークではなく,無線LANの場合はどうだろうか? 今回は内部のネットワークを想定して,無線LANでのパケット盗聴を試してみることにしよう。ここではメルコの「Air Station WLS-L11GW」を利用してネットワークを構築し,パケットの盗聴を行ってみた。

ネットワークの構成は図3のようになっている。

|

図3■無線LANでのネットワーク構成

|

使用した無線LANは,外部からのアクセスを拒否するセキュリティ機能として,暗号化WEP機能(40/128bit)とMACアドレスによる制限が行えるようになっている。もちろん今回もその機能は使用しているが(WEP:128bit,MACアドレスフィルタリング),ここでは外部からではなく,ネットワーク内部からの盗聴を想定している。

ネットワークにある3台のコンピュータのうち1台に,前述したスニッファーをインストールし,ネットワーク上のコンピュータで行われた通信を傍受してみる。

|

図4■ネットワーク盗聴に利用したモデル

|

今回は盗聴の内容をわかりやすくするために,フリーサービスのメールアカウント「itmedia2001@hotpop.com」を作成し,このアカウントでのメール受信を行う。

| 作成したアカウントの内容(POP3アカウント) |

| ユーザ名 |

itmedia2001 |

| パスワード |

hogeghoge |

|

ここでは単純にスニッファとして「SniffIt V.0.3.7 beta」という,フリーソフトウェアのネットワーク管理ツールをLinux上で動作させているが,スニッファはWindowsで動作するもの(dsniffなど)や,Macintoshで動作するもの(EtherPeekなど)などさまざまな種類がある。

ではネットワーク上のコンピュータ(Windows98SE+Outlook Express)でメールの受信を行い,その際に流れるユーザ名,パスワード,メール本文をスニッファで傍受した結果を見てみよう。

|

写真1■SniffItのGUI画面,流れているデータを参照できる

|

スニッファーのログからメール受信を行った際のパスワードを参照してみる。

写真2■スニッファのログから,ユーザーIDとパスワードが分かる

|

リスト1■スニッファのログに残ったデータ

USER itmedia2001

PASS hogehoge

STAT

QUIT

|

ユーザ名とパスワード,どちらも丸見えであることがわかる。またメールの本文も,ここでは本文に「TEST」と一言しか書いてないが,写真3のように参照できる。

|

写真3■メールの本文まですべて参照できてしまう

|

リスト2■スニッファのログに残ったメールの内容

|

HELO 192

MAIL FROM: <itmedia2001@hotpop.com>

RCPT TO: <itmedia200@hotpop.com>

DATA

From: "itmedia" <itmedia2001@hotpop.com>

To: <itmedia200@hotpop.com>

Subject: test

Date: Tue, 30 Oct 2001 11:32:52 +0900

Message-ID: <NFBBLNNBCLECPDNIPGLEEEACCAAA

.itmedia2001@hotpop.com>

MIME-Version: 1.0

Content-Type: text/plain;

charset="iso-2022-jp"

Content-Transfer-Encoding: 7bit

X-Priority: 3 (Normal)

X-MSMail-Priority: Normal

X-Mailer: Microsoft Outlook IMO, Build 9.0.2416 (9.0.2910.0)

Importance: Normal

X-MimeOLE: Produced By Microsoft MimeOLE V4.72.3110.3

test

|

同様にFTPなど,そのほかの通信に使用されるパスワードも,暗号化がなされていないものは傍受することができる。

暗号化したWEP通信でも盗聴可能?

無線LANのWEP(暗号化)に関しては,外部からアクセスポイントへの第三者アクセスを拒否することはできても,内部ネットワークでのパケット盗聴は可能である。逆に言えば「管理の無防備な無線LAN」(MACアドレスによるフィルタリングやWEPを設定せず,ESS-IDは「ANY」など)であれば,外部から無線LANにアクセスし,内部ネットワークの盗聴を行える。この場合,当然ファイヤーウォールなどは役に立たないことになる。

また,WEPに関しても,すでに「AirSnort」などのクラックツールが出てきており,WEPのクラックが可能であるとうたっている。しかし今回は機器の関係で実践できなかったためどれほどの効果があるか,残念ながらここでは述べることができない。「AirSnort」,「WEP Crack」については機会を改めて紹介するつもりだ。

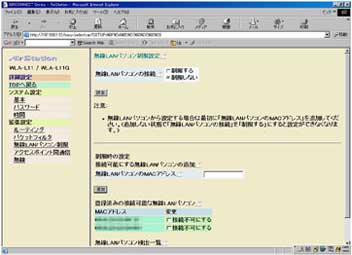

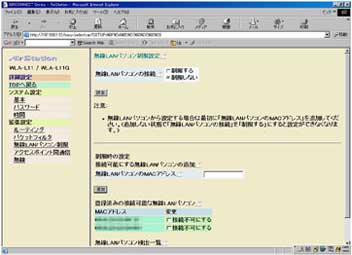

いずれにしても,無線LANを使用しネットワークを構築しているのであれば,ネットワークに接続するコンピュータのMACアドレスを登録し,それ以外からのアクセスポイントへのアクセスは拒否するよう,必ずフィルタリングしておく必要がある。

写真4■ネットワークに接続するコンピュータのMACアドレスを登録し,それ以外からのアクセスポイントへのアクセスは拒否するよう,必ずフィルタリングしておこう

|

|