| ●Postfixの設定 |

PostfixでのDRAC利用設定は,「/etc/postfix/main.cf」で行う。エディタで開き,送信時にDRACデータベースを参照するように設定を変更する(黄色の文字部分)。

|

# vi /etc/postfix/main.cf (前略) myhostname = mail.hogehoge.com mydomain = hogehoge.com mydestination = $myhostname, localhost.$mydomain, $mydomain, mail.$mydomain relay_domains = $mydestination smtpd_recipient_restrictions = permit_mynetworks, check_client_access btree:/etc/mail/dracd, check_relay_domains (後略) |

編集できたらPostfixを再起動し,変更を反映させておく。

| # postfix reload |

| ●動作テスト |

すべての設定が完了し,再起動ができたら動作テストを行う。まず,メールソフトでPOPサーバへアクセスし,下記のようにデータベースが更新されているかを確認する。

|

# db_dump -p /etc/mail/dracd.db VERSION=3 format=print type=btree HEADER=END xxx.xxx.xxx.xxx ←POPアクセスを行ったクライアントのIPアドレス 1021778817 DATA=END |

次に

| # rpc.dracd -i |

としてデータベースを初期化して,Postfixでメールが送信できないかを確認するとともに,ふたたびPOPアクセスしたあとにはメールが送信できるかをテストする。実際のテスト時は知人などに頼んで,外部からテストしてもらうほうがよいだろう。また,IPアドレスが指定した時間で削除されているかの確認を忘れないように行っておこう。

|

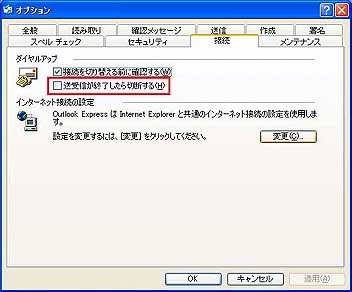

メールソフトのPOP before SMTP設定 ・Outlook Express ・Becky! Internet Mail |

| ●IMAPおよびほかのPOPサーバでの設定について |

今回は解説していないが,IMAPサーバやほかのPOPサーバでDRACを利用する設定については,DRACのWebサイトにある「POP/IMAP Server Modifications」を参照してほしい。ここから各サーバのパッチ類がダウンロードができる。

数回にわたり,SMTPサーバの不正利用対策ついて解説したが,サーバを外部に公開するのであれば,不正利用対策(メールサーバ以外にもプロキシサーバの不正利用などもある)とともに,運営しているサービスのセキュリティホール情報には常に気を配る必要がある。メールサーバやWebサーバは常に外部へ開かれているサービスであるため,重大なセキュリティホールが発見されれば,侵入や破壊などの攻撃だけでなく,踏み台として利用されて,ほかのサーバへ攻撃する手段となってしまう可能性がある。必要のないものは停止するか削除しておくことも重要だろう。

[TTS,ITmedia]

| 5/5 |