セキュリティコードは「短期間保持していた」 メタップス不正アクセス問題の経緯を同社に聞く

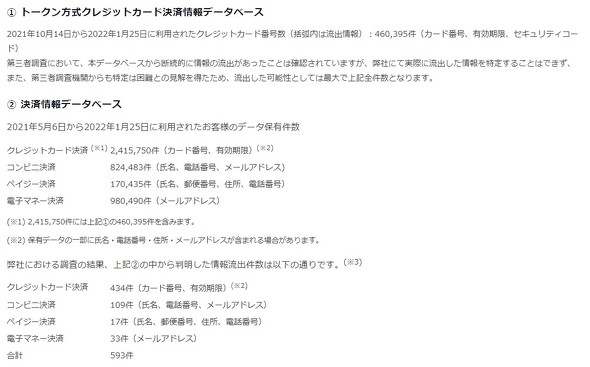

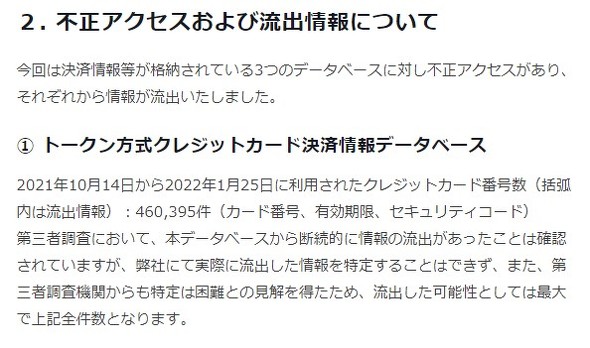

メタップスペイメントで、データの保存が認められていないセキュリティコードを含むカード情報が流出した可能性がある。保存してはいけないはずのデータがなぜ流出したのか、メタップスペイメントに聞いた。

クレジットカード決済基盤を提供するメタップスペイメント(東京都港区)で、セキュリティコードを含むカード情報が流出した可能性のある問題に関して、ネットで「保存してはいけないはずのデータを保存していたのか?」との疑問が挙がっている。流出の経緯についてメタップスペイメントに聞いた。

クレジットカード業界向けの情報セキュリティ基準「PCI DSS」では、セキュリティコードを含む「機密認証データ」について、カードの承認処理後は暗号化していても保存してはならないと定められている。

メタップスペイメントでは「承認処理の際、データベースにセキュリティコードを短期間保持していた」という。攻撃者は、システム侵入時の直前に決済で使われた暗号化されたセキュリティコードを取得できる状態にあったとみられる。メタップスペイメントによれば、保持期間は非公開だが「長期間保存していた事実はない」としている。

今回の不正アクセスで同社は、データベースを不正操作する「SQLインジェクション」やバックドアの設置などの攻撃を受けていた。そもそも同社ではどのような情報セキュリティ対策を取っていたのか。

一つはPCI DSS認証の取得だ。開発・運用するシステムがPCI DSS基準に準拠しているか調査し、問題が無ければ取得できる。審査方法は、PCI国際協議会が認定した審査機関による「訪問審査」、調査ツールによって脆弱性を調べる「サイトスキャン」、チェックリストを使った「自己問診」がある。

メタップスペイメントは訪問審査と、アプリケーション脆弱性診断を年に1回、ネットワーク脆弱性診断を四半期に1回実施していたという。

同社は再度情報セキュリティ対策を施した上で、2カ月後をめどに再度PCI DSS審査を行う予定。

不正アクセスの調査結果や総務省など関係省庁に提出した書類、メタップスペイメントの決済基盤を使っている企業・団体一覧などの公表予定はない。外部の専門家も含めた再発防止委員会では4月をめどに社内のガバナンス体制や組織体制、社員意識などについてとりまとめを行うとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

メタップス、不正アクセスやられ放題 最大46万件のカード番号やセキュリティコード流出か バックドアやSQLインジェクションの痕跡見つかる

メタップス、不正アクセスやられ放題 最大46万件のカード番号やセキュリティコード流出か バックドアやSQLインジェクションの痕跡見つかる

メタップスペイメントのデータベースから最大で46万件のクレジットカード番号、有効期限、セキュリティコードなどが流出したことが分かった。サーバへの不正ログイン、SQLインジェクション、バックドアの設置などさまざまな攻撃を受けていたという。 クレカ情報流出の恐れで謝罪企業続々 AKB、公共施設、赤十字、チケットサイトなど メタップス不正アクセス問題

クレカ情報流出の恐れで謝罪企業続々 AKB、公共施設、赤十字、チケットサイトなど メタップス不正アクセス問題

メタップスペイメントが不正アクセスを受け、カード情報最大46万件が流出した可能性のある問題に関連して、AKB48グループや公共施設、日本赤十字社、チケットサイトなどが、「情報流出の可能性がある」としてユーザーに対して謝罪した。 日本赤十字社でクレカ情報最大約5000件流出の可能性 メタップス不正アクセスに巻き込まれ

日本赤十字社でクレカ情報最大約5000件流出の可能性 メタップス不正アクセスに巻き込まれ

日本赤十字社は、寄付の決済で利用されたクレジットカードの情報が最大で5283件流出した可能性があると発表した。クレジットカード基盤を提供するメタップスペイメントへのサイバー攻撃が原因。 日本生命でも最大約1.5万件のカード情報流出か メタップス不正アクセス問題の影響で

日本生命でも最大約1.5万件のカード情報流出か メタップス不正アクセス問題の影響で

メタップスペイメントの不正アクセス問題に関連して、日本生命保険が、最大で約1万5000人分のクレジットカード情報が流出した可能性があると発表した。