サイバー攻撃からスマートメーターシステムをどう守るのか:「電力」に迫るサイバーテロの危機(5)(3/4 ページ)

電力自由化やスマートメーター普及など、より効率的な電力供給が進む一方、「サイバーセキュリティ」が電力システムの重要課題になりつつある。本連載では、先行する海外の取り組みを参考にしながら、電力システムにおけるサイバーセキュリティに何が必要かということを解説する。第5回は、スマートメーターシステムのセキュリティ対策例について紹介する。

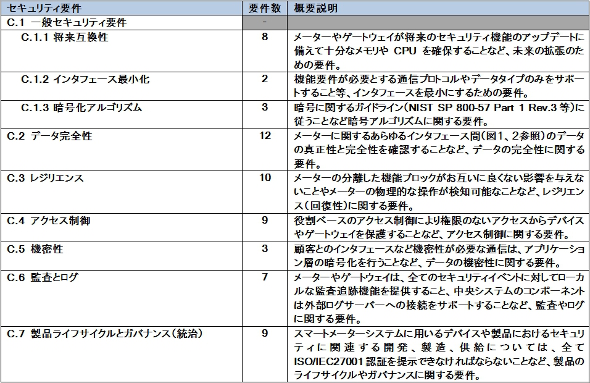

スマートメータシステムのセキュリティ要件詳細

この要件カタログでは、図1、2で定義したシステム全体に対して必要なセキュリティ要件が、C1からC7まで計63個定義されている(図3)。これらは、いわゆる一般の制御システムに対するものではなく、スマートメーターシステムのAルートの構成要素に対して、それを管理する電力会社ではなく、システムを提案するベンダーが行うべきことが定められている。

図3 オーストリアの電力会社(oesterreichs energie)のスマートメーターシステムのセキュリティ要件一覧(クリックで拡大)出典:oesterreichs energie 社のスマートメーターシステムのセキュリティ要件カタログ「End-to-End Security for Smart Metering」をもとに作成

例えば、C.1.1の将来互換性の要件では、スマートメーターやゲートウェイが、今後の脅威の進展に対しても対応できる余地を残すために、メモリやCPUを十分に確保すべきことが示されている。この要件は、簡単にハードウェアの交換ができないスマートメーターやゲートウェイならではの要件といえる。

また、定期的な脅威動向を確認し、それをシステムに反映するという運用が行われているからこそ、このセキュリティ要件が意味をもつため、この電力会社には、定期的にシステムの脆弱性を見直すセキュリティポリシーが存在することが伺える。また、C.1.3の暗号化アルゴリズムでは、米国のNIST※4)の規格を参照するなど、国を問わず、既存のガイドラインを活用している点も興味深い。

※4)NIST(National Institute of Standards and Technology 米国国立標準技術研究所):米国の産業競争力を高める目的で、科学技術分野における計測、標準、産業技術に関する研究を行う機関

Copyright © ITmedia, Inc. All Rights Reserved.