| エンタープライズ:ニュース | 2003/07/03 16:22:00 更新 |

能動的なソリューションに変化しつつあるIDS

セキュリティブースで展示されているIDSソリューションは、これまでの受動的な性格から能動的なものへと変化しつつある様子が見て取れる。

開催中のNetWorld+Interop 2003 Tokyoにあるセキュリティブースでは、IDS(Intrusion Detection System)に関するソリューションを提供しているベンダーがいくつか存在している。

これまでIDSというと、事後対処的な捉え方をされてきたことが多かった。とくに未知の攻撃については、シグネチャの更新頻度の問題で、後手に回ってしまうことが、そのイメージを持たれる一因となっているように思われる。これを解決するために、プロトコル異常の検知や、IDS同士で情報を直接共有し、動的に対策を行うような方法も検討されているが、いまだ有効な解決には至っていない。いずれにせよ、未知攻撃に対する対処法が確立していないため、後手に回るのは避けられないのだ。

また、既知の攻撃であっても、ネットワーク型と呼ばれるタイプのIDSでは、ネットワーク帯域の拡大に伴うパケット量の増大が、その処理可能なレベルを超えてしまい、十分な防御策とならない問題があった。IDSを導入する目的が、常時ネットワークを監視して、不正あるいは攻撃と考えられる事象を検知することであるならば、監視パケットの取りこぼしは致命的な問題となってしまう。この問題は、ひいてはIDSの信頼性そのものに関係しているので、各社とも、誤検知率の改善と帯域幅拡大への対応が急務となっている。

しかし、今回展示されている製品は、その状態を少しでも改善し、かつ攻撃と被害に関する情報を収集するための手段がいろいろと紹介されている。たとえば、シマンテックでは8月に発売予定のIDSソフトウェア(同社は脅威管理システムとしている)「Symantec ManHunt 3.0」を展示していた。

この製品では、これまでのIDSの機能に加え、未知の攻撃に対してはSnort形式のルールを用いて、その特徴をシグネチャ化し、センサーをカスタマイズできるという。また、誤検知に関しても、2Gビットの帯域幅で、i-modeなどで使われるようなショートパケットであれば、ほぼ正確に検知できるそうだ。

また新バージョンでは、これまで同社独自の名前をつけていたイベント名を、既知のものであれば一般的な名前に変更する機能や、ローカライズ、GUIの改良など、細かい部分の改良を加えているという。

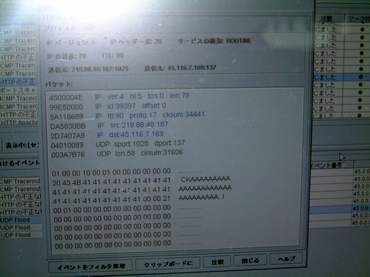

なお、当日のデモでは、ポート137に対する未知のアタックが行われていたが、これもしっかり検知しており、思わぬ製品アピールとなっていた。ただし、後のパケット解析で、正常なNETBIOSの可能性が高いと判明した。ワイヤレスLANの環境に大量のWindowsを接続する際にこのような現象が発生するという。

このほか、ノックスのブースでは、シマンテックと同様にRFCとの比較を行うほか、レイヤ2での攻撃を検知、トラフィック異常検知など8種類の検知方法に加え、インラインモードを採用し、定義されたルールに従ってしかるべきアクションを施すというアプライアンス「NetScreen-IDP」を展示していた。同社ではこれをIDP(Intrusion Detection and Prevention)としている。

しかし、未知の攻撃に対して、RFCに準拠しているか否かで検出していては、今後RFCに準拠した攻撃方法が出てきた場合に対応できない。この点については、各社とも検討課題としているようだ。

関連記事関連リンク

[西尾泰三,ITmedia]