| ブラウザ設定の書き換え |

少し古い話ではあるが,アダルトサイトに関わらず,以前いくつかのサイトで使われていたのが,Internet Explorerのスタートページの設定書き換えだ。「ブラウザがハイジャックされる?」で紹介されている「JS.Seeker」などは,Internet Explorerのセキュリティホールを利用し,Webサイトを閲覧したInternet Explorerのスタートページを書き換える。これらは「Microsoft VM による ActiveX コンポーネントの制御」 の脆弱性に対する対策」により修正されており,Internet Explorerにパッチをあてるか,Internet Explorerをバージョンアップをしておくことで回避できる。もし,ブラウザのスタートページが自分の設定したものから変更されているのであれば,

「HKEY_CURRENT_USER\Software\Microsoft

\Internet Explorer\Main\」を参照して,

「Start Page」の値など,書き換えられた部分を元に戻そう。

写真8■ブラウザのスタートページが自分の設定したものから変更されているのであれば,「HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main\」を参照して,「Start Page」の値など,書き換えられた部分を元に戻そう |

また,「HKEY_CURRENT_USER\Software

\PolicInternet Explorers\Microsoft\InternetExplorer

\Restrictions」に「NoBrowserOptions = "1"」とあればこれを削除する。これがあると,インターネットオプションでスタートアップを変更しても,再起動したら元の状態に戻ってしまうためだ。この値を削除して,改めてインターネットオプションでスタートアップを元に戻すようにしよう。なお,JS.Seekerの詳しい情報はシマンテックやトレンドマイクロのサイトに掲載されているほか,同様な不正JavaスクリプトであるJS_EXCEPTION.A(トレンドマイクロのWebサイト)も参考にしてほしい。

|

|

| ブラウザクラッシャーの実態 |

Webページや掲示板などでアダルト系の甘い言葉でユーザーを誘い,そのURLを訪れるとブラウザやシステムがクラッシュするといった攻撃を「ブラウザクラッシャー」と呼んでいる。いたずら半分のものから悪意を持つものまでさまざまだが,いずれにしてもこういった誘いに乗らないよう気をつける必要がある。

非常に単純な例ではあるが,HTML中に

| <img src="file:///a|hoge1.gif"> <img src="file:///a|hoge2.gif"> |

と記述しておけば,ブラウザを読み込むとAドライブ(通常はフロッピーディスクドライブ)に存在しないファイル「hoge1.gif」,「hoge2.gif」を探しにいく。これをhoge1.gif〜hoge1000.gifなどと大量に記述しておくわけだ。筆者のサイトでこのテストが行えるようにしておいたので,自分の利用しているブラウザが対策済みか試してみたい方は,ここをクリックしてみよう。また,同様に「<img src="mailto:X">」などと記述すれば,メールソフトに大量の新規メールを開かせることができる。

ほかにもウィンドウやアラートを開き続ける無限ループや,古いものでは「file:///c|/con/con」と記述することで,Windows9xは存在しないファイルを探しにいき,OSをクラッシュさせる「concon」攻撃などがある(もちろんこれはすでに対策済みだ)。

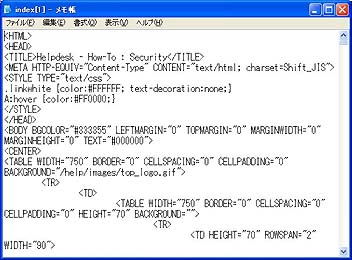

こういった攻撃を回避するには,前述したようにWeb上での怪しい誘いに乗らないことも大切だが,どうしても参照したい場合は,事前に接続先のHTMLソースを閲覧してみるという手もある。たとえばブラウザのURLに「view-source:(URL)」と記入すれば,事前にHTMLソースを見ることができる。

写真10■たとえば「view-source: http://www.itmedia.co.jp/help/howto/security/index.html」と入力してみよう。別ウィンドウが起動して,ソースが表示される |

| 3/4 |