| エンタープライズ:特集 | 2003/07/14 13:49:00 更新 |

N+I NETWORK Guide 2003年3月号より転載

RADIUSの仕組みと構築のポイント――第2部:RADIUSを使ったシステム構築のポイント (2/6)

| 802.1x/EAP-TLSにおける企業内無線LANの構築 |

それでは、実際にEAP-TLS認証方式を利用した社内無線LANの構築について解説していこう。

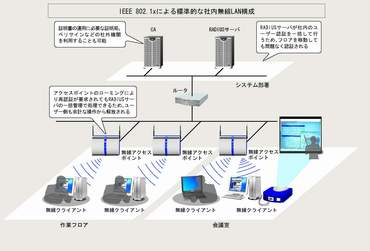

まず今回のネットワーク構成は図5のようになる。システム管理部署にCA(証明局)とRADIUSサーバが設置され、会議室および社内の作業フロアそれぞれに無線アクセスポイントを設置、ユーザーはそのどちらからもネットワークを利用できる構成になっている。ネットワークが大きくなり同一のサブネットに収容できない場合にはDHCPやmobile IPなどを利用する必要があるが、今回は無線LAN認証に焦点を置くため構成をシンプルにしている。

このシステムを構築するにあたり、いくつかのチェックポイントがある。

まず最初に、冒頭でも述べた「各機器のEAP-TLS対応を確認」がある。RADI USサーバ、無線アクセスポイント、ユーザー端末(クライアントPC)すべてがEAP-TLS認証に対応しているかを確認する。一から構築する場合はそれほど難しくないチェックポイントだが、すでに局所的に無線LANを導入していたケースでは、それぞれの無線アクセスポイントについてあらためて確認しなくてはならない。当然、EAP-TLS認証に対応していなければ利用できないので交換する必要があるが、機種によってはファームウエアのアップデートなどで対応可能なこともある。

そして、EAP-TLS認証の要である証明書を運用するため、「認証機関であるCAの設置」が必要だ。このCAはベリサインなど公共の認証機関を用いてもよいが、今回は社内のネットワークにおけるセキュリティ確保で十分という判断により、社内で独自にCAを立てることとする。このCAは認証の要であるため、ネットワーク経由だけでなく、物理的にもCAの動いているサーバに対するアクセスを厳重に管理する必要がある。

なお、ここで紹介する設定例では、Windows XP以外はそれぞれ独自のソフトウェアを用いたものであり、インタフェースも製品ごとに異なることに注意してほしい。だが、どのベンダー製品でも、EAP-TLS関連の設定は基本的に同じはずである。

●RADIUSサーバのEAP-TLS設定RADIUSサーバ製品も、最近の流れに合わせてWebブラウザを利用して設定管理を行うものが多い。今回利用するRADIUSサーバ、「Mobilink-500/RD」もその1つだ。

ここでは、RADIUSサーバとしての基本的なネットワーク設定は終わったものとし、EAP-TLS認証に関する設定を解説していこう。

- 無線アクセスポイントの登録

無線アクセスポイントのホスト名、IPアドレス、認証キーなどを入力する。認証キーはRADIUSサーバと無線アクセスポイントの間の認証に利用されるものなので、無線アクセスポイント側でも同じ認証キーを登録する必要がある。

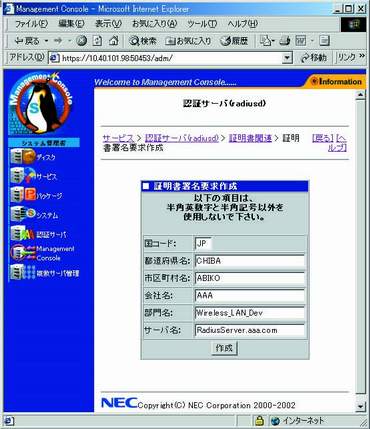

- RADIUSサーバの証明書登録

EAP-TLSを利用するために、CAによって発行された証明書をRADIUSサーバに登録する。今回はRADIUSサーバ側で証明書署名要求を作成してCA署名し発行された署名済みの証明書をRADIUSサーバに登録するという手順を踏んでいるが(画面2)、証明書署名要求を作成せずに、直接CAに署名情報を入力しで証明書を発行することも可能である。

RADIUSサーバの証明書のほかにCAの証明書、失効リストも取得してRADIUSサーバに登録する必要がある。

- ユーザー情報の登録

無線LANを利用するユーザー情報をRADIUSサーバに登録する必要がある。

ユーザー名を入力したあと、EAP認証タイプで「TLS」をチェックする。EAP-TLSでは認証ではパスワードを使わないため、パスワード覧に入力する必要はない。

●無線アクセスポイントの設定今回利用したNECの無線アクセスポイントには、複数のアクセスポイントを一括管理/設定するためのEMS(Element Management System)がある。このような複数アクセスポイントの管理ツールは、小規模ネットワークではその便利さを実感できないが、アクセスポイントが増えるに従ってその真価を発揮する。

直接無線アクセスポイントを設定することもできるが、今回はEMS管理ツールを使った無線アクセスポイント設定を行ってみよう。

- 無線アクセスポイントの基本設定

まずは、無線アクセスポイントにIPアドレスやゲートウェイなどのネットワーク基本情報を設定する。

そして無線アクセスポイントが利用する周波数も設定する。無線アクセスポイントが隣接していると、周波数が同じだったり近い周波数を使っていたりすると干渉が起きてうまく通信できなくなることが多い。このような場合は、利用する周波数を3〜4つずらしたほうがよい。

SSIDはユーザーがアクセスポイントを選択するときに表示される名称でもある。ただし、SSIDには会社名/部門名などを利用すべきではない。それは、SSIDは認証前に表示される情報であるため、悪意のあるユーザーなどに必要以上の情報を与えることになるからだ。

- RADIUSサーバの設定

認証処理を任せるRADIUSサーバについて、IPアドレスなどの情報を登録する。このとき、認証キー欄に設定するものはRADIUSサーバに設定したものと同じでなければならない。

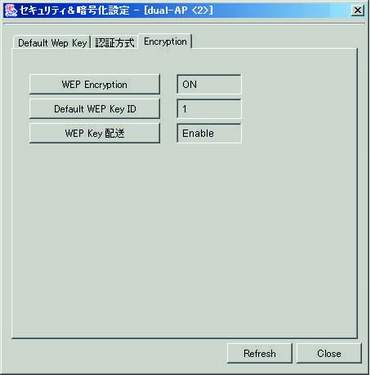

- WEPキーの設定

無線通信にWEPキーを設定してあるならば、EAP-TLSによるWEPキーの配信を待たずに最初から無線LAN区間を暗号化できる。このとき、WEPキーが無線アクセスポイントとクライアント間で異なっていてもEAP-TLS認証を開始できる「Open System」と、WEPキーが異なっていると通信できずにEAP-TLS認証を開始することもできない「Shared system」を選択できる。

また、WEPキー配送設定があれば有効にしておく。これはEAP-TLS認証では、無線アクセスポイントからクライアントに向けてWEPキーを定期的に配送するためである(画面3)。

今回は、クライアントにWindows XP SP1を利用する。SP1を適用していないWindows XPでは多少画面が異なるので注意してほしい。ただし、設定項目そのものは同じだ。

デフォルトでEAP-TLS認証をサポートしているOSは現在Windows XPのみであり、他のOSを利用する場合には接続用のソフトウェアを別にインストールする必要がある。

- クライアント証明書の取得

まずは、クライアントの証明書をCAから取得する。CAとしてWindows 2000 Serverの認証機関機能を利用する場合は、必要な情報を入力して証明書を発行してもらう(画面4)。

- CA証明書/失効リストの取得

クライアントにCAの証明書と失効リストをインストールする。CAの証明書は、TLSのセッションでサーバの証明書を検証するために利用される。

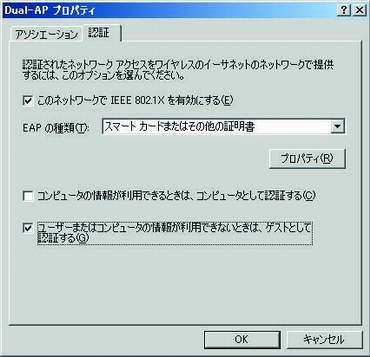

- アクセスポイントのプロパティ入力

Windows XP上にある「ワイヤレスネットワーク接続」からプロパティで表示される「利用できるネットワークの一覧」の中には、先に設定したアクセスポイントが含まれているはずである。これを選択して「構成」ボタンを押すと画面4が表示される。ここで「このネットワークでIEEE 802.1xを有効にする」をチェックし、プルダウンメニューから「スマートカードまたはその他の証明書」を選択する。

このプロパティを選択して表示される画面で「データの暗号化とキーは自動的に提供される」をチェックする。これは、EAP-TLS認証により自動的に配布されるWEPキーを使い、無線通信の暗号化を行うことを指定している。また、認証タブを選択し、その中の「コンピュータの証明書を使う」がチェックされていることも確認しておく。

●接続の確認ここまでの設定を終了し、ネットワーク接続中の「ワイヤレスネットワーク」を選択してこれを有効にすることで、自動的にEAP-TLSの認証が行われ、暗号化された安全な無線LAN上での通信が可能となる。正常にEAP-TLSの認証が行われたあとは、ワイヤレスネットワーク接続のステータスが認証成功となっているので確認しよう(画面5)。

[向山繁喜(NECネットワークス), 柿島真治(情報技術ネットワーク),N+I NETWORK Guide]