| エンタープライズ:特集 | 2003/07/14 13:49:00 更新 |

N+I NETWORK Guide 2003年3月号より転載

RADIUSの仕組みと構築のポイント――第2部:RADIUSを使ったシステム構築のポイント (3/6)

| 代表的なトラブルと解決法 |

802.1xとEAP-TLSを使った無線LAN認証は、証明書を扱うこともあって通信不具合の原因を見つけにくい。ここでは、EAP-TLS認証利用時の典型的な設定ミスやトラブルを紹介しよう。トラブル解決の助けになれば幸いだ。

- ユーザーの証明書の期限が切れている

証明書には通常有効期限が設定されている。有効期限が切れた証明書では、当然認証に失敗する。CAから証明書の期間更新(再発行)が必要だ。

- ユーザーの証明書が失効している

ユーザーの証明書が失効リストに含まれている場合、認証に失敗する。社内システムでは、ユーザーの異動や退職などによって失効リストを更新する必要があるが、このとき有効なユーザーの証明書を誤って失効リストに含めてしまうと、認証に失敗する。失効リストの管理は慎重に行う必要がある。

- ユーザーの証明書がRADIUSサーバの信頼している証明機関以外から発行されたものである

ユーザーの端末に複数の証明書がインポートされている場合、RADIUSサーバが信頼している証明機関から発行されたものを正しく選択しているかを確認する。

- クライアントにサーバ証明書を発行したCAの証明書がない

EAP-TLS認証では証明書による相互認証を行っている。したがって、ユーザー側からもRADIUSサーバに対して正当な通信相手かどうかを認証している。したがって、クライアントにもCAの証明書が必要になる。

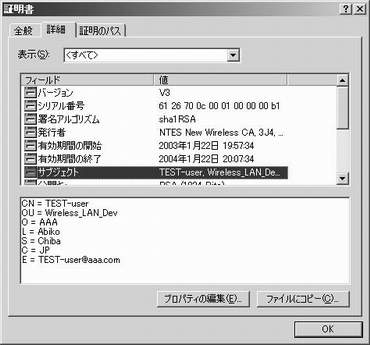

- 証明書のCommon Nameの値が正しいユーザー名でない

Windows XPクライアントにおけるワイヤレスネットワークのプロパティ画面で、認証タグにある「スマートカードまたは他の証明書」のプロパティに「この接続で別のユーザー名を使う」というチェックボックスがある。ここにチェックが入っていない場合は、自動的に証明書のサブジェクトにあるCN(Common Name)の値がユーザー名として認証に利用される(画面6)。CNとは、証明書発行時に「名前」フィールドに入力した値であり、CNの値として正しいユーザー名が入っていない場合は、ここで認証に失敗するので注意する。

CN値とユーザー名が異なる場合は、上記のチェックを有効にすることで認証時にユーザー名を入力することが可能になる。ただし、RADIUSサーバの仕様や設定によっては、ユーザー名を気にしないものもある。

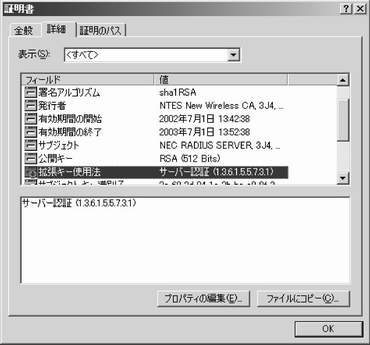

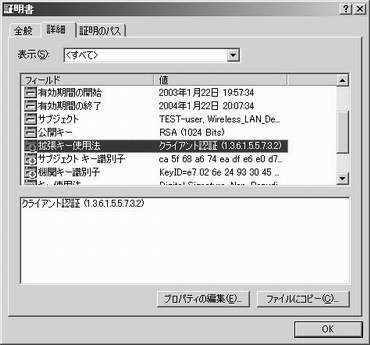

- 証明書の拡張キー使用法

- エクステンションの値が正しくない

証明書のなかには、エクステンションとして「拡張キー使用法(Extended Key Usage)」というフィールドがある。ここには、サーバ/クライアントの証明書それぞれに「サーバ認証」「クライアント認証」の値が入っている必要がある。もしこれらの値が正しく入っていない場合は証明書の発行ミスなので、再度正しい証明書を発行する必要がある(画面7)。

| PART1総括 |

802.1xを使った無線LANの実例を解説したが、設定そのものはそう難しくないことがわかっていただけたと思う。ただし、EAP-TLSによる認証を行う無線LANのセキュリティは、証明書の管理および発行業務をどれだけ厳密に行えるかが鍵となる。

ユーザーIDとパスワードによる認証に比べると、その仕組みが分かりにくいかもしれない。だが単純なWEP暗号化だけで企業内の無線LANを運用するのは危険である。証明書を使った認証であるPKIにあまり詳しくないネットワーク管理者は、これを機会にPKIについて学び、安全な運用を行ってほしい。

[向山繁喜(NECネットワークス), 柿島真治(情報技術ネットワーク),N+I NETWORK Guide]