ニュース

2004/03/08 21:48 更新

マイクロソフト、自虐的演出でセキュリティへの取り組みに決意

マイクロソフトは、同社のセキュリティ戦略を示す「SECURITY SUMMIT 2004」カンファレンスを開催した。マイクロソフトにとっては、耳の痛い顧客の声をビデオで流し、真摯に受け止める態度を示した。

「情報提供をもっと能動的に」「品質という責任を果たしてほしい」「情報は分かりやすくなっても適用の作業自体は変わっていない」「DMZにマイクロソフト製品は使わない設計方針を採っている」――。マイクロソフトは3月8日、同社のセキュリティ戦略を示す「SECURITY SUMMIT 2004」カンファレンスを開催した。マイクロソフトにとっては、耳の痛い「自虐的内容」ともいえる顧客の声をビデオで流し、同社最高セキュリティ責任者の東貴彦執行役は「一つひとつの言葉を大変重く受け止めている」と語気を強めた。

SECURITY SUMMIT 2004は、マイクロソフトが3月9日から全国で順次開始する「セキュアシステムトレーニングツアー」に先駆けて行われたカンファレンス。同社のセキュリティに対する考え方に加えて、セキュリティ新機能などが搭載される「Windows XP Service Pack 2」(Windows XP SP2)や、「Microsoft Baseline Security Analyzer 1.2」(MBSA 1.2)「Software Update Services 2.0」(SUS 2.0)といった無償ツールなど、2004年前半に登場予定の製品も紹介された。

東氏は冒頭、Blasterワームの教訓を振り返る。「アンチウイルス、ファイアウォールで防げるというのは、本当だったのか?」。昨年夏に広まったBlasterは、従来サーバ中心だった防御を見直させ、クライアントPCのパッチ適用を徹底する必要性を教訓として残した。

Blasterが利用したWindowsの脆弱性を修正するパッチはBlasterが広がる1カ月前に提供されていたにもかかわらず、なぜ適用がなされなかったのか。この理由をマイクロソフトでは「環境の変化」と分析する。パッチの提供頻度がシステム管理者の検証のスピード以上だったこと、攻撃側の技術が進んだこと――。

「従来の対策に限界があったのではないか。パッチ適用に関しても環境の変化を認識していなかった」

Blaster後のマイクロソフトの取り組みを振り返った後、企業ユーザーの声として、バンダイ、横河電機、石川島播磨重工といったユーザー企業の赤裸々な要望をあえてビデオで紹介。「一つひとつの言葉を大変重く受け止めている」と東氏。

これに対しマイクロソフトでは、(1)パッチ適用作業の頻度の削減、(2)ガイダンスとトレーニングの提供、(3)パッチおよび適用プロセスの改善、(4)継続的な品質向上、の4つの取り組みで、環境の変化に対応していく。(1)については、すでにパッチのリリースを月単位に変更しており、修正プログラムのテストや展開プロセスの時間を取れるようなものに切り替えた。(2)については、テクノロジーだけでなく、人や組織のセキュリティ、セキュリティプロセスといった「多層防御」の視点からガイダンスやトレーニングを提供していくという。

(3)では、これまで多数存在していたパッチ適応方法を「Microsoft Update」として統合していく予定を具体的に挙げた。また、パッチの展開リスクを削減するため、適用以前に戻せるロールバック機能をすべてのパッチに持たせていくほか、適用時のリブートを極力減らしていくという。

また無償のツールでもパッチ適用プロセスをサポートしていく。パッチ適用状態分析ツールの「MBSA 1.2」、展開ツールとして「SUS 2.0」を紹介。東氏からバトンを受けた最高技術責任者の古川享執行役員の進行で、MBSA 1.2やSUS 2.0のほか、Windows XP SP2の新機能を紹介した。

MBSA 1.2では、最新のセキュリティ情報に基づいて、ドメインやIPアドレスの範囲で複数台のPCのパッチ適用状況を分析できる。日本語インタフェースを強化し、コマンドラインだけでなく、GUIによる利用を可能にした。また、SUS 2.0では、対応製品を拡大し、Windows、Office、SQL Server(MSDE)、Exchange Serverに対応したほか、製品別の配布スケジュールなどを設定できるサブスクリプション機能、グループ化によるターゲッティング、レポート機能といった新機能を加えた。

(4)の品質向上については、Windows Server 2003で既に取り入れている「SD3+C」(Secure by Design/Secure by Default/Secure by Deployment/Communication)と呼ぶ開発フレームワークを今後のすべての製品に取り入れていくという。Windows 2000 Serverに比べて、Windows Server 2003の脆弱性は減っているものの、「まだまだ脆弱性はある。さらに今後も取り組んでいく」(東氏)予定だ。

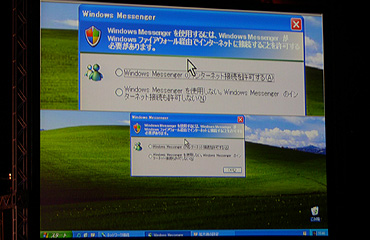

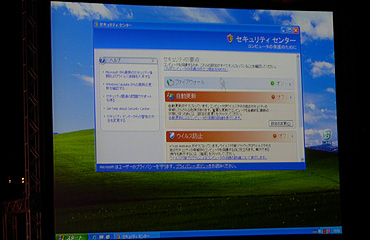

また、Windows XP SP2では、インターネット接続ファイアウォールを機能強化し「Windowsファイアウォール」と変更。アプリケーション単位でパケットの通過許可を与えられるようになる。セキュリティ機能のオン/オフの設定が簡便にできる「セキュリティセンター」と呼ばれる新機能を備えるという。また、これらの機能は、Active Directoryのグループポリシーにより集中管理を行うことができるという。

ほか、2004年下半期には、Windows Server 2003 SP1のリリースも予定されている。

関連リンク

[堀 哲也,ITmedia]

Copyright © ITmedia, Inc. All Rights Reserved.