ランサムウェア対策は「必ずできる」 中堅・中小企業が取るべきVPN運用の現実解:「ウチは大丈夫」という意識を変えよう

中堅・中小企業は、潤沢ではないリソースでランサムウェア攻撃にどう対処すべきか。神戸大学大学院の森井昌克氏とHPE Aruba Networkingの横山晴庸氏が、企業のセキュリティ意識や初期侵入のきっかけとなるVPN運用などの問題点に切り込んだ。

ランサムウェア攻撃が猛威を振るい続け、大企業だけでなく中堅・中小企業にまで被害が拡大している。徳島県つるぎ町立半田病院(以降、半田病院)の事例をはじめ、この攻撃の原因としてよく挙げられるのがVPN機器の脆弱(ぜいじゃく)性だ。

これを受けて、ユーザー企業とベンダーの間で曖昧だったVPNの運用を見直し、脆弱性対策に取り組む機運も高まっている。一方で、IT担当者のリソース不足が著しい中堅・中小企業を中心に、自力での運用は非現実的だという声も上がっている。こうした状況を打開する鍵はあるか。神戸大学大学院の森井昌克氏(教授)と日本ヒューレット・パッカードの横山晴庸氏(Aruba事業統括本部技術統括本部プリセールスコンサルタント。以下、企業名はHPE Aruba Networkingと表記)が、あるべきセキュリティ対策を語った。

半田病院の事例に学ぶ VPN運用のリスクと限界

――最近のランサムウェアの傾向についてお聞かせください。

森井氏 ランサムウェア自体は昔から存在していましたが、この10年ほどで急激に進化し、大きな被害を与えています。特にここ数年はターゲットが広がり、大手企業だけでなく中堅・中小企業や公的機関、病院なども被害を受けるようになりました。

警察庁の調査「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、2024年は222件のランサムウェア被害報告がありました。この数字だけ聞いて、「宝くじ並みに当たらないだろう、自分のところは大丈夫だろう」という勘違いをしている中堅・中小企業もあります。

ただ、これらの数字は警察に届け出のあった件数で、実際の被害は何十倍、何百倍もあると推定されます。ランサムウェアだけが原因ではありませんが、ギリギリでセキュリティを運用していたところに感染が契機となり、倒産の危機に直面したケースまであります。

横山氏 新聞やテレビといった一般メディアでセキュリティ事件が報道されることもあり、IT業界以外の方もランサムウェアを話題にすることが増えました。こうしたこともあって「何らかの手を打たなければならない」という意識が非常に高まっている企業もあると思います。

――中堅・中小企業におけるランサムウェア被害としては、森井氏が報告書の作成に携わった半田病院の事例が有名です。同事例の詳細を教えてください。

森井氏 半田病院は四国のほぼ真ん中にある公立病院です。病床は約180で、いわゆる中堅・中小企業のような規模です。同院は大半の中堅・中小企業と同じように「まさかうちがサイバー攻撃に狙われることはない」と思っていた中で、被害に遭ってしまいました。

いまや多くの病院でMRIやCTといった医療機器がネットワークにつながり、高精細ディスプレイに検査画像を表示して診断します。半田病院もカルテは全て電子化されており、そんな中でサイバー攻撃を受けてしまったので約2カ月にわたって通常診察ができなくなるという非常に大きな被害を受けました。医事会計システムも影響を受けてしまい、診療報酬の請求ができなくなりました。公立病院だったため何とかしのげましたが、これは中堅・中小企業に例えれば収入が途絶え、倒産に直結する事態だったと言えます。

――これほど甚大な被害が生じた原因はどこにあったのでしょうか。

森井氏 やはりサイバー攻撃対策への意識の低さが大きな原因だと思います。意識していなかったというよりも「頼んでいるベンダーが最低限の防御をしているだろう」と思い込んでしまっていたことが問題というのが正確かもしれません。

ログなどの証拠がなくなっていたため確実ではありませんが、半田病院の場合のシステム的な原因は、本来であれば防御の要になるはずだったVPN機器が最初に突破されたことにあります。病院に医療機器やIT設備などを提供していたベンダーもVPNの脆弱性に無関心で、2年以上前に公表されていた脆弱性を放置していました。その脆弱性を悪用されてIDやパスワードが漏えいして外部にリストとして流通していたにもかかわらず対処を怠っていたため、簡単に突破されてしまったのです。

この他、「病院内はインターネットには直接つながっていない閉域網であり、入り口でしっかり守っていれば大丈夫だ」という誤解があったため、せっかく導入していたウイルス対策ソフトやセキュリティ機器もうまく運用できていませんでした。

知見がない企業の多くは、こうしたシステムの運用をどうしてもベンダー任せにしがちです。半田病院も、ベンダーには「セキュリティは大丈夫ですよね」と確認していたそうですが、「大丈夫です」という返事を確たる根拠や説明もなく信用してしまっていました。ある程度ITに関する知識や情報があれば踏み込んだ議論ができ、病院側も「このままではまずい」と気が付けたかもしれません。

そもそもセキュリティ対策は「できるか」「できないか」の2択ではなく、どの企業でも少なからずできることはあるはずです。全く対策を講じないのと、セキュリティ意識を持ってわずかなことでも対策を始めるのでは大きく違います。「できる対策は必ずある」ということをしっかり意識し、考え続けることが大事です。

そのために、どうすれば守れるのかという知識を得ることが大切です。最近はいろいろなサービスがありますから、自力だけではなく外部の力や知恵を借りる方法もあるでしょう。

横山氏 半田病院ではVPNが攻撃の初期侵入口になりました。VPNは在宅勤務などオフィスの外部にいる人たちにアクセスを提供する仕組みですから、インターネットに対して接続経路を開けておく必要があります。これはいわゆる「アタックサーフェス」と呼ばれるものです。

このアタックサーフェスを自分たちで責任を持って運用していかなければリスクにさらされてしまう状態は、半田病院のようにITを本業としない組織にとってハードルが高過ぎるように思います。ITの専門教育を受けた人にとってさえ、安全にシステムを運用するのは大変な仕事です。現状を変えるためにも、「脱VPN」の検討は不可欠と言えます。その上IT人材不足が顕著で必要なエンジニアを自力で確保するのも難しいため、ネットワークやセキュリティ機器は外部の専門ベンダーに管理してもらう仕組みにする方が安全に運用できるでしょう。

――運用に加えて、セキュリティコストを経営層がなかなか「必要な投資」だと理解してくれないという問題もあります。

森井氏 物理世界では、空き巣や泥棒に対して無防備な企業はありませんよね。門を閉じてドアをロックしますし、企業によっては守衛がいてしっかり出入り口を見張り、入退室管理を実施しているところもあります。いまや個人の家庭でさえ警備会社と契約する時代です。

一方でサイバー攻撃に対しては、何もコストをかけず対策しないままでいるのはなぜでしょうか。物理世界に照らし合わせれば「何もしない」というのは、無謀というよりも愚かな行為と言ってもいいかもしれません。

VPNの限界を乗り越え、容易に安全な状態を保てるZTNA

――負担となっているVPN運用の課題を解消し、脱VPNを進めるために有効なセキュリティソリューションにはどのようなものがあるでしょうか。

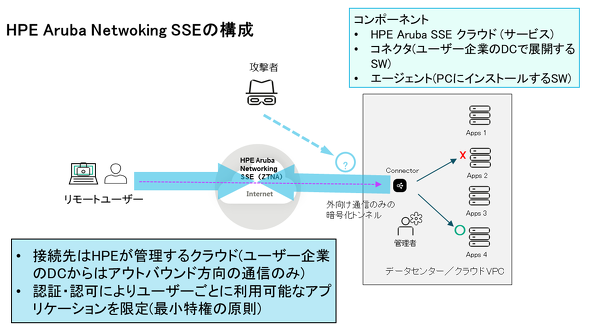

横山氏: その一つが、ゼロトラストネットワークアクセス(ZTNA)です。HPE Aruba Networkingは「Security-first, AI-powered networking」というキーメッセージを掲げ、ゼロトラストセキュリティをビルトインしたネットワークソリューションを提供しています。「HPE Aruba Networking SSE」はそれを構成する製品の一つです。ユーザーの管理下からアタックサーフェスをなくし、HPE Aruba Networkingが管理するクラウドにつなげることで安全なアクセスを確保し、リモートワーク環境を実現します。

脆弱性が判明するとHPE Aruba Networkingがクラウド側で対策するため、ユーザーは何も気にすることなく安全な状態でシステムを利用できます。

――ZTNAとVPNはどう違うのでしょうか。

森井氏 VPNは単なるアクセス手段に過ぎません。ユーザー企業にとっては「誰がどんな権限を持ち、どこにアクセスできるか」という事柄をしっかり把握して制御することが重要であり、認証・認可できることが目的です。

しかし、VPNは認証・認可に関しては大ざっぱです。しっかり認証・認可できる他の手段やシステムがあるのならば、それを導入すればいいのです。

横山氏 ZTNA製品はいろいろありますが、こうしたクラウドベースの製品の中には、契約プランの最小単位が数百人規模になっているものがあります。HPE Aruba Networking SSEは20ユーザーから導入でき、小規模でも利用しやすい点が特徴です。

HPE Aruba Networking SSEはアプリケーションとユーザーをマッチングさせ、「誰がどのアプリケーションにアクセスできるか」を列挙して設定します。このため、「最小特権の原則」を自然と実現できます。

半田病院のケースは閉域網を前提にしていたため、侵入後は攻撃者が内部で自由に動き回り、被害が拡大しました。その点、HPE Aruba Networking SSEは被害が起きやすい海外拠点からのアクセスについても同じルールに基づいて認証・認可を強制できます。

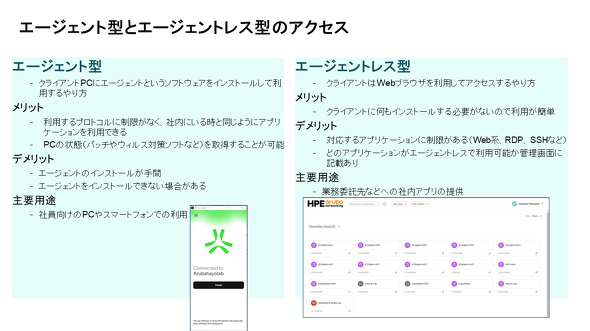

ZTNA製品によっては、クライアントにエージェントソフトウェアをインストールする必要があります。しかし、DXが進む中で社外の人々とコラボレーションしたり、運用を委託したりすることもあるでしょう。他社の従業員の端末にエージェントの導入を強制するのは難しいところがありますが、HPE Aruba Networking SSEはWebブラウザからエージェントレスで利用できます。認証・認可の仕組みも搭載しており、組織外のユーザーにも活用できます。

――こうした選択肢も視野に入れつつ、中堅・中小企業がどのように対策に取り組んでいくべきか、アドバイスをお願いします。

森井氏 まず自社の環境がどうなっており、どういう機器があるのかを自ら調べましょう。そして、「できることは必ずある」という前提で「何ができるのか」を考えてほしいと思います。

自分たちだけでは対策に限界があります。付き合いのあるITベンダーやセキュリティ専業のベンダーに相談することは大事です。ただし「丸投げ」では良い結果は得られません。ベンダーと対等に会話ができる最小限の知識や情報を得た上で、相談することが重要です。

横山氏 自分たちが持っているIT資産をリスト化し、もしそれを損なったらどれくらいのダメージがあるのかを把握するのが第一歩です。まずはやれるところから対策を講じる上で、困り事があればHPEを頼っていただければと思います。

Amazonギフトカードが当たる!アンケート実施中 <本アンケートは終了しました>

本記事に関連して「セキュリティ製品」についてのアンケートを実施しています。回答された方から抽選で10名様にAmazonギフトカード3000円分をプレゼントいたします。ぜひ下記アンケートフォームよりご回答ください。当選発表は発送をもって代えさせていただきます。

ログイン または 会員登録(無料)いただくとアンケートフォームが表示されます。オレンジ色の「アンケートに回答する」ボタンからアンケート回答をお願いいたします。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本ヒューレット・パッカード合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年6月9日

神戸大学大学院の森井昌克氏(教授)

神戸大学大学院の森井昌克氏(教授) HPE Aruba Networkingの横山晴庸氏(技術統括本部プリセールスコンサルタント)

HPE Aruba Networkingの横山晴庸氏(技術統括本部プリセールスコンサルタント)