脱SSL-VPNを実現する5つの選択肢 自社に適した移行先を選ぶには? 専門家が解説:ランサムウェア対策の新潮流

ランサムウェアの脅威が増加する中、SSL-VPNの脆弱性が攻撃者の主要な侵入経路となっている。こうした状況でセキュリティ強化のために「脱SSL-VPN」が注目を集めている。本記事は移行先となる5つの選択肢を紹介し、メリットや導入時のポイントを解説する。

SSL-VPNの管理を任されているセキュリティ担当者やネットワーク担当者の多くが、日々発表される脆弱(ぜいじゃく)性情報に頭を悩ませている。特に人気ベンダーのSSL-VPNは採用が多いが故にサイバー攻撃者に狙われやすい。

ならば他社製品に乗り換えればいいのかというとそうではない。SSL-VPNであればどのベンダーのものでも攻撃される可能性は十分にある。問題の根本を整理して、最も賢い選択は何かを知ることが重要だ。

こうした現状を受け、データセンター事業やVPN製品の販売を展開しているネットワールドは、2025年4月に開催したセミナー「ランサムウェアに狙われる SSL-VPN」で、SSL-VPNからの移行先として考えられる代替ソリューションについて解説した。

SSL-VPNの時点で攻撃対象 ランサムウェアの侵入経路

ランサムウェアはどのようにして組織に侵入するのだろうか。警察庁が2024年3月に発表したレポート「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、約60%が「VPN機器からの侵入」だという。この傾向は米国でも同様で、米国土安全保障省サイバーセキュリティ・インフラセキュリティ庁(CISA)は「リモートアクセス技術、特にSSL-VPNの脆弱性を利用してネットワークに侵入する事例が増加している」と指摘している。

SSL-VPNの脆弱性による被害は増加の一途をたどり、特に人気ベンダーの製品に存在する脆弱性が狙われるケースが多い。ネットワールドの南部勇樹氏(セールスコンサルティング部 マネージャー)は「世界で広く使われているVPN機器が攻撃者のターゲットになっていることは事実」との認識を示し、「注意して見ると、実はSSL-VPN機能を提供する他のベンダーも同様に攻撃の対象になっています。人気製品だけに脆弱性があるのではなく、全てのベンダーがターゲットになっていることをご理解ください」と改めて注意を促した。

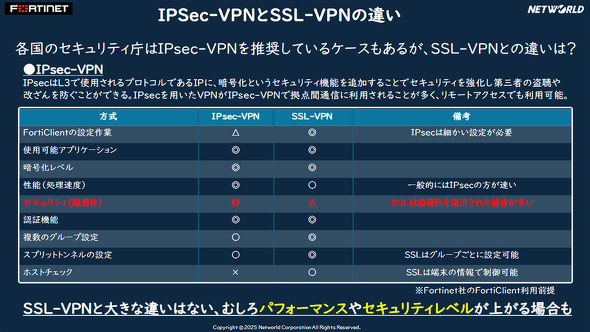

対策のポイントは、脆弱性が目立つベンダー製品の利用をやめるのではなく、よりシンプルに“脱SSL-VPN”を目指すことだ。海外ではまさにその方向で対策が進んでいる。米国の国土安全保障省やCISAはSSL-VPNに関連する脆弱性について警告を出しており、IPsec-VPNやゼロトラストアーキテクチャへの移行を奨励している。ノルウェーでも、ノルウェー国家サイバーセキュリティセンターが同様に脱SSL-VPNを提唱している。

脱SSL-VPNにベストな移行先は何か

脱SSL-VPNの際の移行先としては何が適切なのか。具体的な選択肢について、それぞれの概要と利用者、管理者視点での違いを紹介する。

選択肢1:IPsec-VPN

1つ目のパターンは、ベンダーや各国が推奨するIPsec-VPNの導入だ。

「ポイントはIPsec-VPNのセキュリティレベルの高さです。脆弱性がすでに多数発見されているSSL-VPNに比べてIPsec-VPNへの攻撃はまだ本格化しておらず、見つかっている脆弱性も少数です」と南部氏は説明した。

SSL-VPNは特に2014年から脆弱性問題が取り沙汰されているSSL/TLSプロトコルに依存するため、関連する脆弱性の数も多い。IPsec-VPNはネットワーク層でのエンド・ツー・エンド暗号化、認証の強化、包括的なトラフィック保護が行われ、SSL-VPNよりも強力なセキュリティ対策を提供しているケースが多い。長年の実績があるため運用の成熟度が高く、設定や管理を適切に行えば非常に安定する。

すでに、統合セキュリティソリューション「FortiGate」の管理画面にはIPsec-VPNやゼロトラストネットワークアクセス(ZTNA)を使うようにという案内が出る。

移行後も使用可能なアプリケーションや暗号化レベルに差はなく、処理速度はIPsec-VPNにした方が速くなる場合が多い。課題は、設定作業がSSL-VPNよりも複雑な点くらいだ。ただし、脆弱性が今後も少数であるという意味ではないことは強調しておきたい。

運用面のメリットは、既存の環境下でコストをかけずに使えることだ。「FortiClient」をそのまま利用するため使い勝手に変更はない。

選択肢2:IPsec-VPN+EMS

2つ目のパターンは、IPsec-VPNとFortiClientを一元管理できる「FortiClient EMS」(Fortinet Enterprise Management Server、EMS)の併用だ。

EMSを使えば、IPsec-VPN利用中に攻撃を受けて第三者の侵入を許してアカウント情報を窃取されたとしても、デバイスの情報をチェックしてアクセスをコントロールできる。さらに安全性を高めたいなら、より厳格な運用をダイナミックに行えるこの選択肢が魅力的だ。ユーザーのデバイス設定を一括で変更する機能もあるため、工数の削減にもつながる。

既存ユーザーの使い方に大きな変化はない。管理者側はセキュリティレベルの強化のため、EMSの設定においてエンドポイントプロファイル、ポリシー管理などに加え、他のFortinet製品との連携が必要だ。

選択肢3:VPNとファイアウォールの分離

3つ目のパターンは、これまで1台の機器でカバーしていたVPN機能とファイアウォール機能を複数の機器に分けた構成にすることだ。VPN関連の脆弱性を突かれて不正に操作されたとしても、ファイアウォールが通信をブロックして影響を抑えられる。

選択肢2と同様にEMSと併用する場合は、接続ポリシーを強化できることにも注目だ。利用者にとってはこれまでのパターンと同じく使い方に変更はないが、多段構成になるので機器ごとの設定作業や運用は必要になる。

選択肢4:ZTNA

4つ目のパターンはZTNAの導入だ。ZTNAはVPNに代わる新しいセキュリティアプローチで、ゼロトラストの考え方に基づいて設計されたネットワークアーキテクチャだ。

これまでの境界防御モデルは“壁”で攻撃を防いでいたが、壁を突破されたり内部で問題が起きたりした場合に対応し切れない可能性がある。ゼロトラストモデルは、あらゆる通信を信用せずに監視することでシステムへの侵入を許したとしても追跡して対応する仕組みを構築できる。

SSL-VPN接続の認証は初回接続時のみで、その後は切断するまでいかなる通信も認証や監視を受けない。しかし、ZTNAはセッション単位で認証や認可を都度実行し、ポリシーに基づいて特定のアプリケーションやリソースのみにアクセスを制限する。攻撃者が侵入しても自由に行動できないようにすることで、セキュリティレベルの向上を図る。SSL-VPNを使わずに乗り換えるため、VPNに関連する脆弱性を回避できる点もメリットだ。

ユーザーも直接アプリケーションやリソースにアクセスできるわけではない。ZTNA接続にはEMSも必要なので、ユーザーインタフェースも無償版FortiClientとは異なる。あらゆるアクセスにFortiGateを挟むため、管理者はZTNA導入に伴う事前の検証をしなければならない。だがセキュリティレベルは飛躍的に向上するため、最終的には目指すべき選択肢と言える。

選択肢5:SASE

最後のパターンはSASE(Secure Access Service Edge)だ。

「FortiSASE」はネットワークとセキュリティ機能をクラウドベースで統合的に提供するソリューションだ。クラウドサービスと社内アクセスをSASE経由で接続し、あらゆるアクセスの内容をチェックすることでネットワーク全体のセキュリティポリシーの一元管理やセキュアで柔軟なリモートアクセスを実現する。セキュアな環境とパフォーマンスを維持したままコストと運用負担を削減できるというメリットがある。

ユーザーは有償版FortiClientを引き続き利用できる。管理者は他のFortinet製品と連携させる設定作業が必要だ。

どのパターンが自社に合っているのか

5パターンのどれを選ぶべきかについては、「コスト」「導入負担」「運用負担」「セキュリティ強度」「拡張性」を基準に、状況に応じて段階的に適用するのが望ましい。

IPsec-VPNは導入時の作業が比較的少なく、追加費用も抑えられる。FortiSASEはサブスクリプション形式で運用コストがかかるが運用管理をある程度自動化でき、拠点が増えても対応できる拡張性がある。

セキュリティ強度はIPsec-VPNに変更するだけの状態よりもEMS併用やZTNA、FortiSASEの方が高くしやすい。

組織に適した選択を――協力できるパートナーと共に

これらの選択肢はあくまで一例であり、組織によって最も適したパターンは他にも存在するだろう。脱SSL-VPNのノウハウを持つパートナーと共に歩むことこそが、現状を脱する最適な一歩と言える。

南部氏は「ランサムウェアには識別、防御、検知、対応、復旧に考慮した対策が求められます。脱SSL-VPN以外にも、ネットワールドは多数のソリューションを展開しています。セキュリティ対策全般に対応しているので、興味を持った方はお問い合わせください」と締めくくった。

Amazonギフトカードが当たる!アンケート実施中

本記事に関連して「Fortinet製品」についてのアンケートを実施しています。回答された方の中から抽選で10名様に、Amazonギフトカード(Eメールタイプ)3000円分をプレゼントいたします。当選者には、アイティメディアIDにご登録のメールアドレス宛にギフトをお送りします。当選者発表はギフトの送付をもってご連絡とさせていただきます。ぜひ下記アンケートフォームよりご回答ください。

ログイン または 会員登録(無料)いただくとアンケートフォームが表示されます。オレンジ色の「アンケートに回答する」ボタンからアンケート回答をお願いいたします。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ネットワールド

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2026年4月3日