「“管理者任せ”からの脱却」――利用者が動き出すサイバーハイジーン自律化の方程式:完璧を捨てる勇気が成果を引き寄せる

病気になったら出社や業務を控えさせるように「端末が不健全なら業務利用させない」――「管理者主導でサイバーハイジーン(衛生管理)に取り組み始めるも、成果が得られない」「パッチが未適用、ソフトウェアの脆弱(ぜいじゃく)性を残した端末が稼働し続けており、これを狙うサイバー攻撃の脅威が残っている」こうした課題の裏には「完璧主義のわな」が潜んでいる。原因と解決策について、累計100万台の端末管理を支援してきた専門家が解説。わなを脱して、端末利用者自らがサイバーハイジーンに取り組む「自律的な運用」に至るプロセスを明らかにする。

ランサムウェア攻撃やソフトウェアの脆弱性を狙った攻撃が猛威を振るう中、多くの企業が侵入されることを前提にした対策としてEDR(Endpoint Detection and Response)製品などを導入している。こうした事後対策的なアプローチはもちろん重要だ。しかし攻撃者の侵入を一度でも許してしまうと対応は格段に困難になる。被害の拡大を最小限に抑えるためには、侵入されにくい環境を整えることが欠かせない。それこそがセキュリティ対策の基本原則と言えるだろう。

こうした状況を受けて「サイバーハイジーン」(衛生管理)という考え方に注目が集まっている。サイバーハイジーンとは、パッチ適用やソフトウェアの更新、セキュリティソフトの適切な運用などを通して端末の衛生状態を健全に保ち、攻撃を受けにくい状態、攻撃を受けたとしても迅速に復旧できる状態を実現するセキュリティアプローチだ。

サイバーハイジーンを強化するためのソリューションは幾つかある。ただ、これらを導入すれば簡単に実現できるというものでもない。ソリューションの効果を十分に発揮するためには、従来の端末管理における考え方や取り組みの抜本的な改革が必要だ。では、そのポイントは何か。

累計100万を超えるエンドポイントの端末管理やセキュリティ運用支援をしてきたザッツイットの天野憲彦氏が、サイバーハイジーンを強化するための効率的な取り組み方や目指すべき運用体制とその構築に向けた勘所を語った。

もぐらたたきでは管理者負担は増すだけ サイバーハイジーンは100点を目指さない

企業におけるサイバーハイジーンへの意識の高まりについて、天野氏は「これまでのサイバー攻撃対策は、事後対策に注目が集まっていました。昨今の被害状況を受けて、事後対策の限界とともに、原因の多くが端末の衛生管理にあるという認識が広がっています」と話す。

大企業ほど情報資産が多く、インシデントの影響がより甚大になる傾向にある。「被害を予防する」という観点からサイバーハイジーンへの注目度が高まっているのだ。しかし、端末台数が多い故に、衛生管理の徹底が難しいという課題がある。

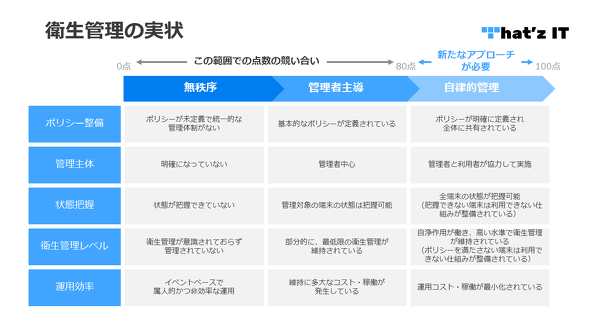

「管理者主導で端末の状態を把握し、サイバーハイジーンを強化する取り組みが大企業を中心に始まっています。ただ、サイバーハイジーンにおける全ての対策が十分にできている状態を100点とすれば、ほとんどの企業が40点から60点の範囲に収まります」

ITシステムを取り巻く環境は常に変化している。新たな脆弱(ぜいじゃく)性や攻撃手法が見つかればその都度対応が必要になる他、毎月リリースされるOSパッチの適用やソフトウェアのバージョンアップなど管理者の負担になる業務も多い。しかし、これを放っておけば“衛生管理状態”の悪化を招いてしまう。かと言って、経営層や端末管理者が目についた問題点から手当たり次第に対策を講じ、個々の対策で100点を目指そうとする「もぐらたたき的なアプローチ」には問題があると天野氏は指摘する。

「衛生管理の状態は常に良くなり続けるわけではなく、悪化する端末も出てきます。個々の対策において80点を超えると、良くなる割合と悪くなる割合が拮抗(きっこう)し、作業工数に対して点数の伸びが急激に鈍化します。結果として100点に到達できず、他の対策がおざなりになってしまうのです」

そこで天野氏が推奨するのが、個々の対策では100点を目指さず80点程度を目標とするアプローチだ。

「一定の水準に達したら、対策の効果と効率を考えて次の対策に取り組む。こうすることで、全体として見た場合に衛生管理レベルを短期間で向上させることができます」

100点を目指さないサイバーハイジーンで大事なのはゴールを設定し、全体感を踏まえた上で対策に優先順位を付けることだ。IT資産、OSパッチやソフトウェア、脆弱性の管理などやるべきことは多岐にわたる。これらを整理して「どの対策を」「何点まで引き上げるか」を明確化することが重要になる。

ゴールの設定や必要な対策の洗い出し、優先順位付けができれば、サイバーハイジーンにおける対策全体で80点を取ることは十分に可能だ。ただし、効率的に80点を目指すには適切なアプローチが必要で、これが80点から先を目指す上での下地となる。

「80点以上を目指すのであれば、端末管理者のみがサイバーハイジーンの強化に取り組むのではなく、経営層や従業員も含めて全社的に取り組むべき課題へと意識を変えなければなりません。そのために、運用体制や組織体制を抜本的に改革し、『自律的管理』を実現する必要があります」

何からやればという疑問を解消 理想的なサイバーハイジーンの進め方とは?

とはいえサイバーハイジーンを強化する中で「具体的な進め方が分からない」と悩む企業も多いだろう。指針になるドキュメントとして天野氏は、米国国立標準技術研究所(NIST)が提唱する「Cybersecurity Framework 2.0」(CSF 2.0)やCenter for Internet Security (CIS)の「CIS Critical Security Controls Version 8.1」(CIS Controls)といった業界標準のガイドラインを推奨している。

CSF 2.0は対策の網羅性に優れている一方で、概念的で実践的な対策に落とし込みにくい。対してCIS Controlsは実践的で何をすればいいか分かりやすく、対策の優先順位も付けやすい。CSF 2.0とも互換性があるため、CIS Controlsを軸にして具体的な施策を検討し、CSF 2.0を補完的に使うといいだろう。

「CIS Controlsでは、企業規模やセキュリティ体制、情報重要度などに基づいて実装の優先度ごとに3つのグループ(Implementation Group:IG)が定義されています。このうち最も基本的なIG1を実施するだけでも攻撃の約80%を緩和できると言われています」

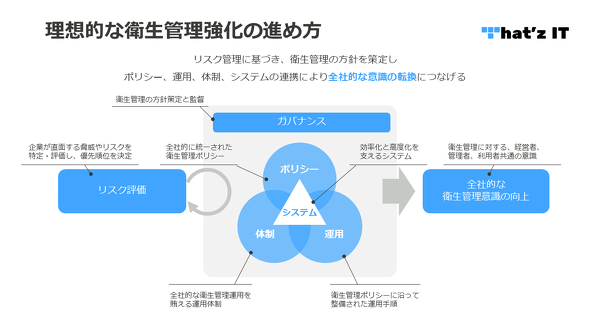

天野氏はこれらのドキュメントを踏まえた上で、理想的なサイバーハイジーン強化の進め方として下図を示す。

天野氏によると、サイバーハイジーンの“初めの一歩”であり、必要不可欠なのが「リスク評価」だ。「多くの企業がリスク評価をしないために、もぐらたたき的な対策につながってしまっています。リスク評価は、効率的なサイバーハイジーンの強化に欠かせないプロセスです」と同氏は強調する。

CSF 2.0やCIS Controlsを組み合わせればやるべきことを定義できる。しかし企業によって侵害時の影響は異なる他、部署やITシステムによって対策状況も違う。リスク評価はこうした企業特有の課題に対処し、組織として目指すべき全体像を見据えながら「どこから手を打つべきか」を決める際に利用できる。

「サイバーハイジーンの強化においては、目についた問題や話題になっているところから手を付けがちです。しかし全部を同じ優先度で取り組む必要はありません。侵害が発生する可能性や侵害時の影響度、サイバーハイジーンの進捗(しんちょく)度合いなどを加味してリスクを評価し、スコアリングして危ないところから優先的に進めることでより高い効果が得られます」

リスク評価の次に取り組むべきなのが「衛生管理ポリシーの策定」だ。リスク評価を基にサイバーハイジーンの方針を策定する。これを決めるときにはCSF 2.0やCIS Controlsをベースに各社の事情に沿ってカスタマイズすることをお勧めする。策定したポリシーに基づき、どのような「システム」「体制」「手順」で運用するのかを整備する。

こうして確立されたポリシーと運用体制を基盤として、継続的な衛生管理の向上を推進するのが「ガバナンス」の役割だ。ガバナンスはポリシー順守の監督に加えて、サイバーハイジーンのさらなる向上に向けた方針の策定、運用体制の改善なども担う。ガバナンスが機能することで、リスク評価、ポリシー策定、運用体制・手順の整備、システムの各要素が密接に組み合わさり、サイバーハイジーンを効率的に向上させられる。

セキュリティに詳しくない経営層の中には「アンチウイルスソフトさえ入れておけばある程度防いでくれる」という過去の体験を踏襲し、「運用体制を改善しなくてもツールを入れれば全て解決する」などの誤った認識を持っている人もいる。しかし、ツール導入だけで全てが解決するわけではない。ツールが価値を発揮するのは、全社的なポリシーや運用体制、運用手順がそろったときだ。ベンダー、ユーザーともにこのような意識を持つべきであり、特に経営層を始めとする意思決定者が理解することが重要である。

「自律的管理」を実現するツールの要件は

リスク評価やガバナンス、ポリシー、運用体制、運用手順、システムが有機的に機能すれば、天野氏が主張する80点から先の世界が見えてくる。80点から先は、端末利用者自らが意識してサイバーハイジーンに取り組む状態が必要だ。天野氏はそれを「自律的管理」と表現する。

この自律的管理を実現するためには新たな仕組みが必要になる。利用者に意識させるために重要なのは「健全でないと業務ができない」「ポリシーを満たさない端末は利用できない」という状態を作り出す仕組みだ。

「端末が健全でない状態で業務ができてしまうのは望ましくありません。風邪をひいている状態では出社させず、健康でなければ業務をさせないのと同じように、端末が不健全な状態であればネットワークやアプリケーションを利用できないように制限を設けることで、利用者に『健康でいなければ駄目なんだ』という意識を醸成させられます」

この仕組みが整えば利用者の意識も変わる。これまで“管理者任せ”だったものから利用者が自主的に端末を健全に保つ“自浄作用”が働き、ポリシーを破ったり衛生レベルが下がったりしないように、パッチ適用やアプリケーション管理を管理者に依頼するといった協力体制が生まれるだろう。

自律的管理の肝となる要素は、端末における衛生状態をリアルタイムで把握でき、是正すべきポイントがあれば自動で制限を設ける仕組みが整っていることだ。ここはシステムが担うべき役割であり、ツールを選ぶ上でも重要なポイントになる。

この要件をカバーする上で有効なソリューションの一つがエンドポイント管理プラットフォーム「Tanium」だ。天野氏は「端末の状態を取得するだけであれば多くのソリューションがありますが、数千台から数十万台の端末がある大規模環境の衛生状態を数秒から数分で正確に把握できるのはTaniumの強みです」と話す。

Taniumと関連ソリューションを適材適所で組み合わせることもサイバーハイジーン強化の近道になる。例えば「Tanium Zero Trust」という機能を使って「Microsoft Entra ID」と連携すれば、Taniumが収集したあらゆる端末情報を基にネットワーク接続やクラウドサービス利用に制限をかけることも可能だ。

システムやツールはサイバーハイジーンの運用変革を後押しする存在であり、「導入すれば終わり」とはならない。「企業はまずサイバーハイジーン強化に向けたアプローチやプロセス、考え方を理解し、リスク評価、ガバナンス、ポリシー、運用体制、運用手順といったシステムを取り巻く各要素を適切に整備・実践することが重要です」と天野氏は強調する。

サイバーハイジーンの考え方をアップデートし、高度な運用へと改革するためのポイントは以上の通りだ。しかし、実際の現場では「既存の運用を変えたくない」といった声に直面することもあるだろう。天野氏は最後に「変革に痛みは伴いますが、サイバーハイジーンを強化することはビジネス継続においては非常に重要です。経営層や管理者、利用者はそれを共通認識として取り組んでほしいと思います」と締めくくった。

ザッツイットが描く「ITの恩恵を享受できる世界」

ザッツイットは、「あらゆる人がITの恩恵を享受できる世界」を目指すITのエキスパートチームだ。理想を実現するために「セキュリティと端末管理」に目を付けた。大企業を中心にエンドポイントの運用課題を解決することで足元を固めて、IT活用に本腰を入れられる。多数の支援経験から「製品選定と導入に力を入れる企業が多いが、運用や全体の旗振りを担う人がいない」という課題を導き出した同社は、方針の策定や施策への落とし込み、ゴールまでの伴走支援に注力している。

野良端末と脆弱性を撲滅せよ

野良端末や脆弱性の管理における“真の課題”を明らかにしつつ、「サイバーハイジーン」の概要やメリット、最新の事例などを解説した特設サイトを公開中。万が一の事態が起きた際に重要な「サイバーレジリエンス」の実践にもつながるサイバーハイジーンについてチェックしてほしい

関連記事

「野良端末の撲滅に取り組んでいます」という企業の“根本的な誤解”

「当社は“野良端末”の撲滅に取り組んでいます」――こう胸を張る企業の中には「やったつもりになっている」だけのケースがある。サイバー攻撃の起点になる野良端末の対処にありがちな“根本的な誤解”を解き明かすと、有効な対策が見えてくる。

「リアルタイムの端末管理」は理想論ではない――「Tanium」のテクノロジーと特許技術を解き明かす

非管理端末(野良端末)の状態をリアルタイムで把握して健全性を維持する「サイバーハイジーン」は重要な考え方だが、実現するのは難しい。「そんなテクノロジーはない」という声も聞こえてくるが、端末管理とセキュリティ管理を一元化できるソリューションはもう既に存在している。それをどう使うかにかかっているのだ。

JR九州、本気のセキュリティ対策 「“秘伝のタレ”状態のIT資産台帳」を解き明かすまで

「対策を講じなければ被害に遭う」――高い危機感を持ってセキュリティ対策に取り組んでいるJR九州。「IT資産の台帳が“秘伝のタレ”状態」だったという同社が、サーバ600台以上、端末約1万台の資産把握を効率化した方法とは。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:タニウム合同会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年8月5日

ザッツイットの天野憲彦氏(代表取締役)

ザッツイットの天野憲彦氏(代表取締役)