もはや「OSの自動更新」だけでは守れない? 「Meltdown」と「Spectre」のベストな対策は:半径300メートルのIT(1/2 ページ)

新年早々、世間を騒がせている脆弱性、「Meltdown」と「Spectre」。この対応策、ちょっと一筋縄ではいかないようで……。

新年早々、また頭の痛いニュースが飛び込んできました。Intel製のCPUに内在する問題が、“情報”の盗聴につながるリスクをはらんでいるというのです。この、「Meltdown」と「Spectre」と名付けられた脆弱性が今、世間を騒がせています。

……とはいえ、この「Meltdown」と「Spectre」は、これまでの脆弱性に比べて内容が高度で説明が難しく、本稿執筆時点では上記記事からリンクされた英語の論文を読み解く必要があります。

ざっくりと説明すると、今回の脆弱性はCPUの「投機的実行」を悪用しています。

CPUは高速化のための条件分岐が行われる前に、そのあとの処理を前もって行うことがあります。例えばこれは、上司の承認が出ようが出まいが、「承認されたときの後処理」と、「承認されなかったときの後処理」を“承認前に先にやっておく”――というイメージです。どちらかの処理は無駄になってしまいますが、それでも全体を見れば高速化に寄与するのです。モダンなCPUで行われるこのような処理を投機的実行と呼んでいます。

それを悪用したのが「Meltdown」と「Spectre」。投機的実行の中でメモリ内にある情報を盗み見ることで、セキュリティ境界によって本来、アクセスできなかった情報を詐取できてしまう、というものです。

既にこの対応に向けて、OS、アプリ、Webブラウザのベンダーが動き始めています。

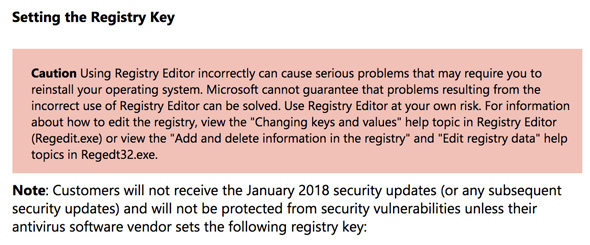

マイクロソフトは、この問題をOS側で修正するWindows security updatesを2018年1月3日にリリースしました。しかし、一部のマルウェア対策ソフトと競合する可能性があるため、更新プログラムを適用するにはマルウェア対策ソフト各社が製品の対応後に「Windows security updatesを有効化するレジストリのアップデート」をする必要があります。

マイクロソフトによるWindows security updates(2018年1月3日)のページには、「マルウェア対策ソフトベンダーがレジストリキーをセットしない限り」このセキュリティアップデートが適用されないと明記されているため、単にWindows Updateを自動更新していてもアップデートは行われない

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- 「半径300メートルのIT」記事一覧

プロセッサ脆弱性「Meltdown」と「Spectre」のまとめサイト開設

プロセッサ脆弱性「Meltdown」と「Spectre」のまとめサイト開設

Intelが「他社のプロセッサも影響する」と発表したプロセッサの重大な脆弱性「Meltdown」と「Spectre」についての情報がまとまったWebサイトを、これらの脆弱性を発見したグラーツ工科大学が開設した。 「こんなの怪しくてすぐ見破れるwww」 最近のフィッシング詐欺はそんな人が引っ掛かる

「こんなの怪しくてすぐ見破れるwww」 最近のフィッシング詐欺はそんな人が引っ掛かる

ここまで手の込んだフィッシングメールが出てくると、「自分もだまされるかもしれない」と思っているくらいがちょうどいいのかもしれません。 WannaCryに感染! その時、絶対にやってはいけないこと

WannaCryに感染! その時、絶対にやってはいけないこと

感染したときに「絶対やってはいけないこと」とは……。 Apple、プロセッサ脆弱性「Meltdown」と「Spectre」の対策について説明

Apple、プロセッサ脆弱性「Meltdown」と「Spectre」の対策について説明

Appleが、1月3日に発表されたプロセッサの脆弱性「Meltdown」と「Spectre」の対策について説明した。MeltdownについてはMac、iPhone、iPad、Apple TVでの「緩和策」をリリース済みで、Spectreについても近く緩和策をリリースする計画だ。 「アンチウイルスソフトは死んだ」発言の真意は

「アンチウイルスソフトは死んだ」発言の真意は

「Firefox」の開発者が発した、「Windows 10ではPC向けのアンチウイルスソフトを買ってインストールするのは不要で、マイクロソフトが提供する無料のアンチウイルスサービスだけでいい」という言葉、果たして真実なのでしょうか。