内製と外注の“黄金比”を見つけ出せ 阿部慎司氏が提言するゼロから始める組織強化のススメ:ITmedia Security Week 2024 夏 イベントレポート(2/2 ページ)

セキュリティ業務をどこまで内製で対応し、どこからをアウトソースするかは難しい問題だ。日本セキュリティオペレーション事業者協議会(ISOG-J)の副代表を務める阿部慎司氏がその黄金比探しとセキュリティ組織力を強化する秘訣を語った。

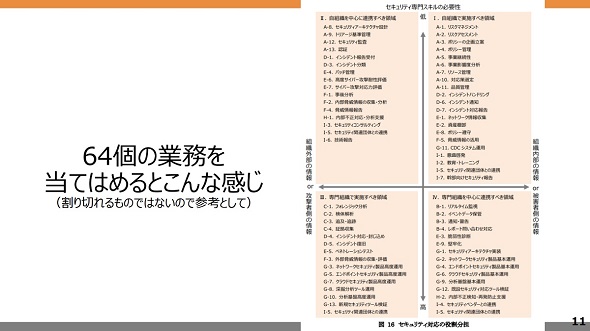

64個の業務が4象限のどこに位置するかを考えよう

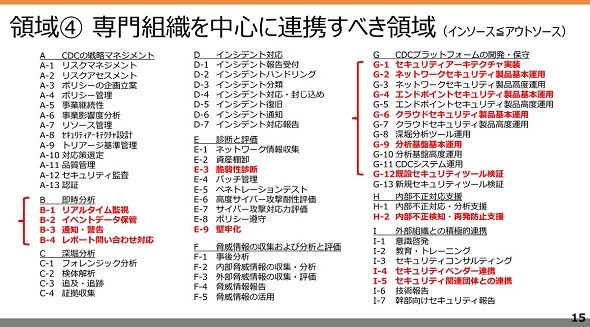

阿部氏は続けて、この4つの領域に教科書における“64個の業務”を当てはめた図を示した。ただし、これはあくまで一例であり、組織の性格によって領域が異なることもあるため注意が必要だ。

「セキュリティ対応組織の教科書」では、「A」から「I」までの9つのセキュリティカテゴリーが提示されているが、これを4領域に当てはめると、領域ごとに偏りがあることが分かるはずだ。

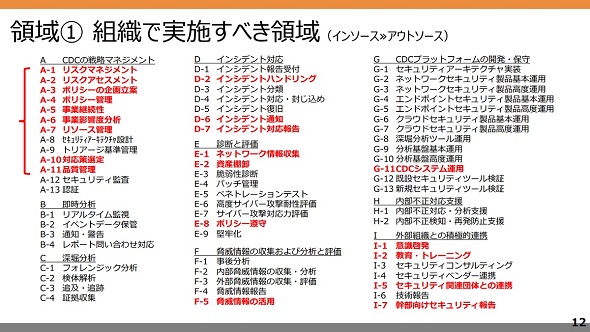

講演で阿部氏は各領域で必要になるであろう業務を赤字でまとめて示した。例えば領域1「組織で実施すべき領域(インソース>>アウトソース)」とする部分では、A「CDC の戦略マネジメント」が多く該当する。これは社内で適用すべきポリシーを作るのは自分たちであり、他人にお願いできるものではないためだ。リソース管理や予算策定、CSIRTの運営やインシデント対応も同様であるため、この部分はインソースで対応することとなる。

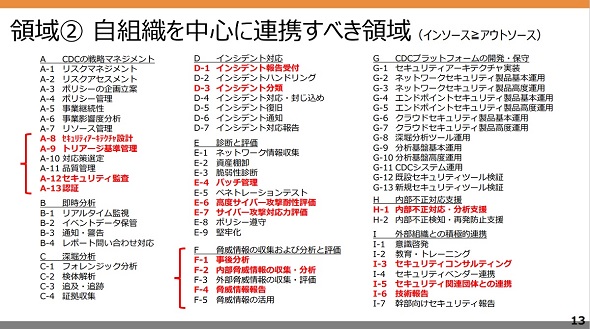

領域2「自組織を中心に連携すべき領域(インソース≧アウトソース)」の部分では、主にA「CDC の戦略マネジメント」、F.「脅威情報の収集および分析と評価」が関係する。監査や認証といった第三者にお願いしなければならない部分や、事後分析しながら脅威の情報を集め、活用するといった、専門家の知見を取り入れながら実施する部分が含まれるため、一部でアウトソースを活用できる領域だ。

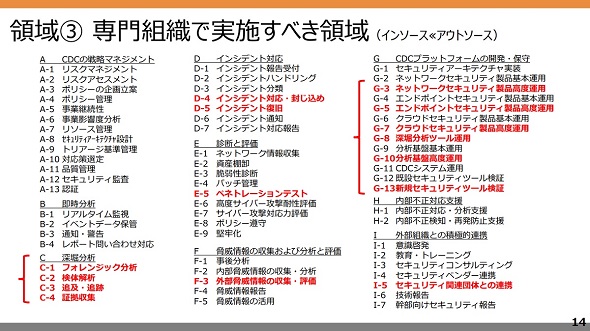

領域3「専門組織で実施すべき領域(インソース≪アウトソース)」では、C.「深掘分析」、G.「CDC プラットフォームの開発・保守」が多くピックアップされる。攻撃者の目的や攻撃グループの思想を把握すること、警察機関などに届けるための証拠を集めるといった、特殊で専門的なものを含むため、外部に依頼した方がうまくいく部分が多い。Gに関しては、運用の余力があればある程度自社内でも対応が可能だが、「より高度な運用を考えた場合、高度なカスタマイズや検知能力を引き出す設定など、ある程度頼れるベンダーなどの外部の知見が必要だ」と阿部氏は述べる。

最後の領域4「専門組織を中心に連携すべき領域(インソース≦アウトソース)については、B.「即時分析」やG.「CDCプラットフォームの開発・保守」が関係する。24時間365日の監視は、リソースやスキルの問題から専門事業者のサービスを利用することが多いだろう。基本運用に関しても、予算次第では外部に依頼した方がよい。「これによって、インソースでしかできない部分にリソースを割ける。そのためのアウトソースという判断」だ。

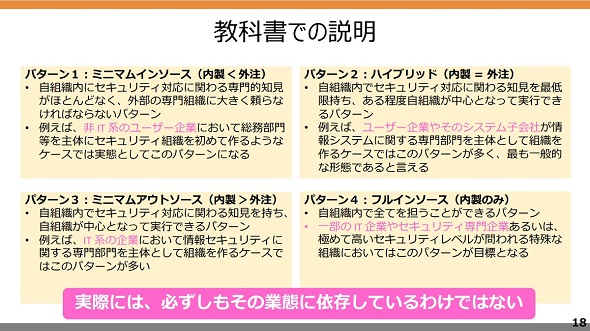

教科書では、この4つの領域のどれを自分たちで実施し、どこを外部に任せるかに関して、「ミニマムインソース」「ハイブリッド」「ミニマムアウトソース」「フルインソース」という4つの“型”を紹介している(「セキュリティ対応組織の教科書」図15を参照)。組織の発展に従い、各社のゴールに向かって移行することとなるだろう。

あなたの組織、転生何回目?

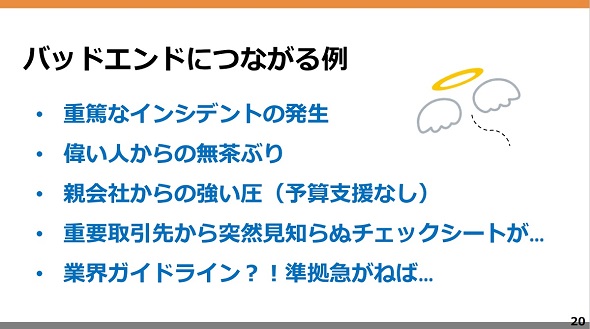

阿部氏は続けて、セキュリティ組織が「何回転生しているか?」という観点でチェックしてみようと提案した。“転生”ということは、一度滅亡していることになるが、阿部氏はその“バッドエンド”の事例として、インシデントの発生や、"偉い人"や親会社からの"むちゃ振り"、業界ガイドラインなどの登場を挙げた。これらをきっかけに、自社のセキュリティを見直すという“転生”が実施されているというわけだ。

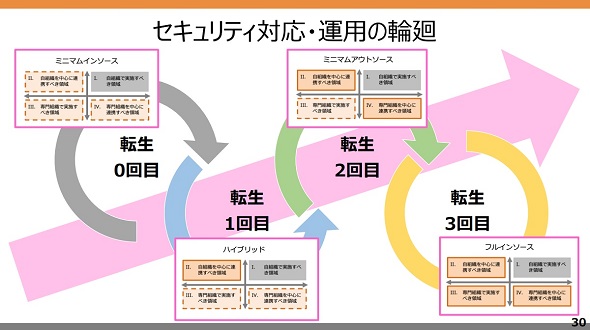

阿部氏はこの転生を繰り返すことで、セキュリティ対応・運用の輪廻(りんね)を経て、組織が強くなっていくと主張する。その転生回数ごとに以下の特徴があり、それがインソース/アウトソースの決断にも関係してくるという。

- 転生0回目: 内部リソースも頼りなく、外部にも頼れない状況で、「ミニマムインソース」があてはまる

- 転生1回目: 転生1回目は、内部リソースは最低限、外部リソースにも頼れないという状況で、型で言えば「ハイブリッド」だ。ここで一度転ぶことで、全体感が見えてくるタイミングともいえる

- 転生2回目: 内部リソースがそろって、外部リソースも積極的に活用できるようになる。組織としても専任の担当者を付けられるようになり、問題や課題の認識もできるため、"次の悩み方"ができるタイミングともいえる。型としては「ミニマムアウトソース」だ

- 転生3回目: 転生も3回目となると、内部リソースを積極的に活用できるだけでなく、外部のリソースも効果的に使えるようになる。手数が足りない部分をアウトソースする賢い使い方ができ、型としても「フルインソース」にかなり近い状況になる

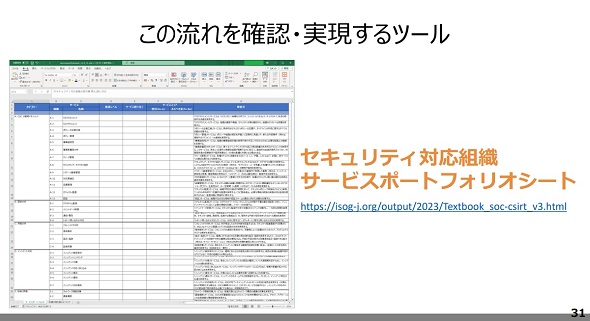

この輪廻が、各企業内で回っている、というのが阿部氏の見解だ。どのような業務が必要なのかが分からなくなったときには、「セキュリティ対応組織の教科書」を読み返すといいだろう。輪廻についても必ずしも3度の“転生”が必要なわけではなく、背伸びをせずに途中で止めることもあるはずだ。うまい流れが作れているかどうかを確かめる手法の一つとして、阿部氏は同教科書の添付資料として公開されている「サービスポートフォリオシート」を活用することを提案する。

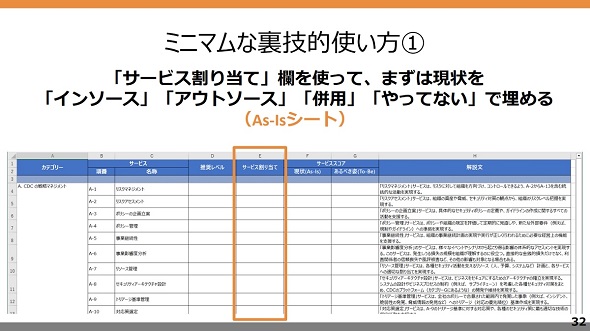

阿部氏はこのシートの「裏技的使い方」として、この表の「サービス割り当て欄」に、現状をインソース/アウトソース/併用/やっていない、でまず埋め、As-Isシートとして作成するといいと話す。

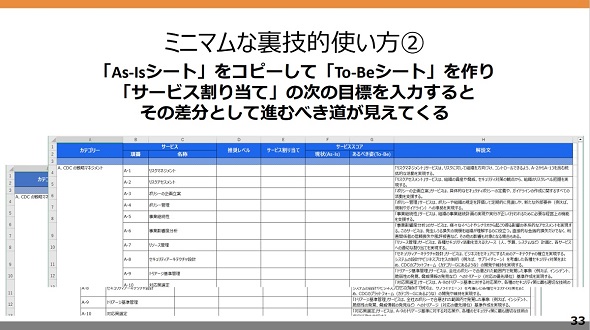

加えて、そのシートを複製し、今度は次の目標を記入しTo-Beの姿を書き記すことで、その差分が「進むべき道」として明確化される。阿部氏は「まずは目標として」このような活用方法から始めることを提案した。

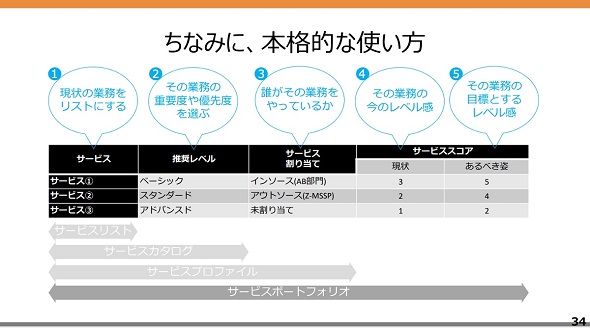

なお、本来は、現状のサービスの優先度や重要度を選び、誰がその業務を担っているかを確認し、現状と目標とするレベル感を把握、整理するのがこのシートの役割だ。阿部氏はこれを「セキュリティ施策として何をしているか」「誰がしているか」「どの程度やるのか」という3つを整理するシートだと述べる。

阿部氏は最後に「燃え尽きたりゾンビになったりしないようにしつつ、何度でもよみがえり、強くなろう」とエールを送った。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

イセトーのランサムウェア被害、感染経路はVPN 調査結果で明らかに

イセトーのランサムウェア被害、感染経路はVPN 調査結果で明らかに

イセトーは2024年5月26日に発生したランサムウェア被害について、外部専門家によるフォレンジック調査の結果を公開した。それによると、ランサムウェアの感染経路はVPNであることが明らかになった。 「USBメモリの全面禁止」って有効な対策なの? あどみんが指摘する問題の本質

「USBメモリの全面禁止」って有効な対策なの? あどみんが指摘する問題の本質

最近よく聞くUSBメモリの持ち出しや紛失に伴う情報漏えいインシデント。再発防止策として「USBメモリの利用を全面禁止」が挙がりがちだがこの対策は正しいのか。クラウドネイティブのバーチャル情シスである須藤 あどみん氏が問題に切り込んだ。 「定期的に変更するな」 NISTがパスワードポリシーのガイドラインについて第2版公開草案を発表

「定期的に変更するな」 NISTがパスワードポリシーのガイドラインについて第2版公開草案を発表

NISTはパスワードに関するガイドライン「NIST Special Publication 800-63B-4」について、第2版公開草案を公開した。定期的なパスワード変更や異なる文字タイプの混在を要求しない方針を示している。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。