クレカ利用通知が止まらない…… 我が家で起きた不正アクセス被害のいきさつ:半径300メートルのIT

2025年もそろそろ終わり、というところで大事件が起きました。何と我が家のクレジットカードで不正アクセス被害が発生したのです。日頃からセキュリティ対策を怠らないように伝えてきましたが恥ずかしい限りです。ぜひ“他山の石”にしてください。

2025年も間もなく終わりです。本年も教科書に載るような大規模なサイバー事件が数多く発生しました。国内でもランサムウェアやサプライチェーン攻撃、VPNを突破した内部侵入、内部不正などが起き、ビジネスが止まり私たちの生活にも目に見える形で影響が及びました。

「サイバー世界は基本的に“攻撃者有利”で、防御側にできることは少ない」という表現がしばしば使われます。しかしその言葉はまだサイバー攻撃をジブンゴト化できていない証拠なのかもしれません。「できることはあるけど、やってない」という事実が、このような惨事を招いたとも考えられます。

ここからは自戒を込めてなのですが、まさにそのような「やってなかった」ことで“とある家族”が大きな被害を受けてしまいました。まあ、我が家のことなのですが……。アスクルの報告書の記載を引用するとすれば「企業・組織におけるサイバー攻撃対策の一助となりましたら幸い」です。

クレカの利用通知が止まらない…… 筆者に起きた悲劇の序章

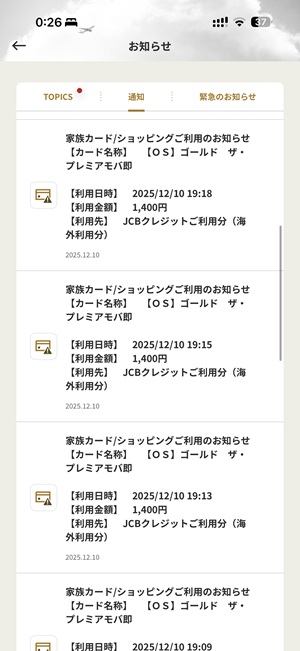

被害に気が付いたきっかけは、スマホで設定していたクレジットカード事業者のアプリに通知がたくさん来たことでした。

プッシュが来ていたのは家族で共有していたクレジットカードの利用通知で、少な目の金額が複数回にわたって利用されていました。このときは家族がスマホのゲームに課金していたのだろう、と思っていました。そういえば何かイベントがあると言ってたな……と。

しかしいくら何でも数が多すぎます。1時間ほどたってもさらに通知がやってくるのを見て、「さすがに課金しすぎ」と声をかけると、そもそも家族はスマホに触っていません。もちろん課金も知らないというので、この時点で何らかの不正に巻き込まれたと知りました。

状況は最悪 筆者がAmazonアカウントを取り戻すまで

クレジットカードが不正利用されていたとしても、こちらに落ち度がなければ補償でカバーができるはずです。家庭内緊急事態宣言としてひとまず家事の手をとめ、まずはクレジットカードの問い合わせ窓口に連絡しました。

クレジットカード事業者の回答は非常に明確で「連続して購入された履歴を確認できたが、購入履歴だけではクレジットカード会社側から不正かどうかは判断できない」とのことでした。ただ不正利用者がAmazon.co.jpで買い物をしていると教えてもらったので、Amazonの不正ログインが発生していると分かりました。

それならばとAmazonのアカウントを確認します。しかし……既にログインできなくなっていました。これは本当にまずい状況だ!

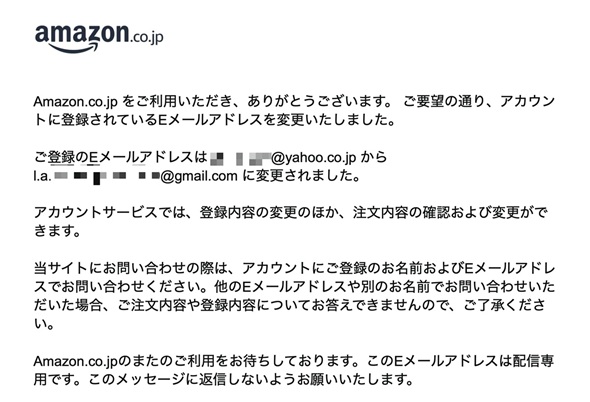

状況は最悪です。家族が「そういえば何か変なメールが来ていた」と言っていたので確認すると、メールアドレスが変更されていました。数字が羅列された変更後のメールアドレスには一切覚えがなく、はじめから悪用を想定していたのでしょう。

このとき完全に悪意ある攻撃者にアカウントやそこにひも付くクレジットカード情報を奪われたと理解できました。クレジットカード事業者に連絡した時点で利用停止と再発行を依頼していたため、その直後から不正利用は止められました。しかしAmazonアカウントが奪われたままでは、万が一「kindle」をはじめとするデジタル資産があった場合、それが奪われることになります。

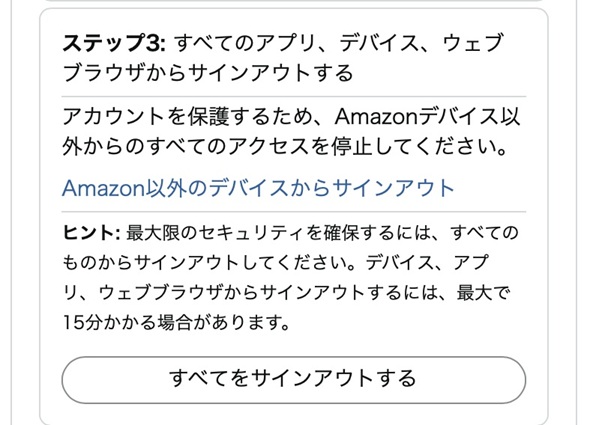

Amazonのサポートに連絡すると、不正アクセスおよびアカウントの乗っ取りを把握してもらえ、問い合わせの数時間後には元のメールアドレスに変更、無事アカウントを取り戻せました。

失敗から得た不正利用対策の教訓とは?

お恥ずかしい話ですが、家族が不正利用被害に遭ったことを皆さんにも知ってもらい、「他山の石」としてほしいと思います。

本稿執筆時点では金銭的・物的被害もゼロです。これに関しては「クレジットカードの利用通知をオンにしていた」ことが功を奏しました。個人の利用通知だけでなく、家族の利用通知も漏らさずチェックしていたことで、不正利用から1時間以内に気が付けました。

最悪のケースでは、紙の利用通知で1カ月後に知る、あるいは封筒を開封せず、気が付かないという可能性もあり得ました。できれば皆さんも利用しているクレジットカードのアプリをスマホに入れ、利用通知を都度チェックできるようにしておくことをお勧めします。

加えて、各種サービスにおける設定変更のメール通知も重要です。今回はAmazonからの通知には気が付きませんでしたが、金銭に関係するより重要なサービスなら、メールアドレス変更にもう1段階、本当に変更するかどうかのチェックが入るはずです(Amazonもそうあって欲しいですが……)。

今回の事案ではこの通知に気が付ければ、不正をもっと早く検知できたはずです。あふれる電子メールから重要なものを見逃さないために何ができるかを考えなくてはなりません。まさに多くの組織が陥っている「アラート疲れ」そのものですね。

そして何といっても「二要素認証を必ず利用する」ことは非常に重要です。今回のアカウントはパスワードだけで守っていた状態であり、加えてパスワードが使い回されていた可能性があるものでした。もしこれが利用者の過失と言われれば、反論の余地はありません。

二要素認証が設定されていたなら、恐らくここまで被害は発生しなかったでしょう。そのためこのコラムを読んで少しでも怖いと(むしろ“面倒”と)思ったなら、もっと簡単にセキュリティレベルを上げられる「二要素認証」をしっかりと設定してください。クレジットカードを登録するサービスは、全て設定すべきだと思います。

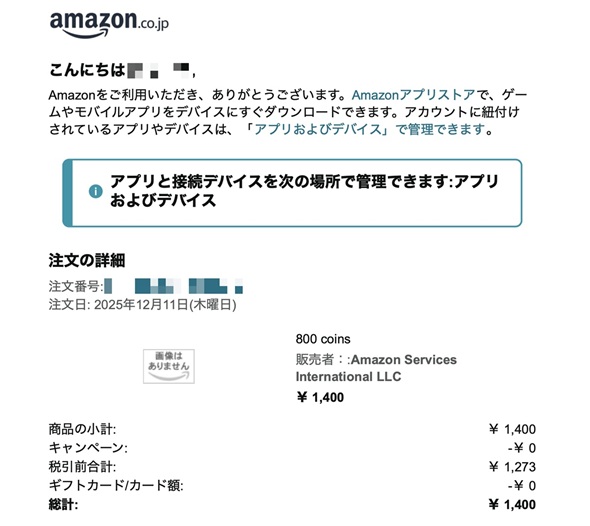

アカウントを取り戻した後に確認すると、攻撃者はアカウントを乗っ取った後、その全てを「デジタル資産」購入に充てていた。攻撃者が持つ何らかのポイント、もしくは換金性の高いポイントであることが予想できる(出典:筆者のクレジットカード利用画面)

ある意味ではAmazonやクレジットカード事業者も、アカウント保護を怠った利用者の“被害者”だといえます。よくある事案なので返金処理してもらえるとは思いますが、ひとまず現時点では1万円強の不正利用があり、一度は支払うことになるでしょう。勉強料としては妥当……と反省しつつ、家族のアカウント管理を一新し、何とかなった……と考えていました。ある電子メールが届くまでは。

残念ながら、このお話は続きます。実は上記の対応だけでは足りなかったのです。攻撃者の執拗さ、恐ろしさを垣間見た事件でした。ヒントは……下記の画像です。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

守ったつもりが、守れていなかった アスクルのランサム被害報告書の衝撃

守ったつもりが、守れていなかった アスクルのランサム被害報告書の衝撃

「EDRを入れれば安心」という考えが最も危険かもしれません。アスクルはランサムウェア被害に関する詳細なレポートを公開しました。ここから見えたのは「最新対策を導入していた企業」でも攻撃に遭うという事実です。ではどうすればいいのでしょうか。 ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサム被害の8割超が復旧失敗 浮き彫りになったバックアップ運用の欠陥

ランサムウェア被害の深刻化を受け、バックアップの実効性が事業継続の要として再び注目されている。ガートナーは形式的な運用だけでなく、復旧力と連携を重視した戦略的見直しが不可欠と警鐘を鳴らしている。 アスクル、ランサムウェア被害の全容公表 流出した顧客情報と侵入経路が判明

アスクル、ランサムウェア被害の全容公表 流出した顧客情報と侵入経路が判明

アスクルは2025年10月に発生したランサムウェア攻撃について、影響調査の結果と再発防止策を公表した。詳細な発表から、流出した情報と攻撃者の侵入経路なども判明している。 サイバー攻撃よりシンプルな脅威 北大で起きた“アナログ侵入”の教訓

サイバー攻撃よりシンプルな脅威 北大で起きた“アナログ侵入”の教訓

「また情報漏えいか」と思った人ほど見過ごしてはいけないインシデントが起きました。なんと犯行はネット経由ではなく“目の前のPCを直接操作された”という極めてアナログな手口。原因を踏まえつつ教訓を探しましょう。