| ●SnortへのDoSアタック |

では、たくさんある警報機を鳴らして、サービスを妨害したり管理者を錯乱させるタイプの攻撃を見てみよう。

IDSで監視しているネットワークに、ある日、複数アドレスからの多数の攻撃ログを検知したらどう思われるだろうか。ログを見ようにも、その数が何百〜何千といった膨大なものであれば、すべての攻撃に対してのチェックを行うことは困難になる。

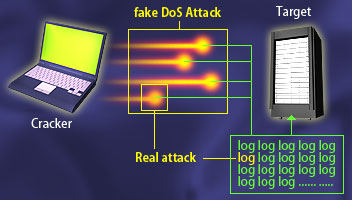

クラッカーが標的サーバ(ネットワーク)に対し、大量に偽の攻撃ログを生成することができれば、管理者を錯乱させられる。そしてその埋もれたログの中で、「真の攻撃」を行っても見つかる可能性が低くなるわけだ。またIDSによっては、そういった攻撃の負荷によりサービス自体がクラッシュしてしまうということもあるだろう。

Snortに対して大量の「偽の攻撃ログ」を生成させることが可能なものとして、「FBIがパニックに?“危険度低”の攻撃ツール」でも報じられたIDSのテストツール「Stick」や、「Snot」、「IDSwakeup」などがある。Stickは2秒以内で450以上もの偽アラームを生成することが可能で、Snortではないが、今回の連載でも紹介したログ監視ツールRazorBackなどは、攻撃を開始した時点でクラッシュした。もちろん、これらのツールはインターネット上から簡単に入手することができる。

クラッカーが標的サーバ(ネットワーク)に対し、大量に偽の攻撃ログを生成することができれば、管理者を錯乱させられる。そしてその埋もれたログの中で、「真の攻撃」を行っても見つかる可能性が低くなるわけだ |

| 2/4 |