機密を狙う“闇の帝王”降臨? マルウェア「ヴォルデモート」出現 日本もターゲットに

日本プルーフポイントが、米国、英国、日本などの税務当局になりすまし、マルウェア感染を目的にフィッシングメールを送る攻撃キャンペーンを各国で確認したとして警告した。同社はマルウェアの内部ファイル名と文字列から、マルウェアを「Voldemort」(ヴォルデモート)と命名した。

サイバーセキュリティツールなどを提供する日本プルーフポイント(東京都千代田区)は8月29日、米国、英国、日本などの税務当局になりすまし、マルウェア感染を目的にフィッシングメールを送る攻撃キャンペーンを各国で確認したとして警告した。同社はマルウェアの内部ファイル名と文字列から、マルウェアを「Voldemort」(ヴォルデモート)と命名。攻撃の特徴をまとめた調査結果を公開している。

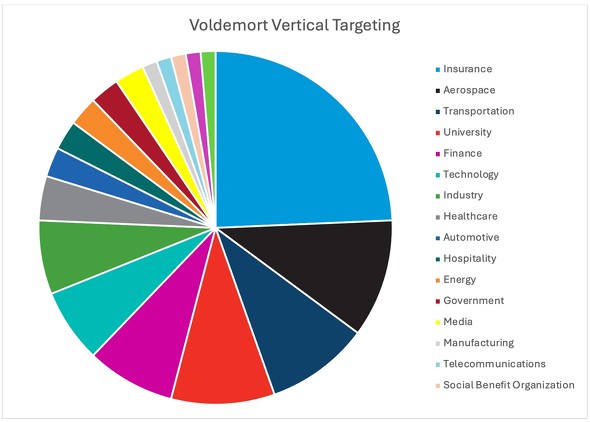

攻撃を観測したのは8月5日。2万件を超えるメールが70以上の組織に送られたという。文言は全てカスタマイズされており、言語も国ごとに合わせたものだった。ターゲットとなった組織は保険会社や航空宇宙、運輸系の事業者、大学など。このうち保険会社への攻撃が最も多く、全体の4分の1近くを占めた。

Windowsユーザーがメール中のリンクをクリックすると、エクスプローラーを開くよう求めるポップアップが表示され、許可すると悪意あるLNKファイル(ショートカット)が現れる。これを実行するとPowerShellが起動し、Pythonスクリプトを実行。コンピュータ名などの情報を取得する他、Voldemortを実行する仕組みという。

日本プルーフポイントによればVoldemortは「情報収集や追加のペイロード(悪意あるコード)を投下する機能を備えたカスタム・バックドア」といい、金銭的利益ではなくスパイ活動を目的にしている可能性があると分析している。同社は防御策として、LNKファイルやPowerShellの実行に続く不審な行動を監視するなど、複数の手段を挙げている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Microsoftのマクロ遮断に攻撃側が対抗、防御をかいくぐるマルウェア感染の手口とは

Microsoftのマクロ遮断に攻撃側が対抗、防御をかいくぐるマルウェア感染の手口とは

Microsoftが「Emotet」などのマルウェア対策としてマクロを遮断する措置を講じているが、これを受けて攻撃側がISO(.iso)やRAR(.rar)などのコンテナファイルを使い始めている実態が浮かび上がった。 Emotetに新たな攻撃手段 添付されたショートカットファイルに注意

Emotetに新たな攻撃手段 添付されたショートカットファイルに注意

JPCERT/CCは、マルウェア「Emotet」に感染するメールの添付ファイルに、新たにショートカットファイルを使ったものが見つかったと発表した。ファイルを実行すると不正なスクリプトが実行され、Emotetに感染する。 「Emotet」感染確認ツールに新たな検知手法 「EmoCheck v2.3」

「Emotet」感染確認ツールに新たな検知手法 「EmoCheck v2.3」

JPCERT/CCがマルウェア「Emotet」の感染有無を確認するツール「EmoCheck」をアップデートし、新たな検知手法を追加した。 認証なしでリモートコード実行 OpenSSHに“回帰”した脆弱性「regreSSHion」発覚

認証なしでリモートコード実行 OpenSSHに“回帰”した脆弱性「regreSSHion」発覚

セキュリティベンダーの米Qualysは7月1日(現地時間)、SSHソフトウェア「OpenSSH」に重大な脆弱性を発見したと発表した。脆弱性は「regreSSHion」(CVE-2024-6387)と名付けられ、ルート権限で認証なしに任意のコードをリモートで実行できてしまうという。同社によると世界中の1400万台以上のサーバーに影響があるとする。 動画編集アプリ「Final Cut Pro」海賊版にマルウェア発見 勝手に仮想通貨を採掘

動画編集アプリ「Final Cut Pro」海賊版にマルウェア発見 勝手に仮想通貨を採掘

米Jamfは、macOS用動画編集アプリ「Final Cut Pro」の海賊版にマルウェアが含まれていることが分かったと発表した。アプリを実行するとバックグラウンドで仮想通貨を採掘するという。