QRコードを2回読み取っただけで、73万円を不正に引き出された──PayPay巡る被害に「怖すぎ」の声 その巧妙な手口とは(2/3 ページ)

メールで届いたQRコードをPayPayアプリでスキャンしただけで、銀行口座から73万円が引き出され、勝手に使われた――X上でこんな被害が報告され、PayPay社も注意を呼び掛ける事態となっている。

手口の再現、「簡単すぎ」?

同ユーザーの投稿を受けて、実際に同じ手口が実行できるか検証した人物も登場。XユーザーのJ416DYさん(@j416dy)は19日に「PayPayのフィッシングが簡単すぎた話」と題し、実際にWINTICKETとPayPayを使った検証結果をまとめたnoteを公開した。

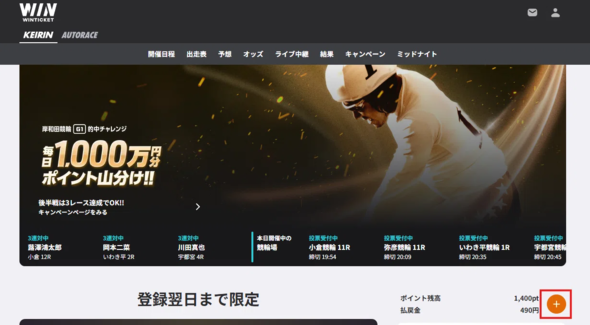

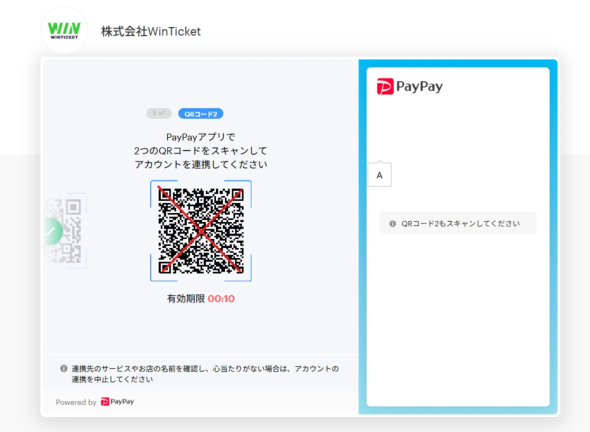

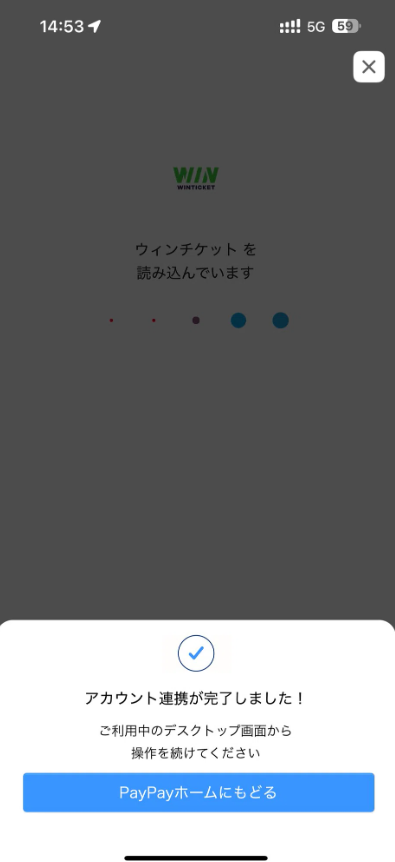

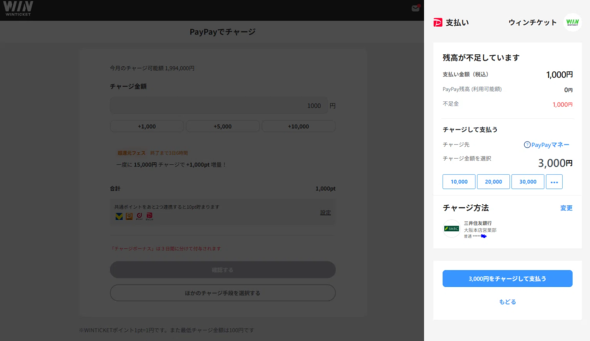

WINTICKETはPayPayからの入金に対応している。J416DYさんは、WINTICKETのアカウントを作成し、連携用のQRコード2つを発行。それぞれをPayPayアプリで読み取ることで両アカウントが連携できることを確認した。さらに、WINTICKET上で支払い手段としてPayPayを選択すると、PayPay経由で残高にチャージできることも確かめた。

残高が不足している場合でも「チャージして支払う」を選択すれば、銀行口座からの引き落としが実行される。そのためオートチャージ設定の有無にかかわらず、残高が引き出せたという。

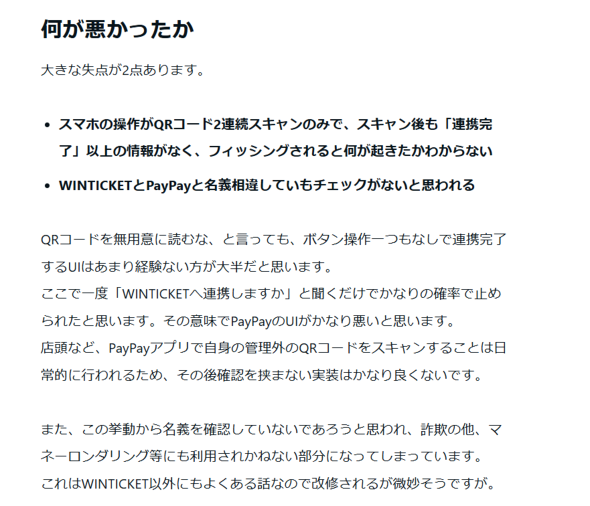

J416DYさんは、犯人があらかじめ本人確認済みのWINTICKETアカウントと出金用口座を用意し、フィッシングサイトを通じて他人のPayPayアカウントと連携させ、WINTICKETに残高をチャージした後、賭け金が返ってきやすそうな競輪・オートレースに投票し、払戻金を受け取る形で現金化していた可能性を指摘。QRコードを読み取るだけで連携が完了し、サービス名も連携完了後にしか表示されないといったPayPayの仕様に、セキュリティ上の問題があると警鐘を鳴らした。

さらにJ416DYさんはITmedia NEWSの取材に対し、スターバックスのプリペイドカードや楽天競馬でも同様の連携挙動を確認したとして、「特に類似サービスの楽天競馬では、同様の被害が発生するおそれがある」との見解を示した。

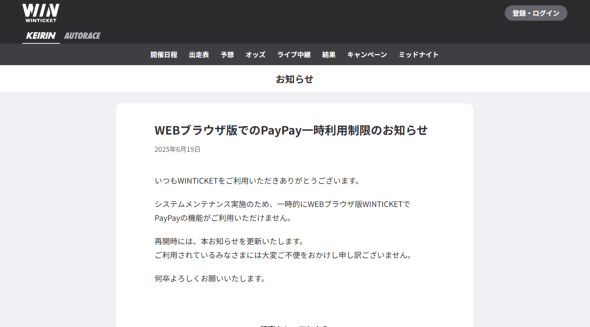

WINTICKETを運営するサイバーエージェントは19日、Webブラウザ版でのPayPay連携機能を一時停止。利用者の保護と被害拡大防止を目的に、メンテナンスを実施しているという。

PayPay社も翌20日に「PayPayカードを騙るフィッシングメールにご注意ください」と注意喚起し、その中で「他社サービスとの連携による不正な支払いが確認された」と明らかにした。あわせて「PayPayならびにPayPayカードでは、アカウント連携やお支払い、送金・譲渡などのQRコードをメールで送ることはない」とし、フィッシングメールへの警戒を呼びかけている。

Copyright © ITmedia, Inc. All Rights Reserved.