中小企業でも安価に効果的なランサムウェア対策ができる! 「QNAP ADRA」で固める次世代ネットワークセキュリティ(3/5 ページ)

トラップ

ADRAは、QNAP製エッジスイッチのOSにアドオンとして追加されるNDR機能だ。そのため、ADRAを有効化したエッジスイッチを経由しないトラフィックを直接監視できないという問題を抱える。例えば、DRAを有効化したエッジスイッチに別のスイッチ/ハブをカスケード(多段)接続した場合、増設したスイッチ/ハブのポート同士でやりとりされるトラフィックは直接モニタリングできない。

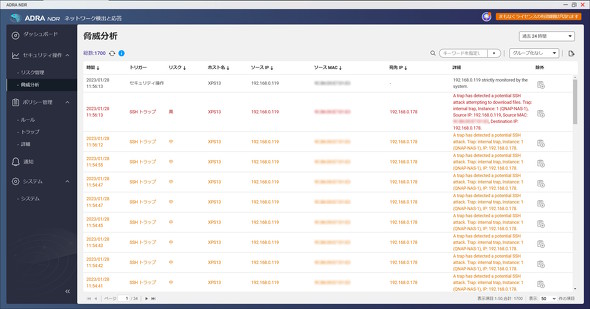

しかし、ADRAはそのことを逆手に取った脅威の検出方法を用意している。それが「トラップ」だ。この機能では、エッジスイッチ上に“おとり”となる仮想マシン(VM)を構築し、ランサムウェアを「ワナ(=トラップ)」に引っかけることで脅威を検出する。

トラップを有効化するには、管理画面のポリシー管理にある「トラップ」の設定を有効にすればよい。標準ではトラップのインスタンス(仮想マシン)は1台となっているが、台数は必要に応じて増やせる。インスタンスのホスト名は変更可能で、トラップをあたかも実在する端末のようにふるまわせることも容易だ。

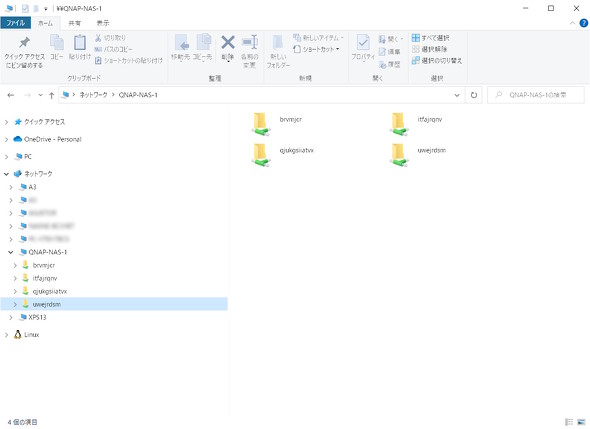

トラップはエッジスイッチ上に“おとり”となるVMを構築することで潜在的な脅威を検出する機能である。ホスト名はデフォルトで「QNAP-NAS-(インスタンス番号)」となっているが、効果を高めるには実際の端末と同じような名前にすることをお勧めする

トラップはエッジスイッチ上に“おとり”となるVMを構築することで潜在的な脅威を検出する機能である。ホスト名はデフォルトで「QNAP-NAS-(インスタンス番号)」となっているが、効果を高めるには実際の端末と同じような名前にすることをお勧めする……と、ここで「本当にこれって意味があるの?」と疑問に思う人もいるだろう。そこで、もう少し詳しくトラップ機能の有用性を説明しよう。

先述の通り、ランサムウェア攻撃では、乗っ取りに成功したPCを足がかりに、より重要なPCやサーバを“捜索”することがある。より重要なPCやサーバが見つかると、それらに対してさらなる攻撃を加える、という構図である。

ランサムウェアによる捜索/攻撃では、OS標準の管理者用コマンドが使われることも少なくない。そのため、EDR/SDRの設定によっては、従業員の端末操作がランサムウェアによる攻撃と認識されてしまう。逆に、EDR/SDRに見つからないようにするために、ランサムウェアがPCやサーバを捜索/攻撃する間隔をあえて長めに取り、ひっそりと捜索/攻撃を続けることもある。

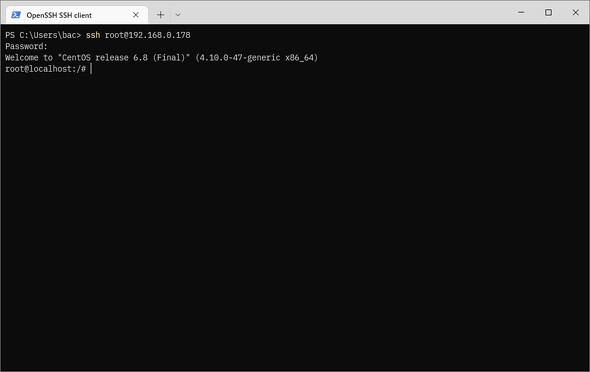

そこでトラップの登場だ。ランサムウェアはセキュリティ上の脆弱性、具体的にはパスワードが簡単なPCを足がかりにすることが多い。そこでトラップで生成されるVMは空欄(設定なし)を含めて、どんなパスワードでもログインできるように設定されている。ランサムウェアに対してわざと“隙”を見せることで、エッジスイッチが直接監視できない端末のトラフィックを脅威として検出できるという寸法だ。

当然だが、トラップで生成されるVMは誰も使わない。そのため、わざわざログインしようとするのは、機能テストを行う管理者でもない限り、ランサムウェアしかいない。ドアに触れただけで「要注意端末」としてマークされてしまう。攻撃者にとって、非常に面倒なワナとして機能するのだ。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:QNAP株式会社

アイティメディア営業企画/制作:ITmedia PC USER 編集部/掲載内容有効期限:2023年3月14日